ابزارها و نکاتی برای بازاریابان [2025]

![ابزارها و نکاتی برای بازاریابان [2025] ابزارها و نکاتی برای بازاریابان [2025]](https://i0.wp.com/blog.hootsuite.com/wp-content/uploads/2023/12/YouTube-analytics.png?w=780&resize=780,470&ssl=1)

Summarize this content to 300 words in Persian Lang

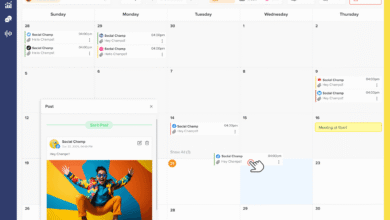

درک تجزیه و تحلیل YouTube برای هر بازاریاب ویدیوی اجتماعی بسیار مهم است. داده های زیادی در آنجا وجود دارد ، و ابزارهای زیادی که می توانند به شما در استفاده بیشتر از آن کمک کنند.

در اینجا ، ما شما را از طریق مهمترین معیارهای YouTube برای پیگیری یک استراتژی محتوای ویدیویی مبتنی بر داده ، طی می کنیم. به علاوه ، ما ابزارهای برتر را برای کمک به شما در درک همه این شماره ها بررسی می کنیم ، بنابراین می توانید یافته های خود را به بینش های عملی تبدیل کنید.

ابزارهای تحلیلی YouTube چه کاری انجام می دهند؟

ابزارهای تحلیلی YouTube معیارهای کلیدی YouTube را ردیابی می کنند تا به شما در درک عملکرد کانال و فیلم های شخصی خود کمک کند. آنها قابلیت های گزارشگری ، تجزیه و تحلیل و مقایسه را ارائه می دهند تا بتوانید عملکرد را به مرور زمان پیگیری کنید ، انواع محتوا را مقایسه کنید و برای فیلم ها و شورت های فردی و همچنین کانال خود به طور کلی بینش دریافت کنید.

ابزارهای تحلیلی ویدیویی YouTube به شما امکان می دهند در زمان واقعی چه چیزی در کانال خود کار می کنند ، و همچنین کدام محتوا در حال کاهش است. این می تواند به هدایت استراتژی شما برای بهینه سازی محتوا در طول زمان کمک کند.

بازاریابان همچنین می توانند از ابزارهای YouTube Analytics برای دسترسی به اطلاعات جمعیتی در مورد مخاطبان YouTube خود استفاده کنند ، بنابراین می توانید درک کنید که مشترکان شما چه کسانی هستند و محتوایی را تولید می کنند که مستقیماً با خواسته ها و نیازهای آنها صحبت می کنند. سرانجام ، می توانید بینش در مورد چگونگی و کجا افراد محتوای شما را پیدا کنید.

10 بهترین ابزار تحلیلی YouTube برای سال 2025

| ابزار | قیمت | نمای کلی | بهترین ویژگی |

| تحلیلی YouTube | رایگان | گزارش های دقیق در مورد مخاطبان ، عملکرد محتوا ، روندها و درآمد | نمودارهایی که نشان می دهد چگونه برداشت ها به زمان تماشای تبدیل می شوند |

| سعادت | با 99 دلار در ماه شروع می شود | بینش های ویدئویی و کانال در کنار تجزیه و تحلیل برای سایر حساب های اجتماعی | بهترین زمان سفارشی برای ارسال توصیه ها |

| جوانه زدن اجتماعی | از 199 دلار در ماه شروع می شود | بینش های سطح ویدیویی در کنار تجزیه و تحلیل برای سایر حساب های اجتماعی | رابط کاربری تمیز و آسان |

| VIDIQ | گزارش های اساسی رایگان. برنامه های پرداخت شده از 16.58 دلار در ماه شروع می شود | ابزارهای حسابرسی و تحلیل کانال متمرکز بر رشد مخاطبان | ابزارهای تجزیه و تحلیل ویدئویی و کلمات کلیدی |

| غیر جعبه اجتماعی | از 9 دلار در ماه شروع می شود | معیارهای اصلی YouTube در کنار سه سیستم عامل دیگر رسانه های اجتماعی | تجزیه و تحلیل و معیار رقیب |

| لاف | با شروع 6 دلار در ماه | تجزیه و تحلیل فقط YouTube بر رشد کانال متمرکز شده است | ابزارهای آزمایش A/B برای کوچک و عناوین |

| آزمایشگاههای لوله | در صورت درخواست موجود است | تجزیه و تحلیل ویدیوی اجتماعی در سطح شرکت | رتبه بندی دقیق مخاطبان توسط بخش |

| استودیوی داده Facelift | در صورت درخواست موجود است | تجزیه و تحلیل متراکم متریک سنگین | زبان پرس و جو اختصاصی برای ایجاد معیارهای سفارشی |

| دستگاه کانال | در صورت درخواست موجود است | Analytics YouTube برای کمپین های خالق | به طور مستقیم به آمار کمپین سازنده دسترسی پیدا کنید |

| تیغ اجتماعی | رایگان با تبلیغات | معیارهای اساسی را برای هر حساب YouTube عمومی مشاهده و مقایسه کنید | پسوند مرورگر غنی از داده ها |

1. Analytics YouTube

YouTube Analytics برنامه Analytics بومی است که در استودیوی YouTube ساخته شده است. بینش کانال به شش برگه تقسیم می شود:

- نمای کلی: بینش در مورد کانال خود به عنوان یک کل ، از جمله عملکرد معمولی و واقعی.

- محتوا: چگونه مخاطبان شما محتوای شما را پیدا می کنند ، چه محتوایی را تماشا می کنند و چگونه تعامل دارند.

- مخاطبان: جمعیت شناسی کلیدی در مورد بینندگان و مشترکان کانال شما.

- روند: اطلاعاتی در مورد آنچه مخاطبان و دیگران در YouTube در جستجوی آن هستند.

- درآمد: اگر در برنامه شریک YouTube هستید ، جزئیات درآمد.

در سطح ویدیوی انفرادی ، می توانید جزئیات مربوط به معیارهای نامزدی مخاطبان و دسترسی را نیز بدست آورید.

نکته: برای اطمینان از دسترسی به کلیه گزارش های موجود ، از رایانه به جای دستگاه تلفن همراه استفاده کنید.

این برای کیست: بازاریابان یا سازندگانی که روی YouTube تمرکز می کنند و می خواهند تجزیه و تحلیل عمیق را در همان پلتفرم مورد استفاده برای ایجاد محتوا قرار دهند.

قیمت: رایگان

ویژگی مورد علاقه ما: نمودارهای قیف که دقیقاً نشان می دهد که چگونه برداشت ها به زمان تماشای منتهی می شوند.

2. hootsuite

![ابزارها و نکاتی برای بازاریابان [2025] 1 بررسی اجمالی YouTube ناب فالوور](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-8-620x278.png)

HootSuite Analytics بینش های مفصلی را ارائه می دهد تا بتوانید نتایج خود را در زمان واقعی پیگیری کنید و گزارش های سفارشی را برای نمایش موفقیت خود ایجاد کنید.

با تجزیه و تحلیل پیشرفته ، حتی می توانید ROI محتوای خود را ردیابی کنید.

آنچه باعث می شود تجزیه و تحلیل HootSuite به ویژه مفید باشد ، امکان تجزیه و تحلیل عملکرد کانال YouTube در کنار محتوای ارسال شده در سایر سیستم عامل های اجتماعی شما است. این به شما کمک می کند تا درک کنید که YouTube به طور کلی در برنامه رسانه های اجتماعی خود قرار دارد ، بنابراین می توانید به جای محدود کردن خود در تفکر خاص سیستم عامل ، تصمیمات استراتژیک را در سطح کلی بگیرید.

این برای کیست: بازاریابان که محتوای YouTube را به عنوان بخشی از یک استراتژی یکپارچه بازاریابی اجتماعی ایجاد می کنند

قیمت: برنامه های HootSuite از 99 دلار در ماه شروع می شود

ویژگی مورد علاقه ما: نقشه های گرمای مخاطبان و توصیه های سفارشی برای بهترین زمان برای ارسال بر اساس رفتارهای مخاطب خاص خود.

![ابزارها و نکاتی برای بازاریابان [2025] 2 HS ProductImage Analytics 1](https://blog.hootsuite.com/wp-content/uploads/2023/01/HS_ProductImage-Analytics-1.png)

شماره 1 ابزار تحلیلی برای رشد

گزارش های زیبا داده ها را پاک کنید. بینش های عملی برای کمک به شما در رشد سریعتر.

آزمایش 30 روزه رایگان را شروع کنید

3. جوانه اجتماعی

![ابزارها و نکاتی برای بازاریابان [2025] 3 فیلم های YouTube اجتماعی جوانه زده](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-9-620x383.png)

منبع: جوانه زدن اجتماعی

مانند HootSuite ، Sprout Social به شما امکان می دهد فیلم های YouTube خود را با استفاده از همان ابزاری که برای تجزیه و تحلیل سایر سیستم عامل های اجتماعی استفاده می کنید ، تجزیه و تحلیل کنید. تجزیه و تحلیل YouTube Sprout به جای ارائه تجزیه و تحلیل کانال خود به عنوان یک کل ، بر معیارهای ویدیویی فردی متمرکز است. معیارهای ویدیویی جامد هستند ، اما برای بینش تصویر بزرگتر باید به ابزاری دیگر تغییر دهید. Sprout همچنین فاقد گزارش ROI و توصیه هایی برای بهترین زمان برای ارسال است.

این برای کیست: بازاریابان که می خواهند معیارهای YouTube در سطح ویدیویی را در کنار سایر پست های اجتماعی ردیابی کنند اما به بینش های سطح کانال احتیاج ندارند.

قیمت: از 199 دلار در ماه شروع می شود

ویژگی مورد علاقه ما: رابط کاربری ساده ای که معیارهای کلیدی را بدون حواس پرتی ارائه می دهد.

4. VIDIQ

![ابزارها و نکاتی برای بازاریابان [2025] 4 نمای کلی کلمات کلیدی VIDIQ](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-11-620x436.png)

منبع: VIDIQ

VIDIQ یک گزارش کانال رایگان با بینش های دقیق برای هر کانال عمومی YouTube ارائه می دهد. البته این شامل کانال شخصی شما نیز می شود ، تا زمانی که عمومی باشد.

اما ابزارهای جالب تر در اینجا در برنامه های پرداخت شده وجود دارد که به شما امکان می دهد کانال خود را برای تجزیه و تحلیل عملکرد کلمات کلیدی ، روی نرخ ها و فیلم های گرایش بررسی کنید. شما بهترین زمان را برای ارسال توصیه ها و همچنین توصیه هایی برای بهبود سئو YouTube دریافت خواهید کرد.

یک برنامه افزودنی مرورگر بینش ارزشمندی در مورد احتمال ترویج یک فیلم ارائه می دهد ، به همراه سایر عوامل امتیاز دهی که می توانید برای هدایت استراتژی YouTube خود استفاده کنید.

این برای کیست: سازندگان YouTube که به دنبال بینش های مفصلی برای رشد کانال خود هستند ، به خصوص از طریق SEO YouTube.

قیمت: گزارش های اصلی کانال رایگان است. برنامه های حرفه ای از 16.58 دلار در ماه شروع می شود.

ویژگی مورد علاقه ما: ابزارهای تحقیق و تجزیه و تحلیل ویدیویی و کلمات کلیدی برای کشف موضوعات با پتانسیل بالا برای موفقیت.

5. Unbox Social

![ابزارها و نکاتی برای بازاریابان [2025] 5 نسبت جنسیت اجتماعی Unbox نمای کلی ویدیویی و مشترکان به دست آمده و از دست رفته](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-12-620x499.jpeg)

منبع: غیر جعبه اجتماعی

Unbox Social یک ابزار مدیریت رسانه های اجتماعی است که به شما امکان می دهد اینستاگرام ، فیس بوک و X و همچنین YouTube را ردیابی کنید. مؤلفه Analytics YouTube آن میزان حفظ میزان حفظ برای هر ویدیو را دنبال می کند و به شما کمک می کند تا بهترین طول ویدیویی را برای مخاطبان خود درک کنید. همچنین گزارش های دقیق جمعیتی را ارائه می دهد تا بتوانید پایگاه مشترک خود را درک کنید.

این برای کیست: بازاریابان مشاغل کوچک و متوسط که در استراتژی کلی اجتماعی خود YouTube را شامل می شوند اما از Tiktok ، LinkedIn یا Pinterest استفاده نمی کنند.

قیمت: از 9 دلار در ماه شروع می شود

ویژگی مورد علاقه ما: تجزیه و تحلیل رقیب و معیار عملکرد.

6. Tubbuddy

![ابزارها و نکاتی برای بازاریابان [2025] 6 Explorer کلمه کلیدی Tubebuddy](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-13-620x574.png)

منبع: لاف

Tublebuddy یک ابزار تمام وقت و تمام وقت است. این برای سازندگان طراحی شده است که به طور خاص روی رشد و بهینه سازی کانال YouTube متمرکز شده اند.

Tubebuddy یک پسوند مرورگر است. پس از نصب و تنظیم یک حساب کاربری ، از TubeBuddy در استودیوی YouTube استفاده می کنید.

این ابزار تجزیه و تحلیل را در هر دو سطح ویدیو و کانال ارائه می دهد و توصیه هایی را بر اساس معیارهایی مانند تجزیه و تحلیل حفظ ارائه می دهد.

این برای کیست: سازندگان مایل به رشد کانال YouTube خود ، یا بازاریابان منحصراً روی یک استراتژی YouTube متمرکز شده اند.

قیمت: با شروع 6 دلار در ماه

ویژگی مورد علاقه ما: ابزارهای تست A/B برای کوچک و عناوین.

7 آزمایشگاه های لوله ای

![ابزارها و نکاتی برای بازاریابان [2025] 7 نمودارهای اطلاعاتی آزمایشگاه های لوله ای](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-14-620x432.png)

منبع: آزمایشگاههای لوله

آزمایشگاه های Tubular یک بستر اطلاعاتی ویدیویی اجتماعی برای بازاریابان است که روی استراتژی های بازاریابی ویدیویی تمرکز می کنند. علاوه بر YouTube ، این امکان را به شما می دهد تا فیلم های موجود در فیس بوک ، اینستاگرام ، Twitch و سایر کانال های ویدیویی اجتماعی را تجزیه و تحلیل کنید.

آزمایشگاه های Tubular به شما امکان می دهد عملکرد ویدیویی فعلی و تاریخی را ردیابی کنید ، محتوای روند روند را درک کنید و بینش مخاطبان مفصلی کسب کنید. همچنین می توانید از آن برای یافتن و تجزیه و تحلیل همکاران و تأثیرگذار بالقوه که ممکن است بخواهید با آنها کار کنید استفاده کنید.

این برای کیست: مارک های بزرگ با یک استراتژی بازاریابی سنگین ویدیویی.

قیمت: راه حل سطح شرکت با قیمت گذاری سفارشی در صورت تقاضا

ویژگی مورد علاقه ما: رتبه بندی مخاطبان که نشان می دهد بخش های مختلف مخاطبان با هر دسته ویدیویی چه مدت می گذرانند.

8. استودیوی داده Facelift

![ابزارها و نکاتی برای بازاریابان [2025] 8 Facelift Data Studio تعامل کل و میانگین لایک در هر ویدئو](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-16-620x477.png)

منبع: استودیوی داده Facelift

Facelift Data Studio (که قبلاً با عنوان Quintly شناخته می شد) یک پلت فرم تجزیه و تحلیل رسانه های اجتماعی است که بیش از 100 معیار کانال YouTube و همچنین بینش های سطح ویدیو را ارائه می دهد تا داده های زیادی در مورد موفقیت YouTube شما ارائه دهد.

همچنین می توانید KPI های خود را در سایر سیستم عامل های اجتماعی از جمله فیس بوک ، اینستاگرام ، X و LinkedIn ردیابی کنید. در تمام سیستم عامل ها بیش از 700 معیار ارائه می دهند.

این برای کیست: بازاریابان متمرکز بر داده ها که واقعاً می فهمند کدام معیارها برای استراتژی آنها مهم هستند. حجم معیارها ممکن است برای برخی از کاربران بسیار زیاد باشد.

قیمت: در صورت درخواست موجود است

ویژگی مورد علاقه ما: امکان ایجاد معیارهای سفارشی بر اساس یک زبان پرس و جو اختصاصی.

9. کانال سنج

![ابزارها و نکاتی برای بازاریابان [2025] 9 داشبورد کانال متری و گزارش ها](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-15-620x397.png)

منبع: دستگاه کانال

ChannelMeter یک ابزار تحلیلی YouTube است که به طور خاص برای همکاری با سازندگان و مدیریت کمپین های خالق طراحی شده است. این به شما کمک می کند تا بهترین سازندگان محتوا را برای برند خود پیدا کنید ، داده های ویدیویی آنها را تجزیه و تحلیل و گزارش دهید و حتی مستقیماً به آنها پرداخت کنید. به جای اینکه مجبور شوید Analytics YouTube را از سازندگان بدست آورید ، می توانید هر زمان که بخواهید به داده های عملکرد کمپین آنها دسترسی پیدا کنید.

داده ها شامل تمام معیارهای استاندارد ، مانند نمایش ، میزان نامزدی و جمعیت شناسی مخاطبان است.

این برای کیست: بازاریابان که برای کمپین های خالق به YouTube Analytics احتیاج دارند.

قیمت: در صورت درخواست موجود است

ویژگی مورد علاقه ما: امکان دسترسی به تجزیه و تحلیل کمپین سازنده به طور مستقیم در هر زمان.

10. تیغه اجتماعی

![ابزارها و نکاتی برای بازاریابان [2025] 10 خلاصه کاربر YouTube Blade Social](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-10-620x296.png)

منبع: تیغه اجتماعی

مانند VIDIQ ، Blade Social به شما امکان می دهد معیارهایی مانند نمایش ، تعداد مشترکین ، نرخ رشد مشترکان و درآمد تخمین زده شده برای هر کانال عمومی YouTube را ببینید. این یک ابزار اساسی تر است ، اما هنوز هم برای تحقیقات کانال مفید است.

شما می توانید با سه کانال YouTube مقایسه کنید ، بنابراین می توانید ببینید که چگونه در برابر رقابت خود مقایسه می کنید.

این یک ابزار رایگان (پشتیبانی تبلیغاتی) است. تعداد تبلیغات می تواند کمی آزار دهنده باشد ، اما می توانید با پرداخت هزینه کوچک ماهانه از شر آنها خلاص شوید.

این برای کیست: بازاریابان که می خواهند عملکرد YouTube خود را با حساب های رقابتی مقایسه کنند ، یا بازاریابان که به دنبال ارزیابی عملکرد همکاران بالقوه یا شرکای بازاریابی تأثیرگذار بدون سرمایه گذاری در یک ابزار تخصصی هستند.

قیمت: رایگان با تبلیغات. برنامه های بدون آگهی از 3.99 دلار در ماه شروع می شود.

ویژگی مورد علاقه ما: پسوندهای مرورگر که آماری را در مرورگر شما برای هر ویدیوی YouTube نشان می دهد ، همانطور که شما آن را تماشا می کنید.

23 معیارهای تجزیه و تحلیل کلیدی YouTube شما باید ردیابی کنید

اکنون که می دانید چه ابزارهایی در دسترس است ، بیایید به برخی از مهمترین معیارهایی که می توانید از آنها برای ردیابی استفاده کنید ، نگاهی بیندازیم.

ما لیست خود را به معیارهایی که در کل کانال شما اعمال می شود و مواردی که در مورد مطالب فردی اعمال می شود ، شکسته ایم. هر دو نوع تجزیه و تحلیل برای به حداکثر رساندن نتایج شما در این پلتفرم مهم هستند.

تجزیه و تحلیل کانال YouTube

- نماهای کانال: تعداد نمایی که کانال شما در دوره زمانی انتخاب شده است.

![ابزارها و نکاتی برای بازاریابان [2025] 11 صفحه تحلیلی کانال YouTube نمودار نمودارهای ویدیویی](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-4.png)

- بینندگان منحصر به فرد: تعداد کل افرادی که فیلم های شما را در طی یک دوره معین تماشا کرده اند. توجه: اگر یک نفر سه بار همان فیلم را تماشا کند ، فقط یک بار برای بینندگان منحصر به فرد حساب می شود ، اما سه بار برای نماهای کانال.

- زمان تماشای کانال: کل زمان ، در ساعت ها ، مخاطبان شما در طی یک دوره معین فیلم ها را در کانال شما تماشا می کنند.

- مشترکین: تعداد کل مشترکان کانال YouTube شما.

- رشد مشترک: تعداد مشترکین جدید منهای هر بار گمشده را برای یک دوره زمانی معینی بدست آورد.

- عملکرد زمان واقعی: چگونه کانال شما در طی 48 ساعت یا 60 دقیقه گذشته اجرا شد. این مهم است که تصور اولیه از نحوه عملکرد فیلم ها بلافاصله پس از راه اندازی آنها را بدست آورید. این متریک همچنین نشان می دهد که کانال YouTube شما به اوج خود می رسد و به بهترین زمان برای ارسال به شما می دهد.

![ابزارها و نکاتی برای بازاریابان [2025] 12 نمایش مشترکان عملکرد زمان و محتوای برتر](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-1.png)

منبع: Analytics YouTube

- برداشت ها: تعداد دفعاتی برای فیلم های شما به بینندگان YouTube نشان داده شده است. این شامل برداشت های خارجی مانند تعبیه وب سایت یا سهام اجتماعی نیست.

- برداشت ها از طریق نرخ کلیک (CTR): درصد افرادی که برای مشاهده فیلم های شما روی تصویر کوچک YouTube کلیک کرده اند.

- مدت زمان نمای متوسط: چه مدت بیننده متوسط قبل از کلیک کردن ، فیلم های شما را تماشا می کند.

- فیلم هایی که از لیست های پخش اضافه شده و حذف شده اند: لیست های پخش محتوای شما را به مخاطبان گسترده تری گسترش می دهند.

![ابزارها و نکاتی برای بازاریابان [2025] 13 فیلم هایی که از لیست های پخش اضافه شده و حذف شده اند](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-2.png)

منبع: تجزیه و تحلیل ناب فالوور

- پست های برتر: محتوای برتر شما بر اساس نماها ، طی یک دوره معین. بازه زمانی را در طول عمر تنظیم کنید تا بهترین فیلم های تمام وقت خود را مشخص کنید.

- ریمیکس برتر: کدام یک از شورت های شما بیشتر در شورت های دیگر و تعداد نماهای ریمیکس بیشتر ریمیکس شده است. مانند لیست های پخش ، ریمیکس ها می توانند به بهبود دید کانال شما کمک کنند زیرا برچسب هایی را شامل می شوند که ترافیک را به کانال شما باز می گرداند.

- منابع ارجاع برتر: کجا و چگونه مردم فیلم های شما را پیدا می کنند ، چه در YouTube.

- وقتی بینندگان شما در YouTube/بهترین زمان برای ارسال هستند: این یکی از خود توضیحی است. از این اطلاعات برای برنامه ریزی بارگذاری در زمان های بهینه استفاده کنید.

- زمان را از مشترکان تماشا کنید: چه مقدار از کل ساعت تماشای شما از بینندگانی که قبلاً در کانال شما مشترک شده اند ، می آید.

- قالب های بینندگان خود را در YouTube مشاهده کنید: تفکیک چند بیننده فیلم های شما در مقابل شورت در مقابل پخش مستقیم را تماشا می کند. این می تواند به راهنمایی استراتژی محتوای شما کمک کند.

![ابزارها و نکاتی برای بازاریابان [2025] 14 بینندگان محتوا در قالب ها](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-5.png)

منبع: یوتیوب کمک می کند

- جمعیت شناسی مخاطبان: سن ، جنس ، مکان و آمار زبان برای افرادی که فیلم های شما را در YouTube تماشا می کنند. نکته: این اطلاعات می تواند به شما در برنامه ریزی محتوای مربوط به مخاطبان خاص خود کمک کند. ما یک پست کامل وبلاگ در مورد چگونگی یافتن و صحبت با بازار هدف شما داریم که می تواند به شما در کشف این موضوع کمک کند.

تجزیه و تحلیل محتوای YouTube

تمام معیارهایی که تاکنون پوشش داده ایم ، در کانال کلی شما اعمال می شود. اما شما همچنین باید برای فیلم های خاص ، شورت و جریان های زنده معیارها را ردیابی کنید ، بنابراین می توانید برای دیدن آنچه واقعاً کار می کند ، حفر کنید.

در YouTube Analytics ، بر روی هر قطعه محتوا از صفحه نمایش اجمالی محتوا کلیک کنید تا معیارهای خاص برای محتوای مورد نظر را ببینید ، نه برای کل کانال.

- نماها: تعداد دفعاتی که فیلم ، کوتاه یا جریان زنده شما مشاهده شده است ، از جمله نماهای مکرر از همان شخص.

- مشترکین: تعداد افرادی که پس از تماشای این محتوای خاص مشترک شده اند. این متریک یکی از قوی ترین نشانه هایی را که محتوای مرتبط با بینندگان است ارائه می دهد. در سمت تلنگر ، همچنین می توانید تعداد مشترکان گمشده با یک قطعه خاص از محتوای را مشاهده کنید. سعی کنید بفهمید چه اشتباهی رخ داده است و چه چیزی می توانید یاد بگیرید.

- زمان تماشا: مدت زمان تجمعی که مردم در تماشای این فیلم خاص صرف کرده اند.

- مدت زمان نمای متوسط: مدت زمان تخمینی در دقیقه ها برای هر نمای از فیلم انتخاب شده تماشا می شود.

- لحظات کلیدی برای حفظ مخاطبان: این متریک نشان می دهد که لحظه ها توجه مخاطبان شما را به خود جلب کرده است (یا گم شده است). اگر با مدت زمان متوسط دید خود مشکلی دارید ، این مورد را مرور کنید تا ببینید چه چیزی کار می کند. اگر متوجه هرگونه غوطه وری بزرگ هستید ، به خود این فیلم نگاهی بیندازید تا ببینید چه چیزی ممکن است مردم را دور کند.

![ابزارها و نکاتی برای بازاریابان [2025] 15 لحظات کلیدی برای حفظ مخاطب متوسط مدت زمان و درصد متوسط مشاهده شده](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-3-620x547.png)

منبع: Analytics YouTube

- چند نفر برای مشاهده انتخاب کردند: این متریک خاص برای شورت ، نشان می دهد که چند نفر محتوای شما را در مقابل جابجایی دور می کنند که هنگام آمدن در خوراک از بین می روند. توجه: بسیاری از سازندگان این متریک را به جای نام رسمی گیج کننده تر ، در مقابل Swiped Away می نامند.

![ابزارها و نکاتی برای بازاریابان [2025] 16 چند نفر برای مشاهده با درصد مشاهده شده یا از بین بردن انتخاب کردند](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-6.png)

منبع: یوتیوب کمک می کند

آماده شروع و رشد کانال YouTube خود در سال 2025 هستید؟ فیلم های YouTube خود – و تمام محتوای دیگر رسانه های اجتماعی خود را در یک مکان با HootSuite برنامه ریزی ، انتشار و تجزیه و تحلیل کنید. امروز آن را رایگان امتحان کنید.

درک تجزیه و تحلیل YouTube برای هر بازاریاب ویدیوی اجتماعی بسیار مهم است. داده های زیادی در آنجا وجود دارد ، و ابزارهای زیادی که می توانند به شما در استفاده بیشتر از آن کمک کنند.

در اینجا ، ما شما را از طریق مهمترین معیارهای YouTube برای پیگیری یک استراتژی محتوای ویدیویی مبتنی بر داده ، طی می کنیم. به علاوه ، ما ابزارهای برتر را برای کمک به شما در درک همه این شماره ها بررسی می کنیم ، بنابراین می توانید یافته های خود را به بینش های عملی تبدیل کنید.

ابزارهای تحلیلی YouTube چه کاری انجام می دهند؟

ابزارهای تحلیلی YouTube معیارهای کلیدی YouTube را ردیابی می کنند تا به شما در درک عملکرد کانال و فیلم های شخصی خود کمک کند. آنها قابلیت های گزارشگری ، تجزیه و تحلیل و مقایسه را ارائه می دهند تا بتوانید عملکرد را به مرور زمان پیگیری کنید ، انواع محتوا را مقایسه کنید و برای فیلم ها و شورت های فردی و همچنین کانال خود به طور کلی بینش دریافت کنید.

ابزارهای تحلیلی ویدیویی YouTube به شما امکان می دهند در زمان واقعی چه چیزی در کانال خود کار می کنند ، و همچنین کدام محتوا در حال کاهش است. این می تواند به هدایت استراتژی شما برای بهینه سازی محتوا در طول زمان کمک کند.

بازاریابان همچنین می توانند از ابزارهای YouTube Analytics برای دسترسی به اطلاعات جمعیتی در مورد مخاطبان YouTube خود استفاده کنند ، بنابراین می توانید درک کنید که مشترکان شما چه کسانی هستند و محتوایی را تولید می کنند که مستقیماً با خواسته ها و نیازهای آنها صحبت می کنند. سرانجام ، می توانید بینش در مورد چگونگی و کجا افراد محتوای شما را پیدا کنید.

10 بهترین ابزار تحلیلی YouTube برای سال 2025

| ابزار | قیمت | نمای کلی | بهترین ویژگی |

| تحلیلی YouTube | رایگان | گزارش های دقیق در مورد مخاطبان ، عملکرد محتوا ، روندها و درآمد | نمودارهایی که نشان می دهد چگونه برداشت ها به زمان تماشای تبدیل می شوند |

| سعادت | با 99 دلار در ماه شروع می شود | بینش های ویدئویی و کانال در کنار تجزیه و تحلیل برای سایر حساب های اجتماعی | بهترین زمان سفارشی برای ارسال توصیه ها |

| جوانه زدن اجتماعی | از 199 دلار در ماه شروع می شود | بینش های سطح ویدیویی در کنار تجزیه و تحلیل برای سایر حساب های اجتماعی | رابط کاربری تمیز و آسان |

| VIDIQ | گزارش های اساسی رایگان. برنامه های پرداخت شده از 16.58 دلار در ماه شروع می شود | ابزارهای حسابرسی و تحلیل کانال متمرکز بر رشد مخاطبان | ابزارهای تجزیه و تحلیل ویدئویی و کلمات کلیدی |

| غیر جعبه اجتماعی | از 9 دلار در ماه شروع می شود | معیارهای اصلی YouTube در کنار سه سیستم عامل دیگر رسانه های اجتماعی | تجزیه و تحلیل و معیار رقیب |

| لاف | با شروع 6 دلار در ماه | تجزیه و تحلیل فقط YouTube بر رشد کانال متمرکز شده است | ابزارهای آزمایش A/B برای کوچک و عناوین |

| آزمایشگاههای لوله | در صورت درخواست موجود است | تجزیه و تحلیل ویدیوی اجتماعی در سطح شرکت | رتبه بندی دقیق مخاطبان توسط بخش |

| استودیوی داده Facelift | در صورت درخواست موجود است | تجزیه و تحلیل متراکم متریک سنگین | زبان پرس و جو اختصاصی برای ایجاد معیارهای سفارشی |

| دستگاه کانال | در صورت درخواست موجود است | Analytics YouTube برای کمپین های خالق | به طور مستقیم به آمار کمپین سازنده دسترسی پیدا کنید |

| تیغ اجتماعی | رایگان با تبلیغات | معیارهای اساسی را برای هر حساب YouTube عمومی مشاهده و مقایسه کنید | پسوند مرورگر غنی از داده ها |

1. Analytics YouTube

![ابزارها و نکاتی برای بازاریابان [2025] 17 بررسی اجمالی تجزیه و تحلیل کانال استودیوی YouTube](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-7-620x394.png)

YouTube Analytics برنامه Analytics بومی است که در استودیوی YouTube ساخته شده است. بینش کانال به شش برگه تقسیم می شود:

- نمای کلی: بینش در مورد کانال خود به عنوان یک کل ، از جمله عملکرد معمولی و واقعی.

- محتوا: چگونه مخاطبان شما محتوای شما را پیدا می کنند ، چه محتوایی را تماشا می کنند و چگونه تعامل دارند.

- مخاطبان: جمعیت شناسی کلیدی در مورد بینندگان و مشترکان کانال شما.

- روند: اطلاعاتی در مورد آنچه مخاطبان و دیگران در YouTube در جستجوی آن هستند.

- درآمد: اگر در برنامه شریک YouTube هستید ، جزئیات درآمد.

در سطح ویدیوی انفرادی ، می توانید جزئیات مربوط به معیارهای نامزدی مخاطبان و دسترسی را نیز بدست آورید.

نکته: برای اطمینان از دسترسی به کلیه گزارش های موجود ، از رایانه به جای دستگاه تلفن همراه استفاده کنید.

این برای کیست: بازاریابان یا سازندگانی که روی YouTube تمرکز می کنند و می خواهند تجزیه و تحلیل عمیق را در همان پلتفرم مورد استفاده برای ایجاد محتوا قرار دهند.

قیمت: رایگان

ویژگی مورد علاقه ما: نمودارهای قیف که دقیقاً نشان می دهد که چگونه برداشت ها به زمان تماشای منتهی می شوند.

2. hootsuite

![ابزارها و نکاتی برای بازاریابان [2025] 1 بررسی اجمالی YouTube ناب فالوور](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-8-620x278.png)

HootSuite Analytics بینش های مفصلی را ارائه می دهد تا بتوانید نتایج خود را در زمان واقعی پیگیری کنید و گزارش های سفارشی را برای نمایش موفقیت خود ایجاد کنید.

با تجزیه و تحلیل پیشرفته ، حتی می توانید ROI محتوای خود را ردیابی کنید.

آنچه باعث می شود تجزیه و تحلیل HootSuite به ویژه مفید باشد ، امکان تجزیه و تحلیل عملکرد کانال YouTube در کنار محتوای ارسال شده در سایر سیستم عامل های اجتماعی شما است. این به شما کمک می کند تا درک کنید که YouTube به طور کلی در برنامه رسانه های اجتماعی خود قرار دارد ، بنابراین می توانید به جای محدود کردن خود در تفکر خاص سیستم عامل ، تصمیمات استراتژیک را در سطح کلی بگیرید.

این برای کیست: بازاریابان که محتوای YouTube را به عنوان بخشی از یک استراتژی یکپارچه بازاریابی اجتماعی ایجاد می کنند

قیمت: برنامه های HootSuite از 99 دلار در ماه شروع می شود

ویژگی مورد علاقه ما: نقشه های گرمای مخاطبان و توصیه های سفارشی برای بهترین زمان برای ارسال بر اساس رفتارهای مخاطب خاص خود.

![ابزارها و نکاتی برای بازاریابان [2025] 2 HS ProductImage Analytics 1](https://blog.hootsuite.com/wp-content/uploads/2023/01/HS_ProductImage-Analytics-1.png)

شماره 1 ابزار تحلیلی برای رشد

گزارش های زیبا داده ها را پاک کنید. بینش های عملی برای کمک به شما در رشد سریعتر.

آزمایش 30 روزه رایگان را شروع کنید

3. جوانه اجتماعی

![ابزارها و نکاتی برای بازاریابان [2025] 3 فیلم های YouTube اجتماعی جوانه زده](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-9-620x383.png)

منبع: جوانه زدن اجتماعی

مانند HootSuite ، Sprout Social به شما امکان می دهد فیلم های YouTube خود را با استفاده از همان ابزاری که برای تجزیه و تحلیل سایر سیستم عامل های اجتماعی استفاده می کنید ، تجزیه و تحلیل کنید. تجزیه و تحلیل YouTube Sprout به جای ارائه تجزیه و تحلیل کانال خود به عنوان یک کل ، بر معیارهای ویدیویی فردی متمرکز است. معیارهای ویدیویی جامد هستند ، اما برای بینش تصویر بزرگتر باید به ابزاری دیگر تغییر دهید. Sprout همچنین فاقد گزارش ROI و توصیه هایی برای بهترین زمان برای ارسال است.

این برای کیست: بازاریابان که می خواهند معیارهای YouTube در سطح ویدیویی را در کنار سایر پست های اجتماعی ردیابی کنند اما به بینش های سطح کانال احتیاج ندارند.

قیمت: از 199 دلار در ماه شروع می شود

ویژگی مورد علاقه ما: رابط کاربری ساده ای که معیارهای کلیدی را بدون حواس پرتی ارائه می دهد.

4. VIDIQ

![ابزارها و نکاتی برای بازاریابان [2025] 4 نمای کلی کلمات کلیدی VIDIQ](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-11-620x436.png)

منبع: VIDIQ

VIDIQ یک گزارش کانال رایگان با بینش های دقیق برای هر کانال عمومی YouTube ارائه می دهد. البته این شامل کانال شخصی شما نیز می شود ، تا زمانی که عمومی باشد.

اما ابزارهای جالب تر در اینجا در برنامه های پرداخت شده وجود دارد که به شما امکان می دهد کانال خود را برای تجزیه و تحلیل عملکرد کلمات کلیدی ، روی نرخ ها و فیلم های گرایش بررسی کنید. شما بهترین زمان را برای ارسال توصیه ها و همچنین توصیه هایی برای بهبود سئو YouTube دریافت خواهید کرد.

یک برنامه افزودنی مرورگر بینش ارزشمندی در مورد احتمال ترویج یک فیلم ارائه می دهد ، به همراه سایر عوامل امتیاز دهی که می توانید برای هدایت استراتژی YouTube خود استفاده کنید.

این برای کیست: سازندگان YouTube که به دنبال بینش های مفصلی برای رشد کانال خود هستند ، به خصوص از طریق SEO YouTube.

قیمت: گزارش های اصلی کانال رایگان است. برنامه های حرفه ای از 16.58 دلار در ماه شروع می شود.

ویژگی مورد علاقه ما: ابزارهای تحقیق و تجزیه و تحلیل ویدیویی و کلمات کلیدی برای کشف موضوعات با پتانسیل بالا برای موفقیت.

5. Unbox Social

![ابزارها و نکاتی برای بازاریابان [2025] 5 نسبت جنسیت اجتماعی Unbox نمای کلی ویدیویی و مشترکان به دست آمده و از دست رفته](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-12-620x499.jpeg)

منبع: غیر جعبه اجتماعی

Unbox Social یک ابزار مدیریت رسانه های اجتماعی است که به شما امکان می دهد اینستاگرام ، فیس بوک و X و همچنین YouTube را ردیابی کنید. مؤلفه Analytics YouTube آن میزان حفظ میزان حفظ برای هر ویدیو را دنبال می کند و به شما کمک می کند تا بهترین طول ویدیویی را برای مخاطبان خود درک کنید. همچنین گزارش های دقیق جمعیتی را ارائه می دهد تا بتوانید پایگاه مشترک خود را درک کنید.

این برای کیست: بازاریابان مشاغل کوچک و متوسط که در استراتژی کلی اجتماعی خود YouTube را شامل می شوند اما از Tiktok ، LinkedIn یا Pinterest استفاده نمی کنند.

قیمت: از 9 دلار در ماه شروع می شود

ویژگی مورد علاقه ما: تجزیه و تحلیل رقیب و معیار عملکرد.

6. Tubbuddy

![ابزارها و نکاتی برای بازاریابان [2025] 6 Explorer کلمه کلیدی Tubebuddy](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-13-620x574.png)

منبع: لاف

Tublebuddy یک ابزار تمام وقت و تمام وقت است. این برای سازندگان طراحی شده است که به طور خاص روی رشد و بهینه سازی کانال YouTube متمرکز شده اند.

Tubebuddy یک پسوند مرورگر است. پس از نصب و تنظیم یک حساب کاربری ، از TubeBuddy در استودیوی YouTube استفاده می کنید.

این ابزار تجزیه و تحلیل را در هر دو سطح ویدیو و کانال ارائه می دهد و توصیه هایی را بر اساس معیارهایی مانند تجزیه و تحلیل حفظ ارائه می دهد.

این برای کیست: سازندگان مایل به رشد کانال YouTube خود ، یا بازاریابان منحصراً روی یک استراتژی YouTube متمرکز شده اند.

قیمت: با شروع 6 دلار در ماه

ویژگی مورد علاقه ما: ابزارهای تست A/B برای کوچک و عناوین.

7 آزمایشگاه های لوله ای

![ابزارها و نکاتی برای بازاریابان [2025] 7 نمودارهای اطلاعاتی آزمایشگاه های لوله ای](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-14-620x432.png)

منبع: آزمایشگاههای لوله

آزمایشگاه های Tubular یک بستر اطلاعاتی ویدیویی اجتماعی برای بازاریابان است که روی استراتژی های بازاریابی ویدیویی تمرکز می کنند. علاوه بر YouTube ، این امکان را به شما می دهد تا فیلم های موجود در فیس بوک ، اینستاگرام ، Twitch و سایر کانال های ویدیویی اجتماعی را تجزیه و تحلیل کنید.

آزمایشگاه های Tubular به شما امکان می دهد عملکرد ویدیویی فعلی و تاریخی را ردیابی کنید ، محتوای روند روند را درک کنید و بینش مخاطبان مفصلی کسب کنید. همچنین می توانید از آن برای یافتن و تجزیه و تحلیل همکاران و تأثیرگذار بالقوه که ممکن است بخواهید با آنها کار کنید استفاده کنید.

این برای کیست: مارک های بزرگ با یک استراتژی بازاریابی سنگین ویدیویی.

قیمت: راه حل سطح شرکت با قیمت گذاری سفارشی در صورت تقاضا

ویژگی مورد علاقه ما: رتبه بندی مخاطبان که نشان می دهد بخش های مختلف مخاطبان با هر دسته ویدیویی چه مدت می گذرانند.

8. استودیوی داده Facelift

![ابزارها و نکاتی برای بازاریابان [2025] 8 Facelift Data Studio تعامل کل و میانگین لایک در هر ویدئو](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-16-620x477.png)

منبع: استودیوی داده Facelift

Facelift Data Studio (که قبلاً با عنوان Quintly شناخته می شد) یک پلت فرم تجزیه و تحلیل رسانه های اجتماعی است که بیش از 100 معیار کانال YouTube و همچنین بینش های سطح ویدیو را ارائه می دهد تا داده های زیادی در مورد موفقیت YouTube شما ارائه دهد.

همچنین می توانید KPI های خود را در سایر سیستم عامل های اجتماعی از جمله فیس بوک ، اینستاگرام ، X و LinkedIn ردیابی کنید. در تمام سیستم عامل ها بیش از 700 معیار ارائه می دهند.

این برای کیست: بازاریابان متمرکز بر داده ها که واقعاً می فهمند کدام معیارها برای استراتژی آنها مهم هستند. حجم معیارها ممکن است برای برخی از کاربران بسیار زیاد باشد.

قیمت: در صورت درخواست موجود است

ویژگی مورد علاقه ما: امکان ایجاد معیارهای سفارشی بر اساس یک زبان پرس و جو اختصاصی.

9. کانال سنج

![ابزارها و نکاتی برای بازاریابان [2025] 9 داشبورد کانال متری و گزارش ها](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-15-620x397.png)

منبع: دستگاه کانال

ChannelMeter یک ابزار تحلیلی YouTube است که به طور خاص برای همکاری با سازندگان و مدیریت کمپین های خالق طراحی شده است. این به شما کمک می کند تا بهترین سازندگان محتوا را برای برند خود پیدا کنید ، داده های ویدیویی آنها را تجزیه و تحلیل و گزارش دهید و حتی مستقیماً به آنها پرداخت کنید. به جای اینکه مجبور شوید Analytics YouTube را از سازندگان بدست آورید ، می توانید هر زمان که بخواهید به داده های عملکرد کمپین آنها دسترسی پیدا کنید.

داده ها شامل تمام معیارهای استاندارد ، مانند نمایش ، میزان نامزدی و جمعیت شناسی مخاطبان است.

این برای کیست: بازاریابان که برای کمپین های خالق به YouTube Analytics احتیاج دارند.

قیمت: در صورت درخواست موجود است

ویژگی مورد علاقه ما: امکان دسترسی به تجزیه و تحلیل کمپین سازنده به طور مستقیم در هر زمان.

10. تیغه اجتماعی

![ابزارها و نکاتی برای بازاریابان [2025] 10 خلاصه کاربر YouTube Blade Social](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-10-620x296.png)

منبع: تیغه اجتماعی

مانند VIDIQ ، Blade Social به شما امکان می دهد معیارهایی مانند نمایش ، تعداد مشترکین ، نرخ رشد مشترکان و درآمد تخمین زده شده برای هر کانال عمومی YouTube را ببینید. این یک ابزار اساسی تر است ، اما هنوز هم برای تحقیقات کانال مفید است.

شما می توانید با سه کانال YouTube مقایسه کنید ، بنابراین می توانید ببینید که چگونه در برابر رقابت خود مقایسه می کنید.

این یک ابزار رایگان (پشتیبانی تبلیغاتی) است. تعداد تبلیغات می تواند کمی آزار دهنده باشد ، اما می توانید با پرداخت هزینه کوچک ماهانه از شر آنها خلاص شوید.

این برای کیست: بازاریابان که می خواهند عملکرد YouTube خود را با حساب های رقابتی مقایسه کنند ، یا بازاریابان که به دنبال ارزیابی عملکرد همکاران بالقوه یا شرکای بازاریابی تأثیرگذار بدون سرمایه گذاری در یک ابزار تخصصی هستند.

قیمت: رایگان با تبلیغات. برنامه های بدون آگهی از 3.99 دلار در ماه شروع می شود.

ویژگی مورد علاقه ما: پسوندهای مرورگر که آماری را در مرورگر شما برای هر ویدیوی YouTube نشان می دهد ، همانطور که شما آن را تماشا می کنید.

23 معیارهای تجزیه و تحلیل کلیدی YouTube شما باید ردیابی کنید

اکنون که می دانید چه ابزارهایی در دسترس است ، بیایید به برخی از مهمترین معیارهایی که می توانید از آنها برای ردیابی استفاده کنید ، نگاهی بیندازیم.

ما لیست خود را به معیارهایی که در کل کانال شما اعمال می شود و مواردی که در مورد مطالب فردی اعمال می شود ، شکسته ایم. هر دو نوع تجزیه و تحلیل برای به حداکثر رساندن نتایج شما در این پلتفرم مهم هستند.

تجزیه و تحلیل کانال YouTube

- نماهای کانال: تعداد نمایی که کانال شما در دوره زمانی انتخاب شده است.

![ابزارها و نکاتی برای بازاریابان [2025] 11 صفحه تحلیلی کانال YouTube نمودار نمودارهای ویدیویی](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-4.png)

- بینندگان منحصر به فرد: تعداد کل افرادی که فیلم های شما را در طی یک دوره معین تماشا کرده اند. توجه: اگر یک نفر سه بار همان فیلم را تماشا کند ، فقط یک بار برای بینندگان منحصر به فرد حساب می شود ، اما سه بار برای نماهای کانال.

- زمان تماشای کانال: کل زمان ، در ساعت ها ، مخاطبان شما در طی یک دوره معین فیلم ها را در کانال شما تماشا می کنند.

- مشترکین: تعداد کل مشترکان کانال YouTube شما.

- رشد مشترک: تعداد مشترکین جدید منهای هر بار گمشده را برای یک دوره زمانی معینی بدست آورد.

- عملکرد زمان واقعی: چگونه کانال شما در طی 48 ساعت یا 60 دقیقه گذشته اجرا شد. این مهم است که تصور اولیه از نحوه عملکرد فیلم ها بلافاصله پس از راه اندازی آنها را بدست آورید. این متریک همچنین نشان می دهد که کانال YouTube شما به اوج خود می رسد و به بهترین زمان برای ارسال به شما می دهد.

![ابزارها و نکاتی برای بازاریابان [2025] 12 نمایش مشترکان عملکرد زمان و محتوای برتر](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-1.png)

منبع: Analytics YouTube

- برداشت ها: تعداد دفعاتی برای فیلم های شما به بینندگان YouTube نشان داده شده است. این شامل برداشت های خارجی مانند تعبیه وب سایت یا سهام اجتماعی نیست.

- برداشت ها از طریق نرخ کلیک (CTR): درصد افرادی که برای مشاهده فیلم های شما روی تصویر کوچک YouTube کلیک کرده اند.

- مدت زمان نمای متوسط: چه مدت بیننده متوسط قبل از کلیک کردن ، فیلم های شما را تماشا می کند.

- فیلم هایی که از لیست های پخش اضافه شده و حذف شده اند: لیست های پخش محتوای شما را به مخاطبان گسترده تری گسترش می دهند.

![ابزارها و نکاتی برای بازاریابان [2025] 13 فیلم هایی که از لیست های پخش اضافه شده و حذف شده اند](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-2.png)

منبع: تجزیه و تحلیل ناب فالوور

- پست های برتر: محتوای برتر شما بر اساس نماها ، طی یک دوره معین. بازه زمانی را در طول عمر تنظیم کنید تا بهترین فیلم های تمام وقت خود را مشخص کنید.

- ریمیکس برتر: کدام یک از شورت های شما بیشتر در شورت های دیگر و تعداد نماهای ریمیکس بیشتر ریمیکس شده است. مانند لیست های پخش ، ریمیکس ها می توانند به بهبود دید کانال شما کمک کنند زیرا برچسب هایی را شامل می شوند که ترافیک را به کانال شما باز می گرداند.

- منابع ارجاع برتر: کجا و چگونه مردم فیلم های شما را پیدا می کنند ، چه در YouTube.

- وقتی بینندگان شما در YouTube/بهترین زمان برای ارسال هستند: این یکی از خود توضیحی است. از این اطلاعات برای برنامه ریزی بارگذاری در زمان های بهینه استفاده کنید.

- زمان را از مشترکان تماشا کنید: چه مقدار از کل ساعت تماشای شما از بینندگانی که قبلاً در کانال شما مشترک شده اند ، می آید.

- قالب های بینندگان خود را در YouTube مشاهده کنید: تفکیک چند بیننده فیلم های شما در مقابل شورت در مقابل پخش مستقیم را تماشا می کند. این می تواند به راهنمایی استراتژی محتوای شما کمک کند.

![ابزارها و نکاتی برای بازاریابان [2025] 14 بینندگان محتوا در قالب ها](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-5.png)

منبع: یوتیوب کمک می کند

- جمعیت شناسی مخاطبان: سن ، جنس ، مکان و آمار زبان برای افرادی که فیلم های شما را در YouTube تماشا می کنند. نکته: این اطلاعات می تواند به شما در برنامه ریزی محتوای مربوط به مخاطبان خاص خود کمک کند. ما یک پست کامل وبلاگ در مورد چگونگی یافتن و صحبت با بازار هدف شما داریم که می تواند به شما در کشف این موضوع کمک کند.

تجزیه و تحلیل محتوای YouTube

تمام معیارهایی که تاکنون پوشش داده ایم ، در کانال کلی شما اعمال می شود. اما شما همچنین باید برای فیلم های خاص ، شورت و جریان های زنده معیارها را ردیابی کنید ، بنابراین می توانید برای دیدن آنچه واقعاً کار می کند ، حفر کنید.

در YouTube Analytics ، بر روی هر قطعه محتوا از صفحه نمایش اجمالی محتوا کلیک کنید تا معیارهای خاص برای محتوای مورد نظر را ببینید ، نه برای کل کانال.

- نماها: تعداد دفعاتی که فیلم ، کوتاه یا جریان زنده شما مشاهده شده است ، از جمله نماهای مکرر از همان شخص.

- مشترکین: تعداد افرادی که پس از تماشای این محتوای خاص مشترک شده اند. این متریک یکی از قوی ترین نشانه هایی را که محتوای مرتبط با بینندگان است ارائه می دهد. در سمت تلنگر ، همچنین می توانید تعداد مشترکان گمشده با یک قطعه خاص از محتوای را مشاهده کنید. سعی کنید بفهمید چه اشتباهی رخ داده است و چه چیزی می توانید یاد بگیرید.

- زمان تماشا: مدت زمان تجمعی که مردم در تماشای این فیلم خاص صرف کرده اند.

- مدت زمان نمای متوسط: مدت زمان تخمینی در دقیقه ها برای هر نمای از فیلم انتخاب شده تماشا می شود.

- لحظات کلیدی برای حفظ مخاطبان: این متریک نشان می دهد که لحظه ها توجه مخاطبان شما را به خود جلب کرده است (یا گم شده است). اگر با مدت زمان متوسط دید خود مشکلی دارید ، این مورد را مرور کنید تا ببینید چه چیزی کار می کند. اگر متوجه هرگونه غوطه وری بزرگ هستید ، به خود این فیلم نگاهی بیندازید تا ببینید چه چیزی ممکن است مردم را دور کند.

![ابزارها و نکاتی برای بازاریابان [2025] 15 لحظات کلیدی برای حفظ مخاطب متوسط مدت زمان و درصد متوسط مشاهده شده](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-3-620x547.png)

منبع: Analytics YouTube

- چند نفر برای مشاهده انتخاب کردند: این متریک خاص برای شورت ، نشان می دهد که چند نفر محتوای شما را در مقابل جابجایی دور می کنند که هنگام آمدن در خوراک از بین می روند. توجه: بسیاری از سازندگان این متریک را به جای نام رسمی گیج کننده تر ، در مقابل Swiped Away می نامند.

![ابزارها و نکاتی برای بازاریابان [2025] 16 چند نفر برای مشاهده با درصد مشاهده شده یا از بین بردن انتخاب کردند](https://blog.hootsuite.com/wp-content/uploads/2025/02/youtube-analytics-6.png)

منبع: یوتیوب کمک می کند

آماده شروع و رشد کانال YouTube خود در سال 2025 هستید؟ فیلم های YouTube خود – و تمام محتوای دیگر رسانه های اجتماعی خود را در یک مکان با HootSuite برنامه ریزی ، انتشار و تجزیه و تحلیل کنید. امروز آن را رایگان امتحان کنید.