من 100+ سرور MCP را امتحان کردم و این 10 مورد برتر من است

بیایید با آن روبرو شویم – توسعه مدرن به سرعت حرکت می کند. و با وجود ابزارهای زیادی در آنجا ، ماندن بدون تندرست بین برنامه ها ، یک تغییر دهنده بازی است. این جایی است که سرورهای MCP (مدل پروتکل متن) وارد می شوند. آنها در پشت صحنه کار می کنند تا ویژگی های قدرتمندی مانند خراش وب ، پیش نمایش طراحی ، اتوماسیون مرورگر یا حتی تبدیل اسناد را درست به ویرایشگر مکان نما وصل کنند.

به جای تعویض برگه ها یا نوشتن کد BoilerPlate ، ابزارهای هوشمندانه و بدون درز دریافت می کنید که فقط در جریان جریان شما کار می کنند. در این راهنما ، ما 10 مورد از بهترین سرورهای منبع باز MCP را که می توانید از امروز استفاده کنید ، برای تقویت بهره وری خود در مکان نما برجسته می کنیم.

1. سرور Apidog MCP

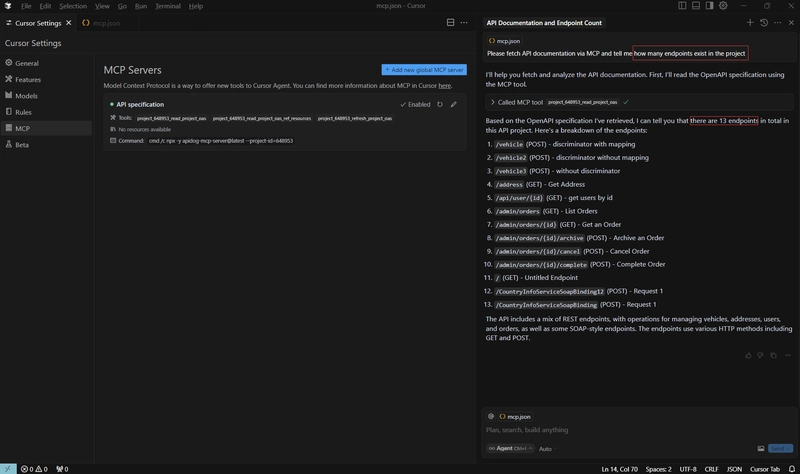

سرور Apidog MCP به طور خاص برای توسعه دهندگان کار با API ساخته شده است. این دستیاران AI مانند مکان نما را مستقیماً به اسناد API خود متصل می کند ، بنابراین می توانید بدون تغییر زبانه ها باهوش تر و سریعتر بسازید.

بر خلاف افزونه های زمینه عمومی ، APIDOG بر روی ساخت مشخصات OpenAPI ، داده های نقطه پایانی و جزئیات طرحواره که فوراً برای AI قابل دسترسی است ، تمرکز می کند. آیا می خواهید یک رابط TypeScript ایجاد کنید یا یک مشتری پایتون را بر اساس نقاط پایانی واقعی خود بسازید؟ فقط از مکان نما سؤال کنید – از قبل ساختار API خود را می داند.

ویژگی های برتر:

- همگام سازی با پروژه های APIDOG ، اسناد عمومی یا پرونده های OpenAPI محلی

- نمایش داده های زبان طبیعی مانند “ساختار پاسخ برای کاربران چیست؟”

- مشخصات ذخیره شده محلی برای توسعه سریع و آفلاین

- پیشنهادات هوش مصنوعی را دقیق و آگاه از پروژه نگه می دارد

پیکربندی MCP در مکان نما

ویرایش ویرایشگر MCP Config FileOpen ، بر روی نماد تنظیمات (بالا سمت راست) کلیک کنید ، “MCP” را از منوی سمت چپ انتخاب کنید ، سپس روی “+ اضافه کردن سرور جدید MCP Global” کلیک کنید.

پیکربندی paste را در باز شده اضافه کنید mcp.jsonبشر به یاد داشته باشید که جایگزین کنید

با پرسیدن AI (در حالت عامل) ConfigurationTest را تأیید کنید:

اتصال موفقیت آمیز هنگامی تأیید می شود که AI اطلاعات API پروژه APIDOG شما را برگرداند.

سرور Apidog MCP یکی از بزرگترین قاتلان بهره وری در API Dev را حذف می کند: پریدن به عقب و جلو بین اسناد و کد. مشخصات API را به یک پایگاه دانش هوشمند و پرس و جو تبدیل می کند.

2 سرور MCP Browserbase

نمای کلی: Server BrowserBase MCP دستیاران هوش مصنوعی را قادر می سازد تا با صفحات وب در یک محیط مرورگر ابری ارتباط برقرار کنند ، به محتوای پویا و تعامل کاربر پیچیده بپردازند.

ویژگی های کلیدی:

- جلسات مرورگر مبتنی بر ابر با مدیریت جلسه

- تصاویر تمام صفحه و عناصر خاص

- اعدام جاوا اسکریپت و دستکاری دام

- نمونه های مرورگر موازی برای چند وظیفه ای

این سرور به ویژه برای آزمایش برنامه های وب و خودکار سازی تعامل مکرر وب سایت مفید است.

برای افزودن مرورگر به مکان نما ، ابتدا اعتبار API را از BrowserBase.io بدست آورید ، سپس پیکربندی زیر را به خود اضافه کنید .cursor/mcp.json پرونده:

3 سرور جادویی MCP

سرور Magic MCP قابلیت های تولید AI را مستقیماً در گردش کار توسعه شما ادغام می کند. این امکان را برای:

- تولید تصاویر نگهدارنده مکان در طول توسعه جلو

- تبدیل متن به قالب ها یا سبک های مختلف

- خلاصه محتوا برای مستندات

- ایجاد نمونه های کد از توضیحات زبان طبیعی

با استفاده از API OpenAi ، Magic MCP ویژگی های قدرتمند AI را برای کمک به کارهای مختلف توسعه به ارمغان می آورد.

پیکربندی مکان های فایل:

- مکان نما:

~/.cursor/mcp.json - Windsurf:

~/.codeium/windsurf/mcp_config.json - کلین:

~/.cline/mcp_config.json - کلود:

~/.claude/mcp_config.json

4 سرور Opik MCP

سرور OPIK MCP دستیار هوش مصنوعی شما را به جستجوی وب در زمان واقعی و اکتشاف دانش متصل می کند. OPIK به جای تکیه بر زمینه منسوخ ، به توسعه دهندگان اجازه می دهد تا آخرین بینش ها ، حقایق یا منابع را مستقیماً از طریق اینترنت واگذار کنند و هوش مصنوعی را برای کارهای سنگین تحقیق آگاهانه تر و مفید تر کنند.

ویژگی های کلیدی:

- ادغام جستجوی وب در زمان واقعی

- خلاصه محتوای خارجی

- پاسخ های آگاه از استنادها

- برای مستندات ، بررسی واقعیت و تولید محتوا مفید است

این سرور مدیریت و تجسم آزمایشات یادگیری ماشین را ساده می کند.

مکان نما

برای ادغام با مکان نما ، ایجاد a .cursor/mcp.json پرونده در فهرست پروژه خود با پیکربندی زیر:

تعویض کردن /path/to/node با مسیر Node.js اجرایی و /path/to/opik-mcp با مسیر نصب OPIK-MCP خود. همچنین جایگزین کنید YOUR_API_KEY با کلید API OPIK واقعی خود.

5 سرور MCP FIGMA

FIGMA Context MCP سرور با تغذیه داده های FIGMA به طور مستقیم به دستیار برنامه نویسی خود ، طراحی و کد را برید. این امکان را به توسعه دهندگان می دهد تا از طرح ها پرس و جو کنند ، طرح ها را درک کنند و کد UI را بر اساس آنچه که قبلاً طراحی شده است تولید کنند-با تیم طراحی بیشتر نیست.

ویژگی های کلیدی:

- دسترسی به قاب های فیگما ، لایه ها و متن

- تبدیل طرح ها به کد مؤلفه (به عنوان مثال ، React ، HTML/CSS)

- تجزیه و تحلیل فاصله ، رنگ و تایپوگرافی

- ناسازگاری های بصری یا عناصر گمشده را شناسایی کنید

- ساختار FIGMA را به بینش های آماده توسعه ترجمه کنید

این ادغام ، سازگاری طراحی را تضمین می کند و روند توسعه را ساده تر می کند.

6 سرور Pandoc MCP

PANDOC MCP سرور قابلیت های تبدیل اسناد قدرتمندی را به محیط توسعه شما به ارمغان می آورد. این امکان را برای تغییر اسناد بین قالب های مختلف ، مانند:

- علامت گذاری به PDF ، HTML ، DOCX و موارد دیگر

- پردازش مقالات دانشگاهی یا یادداشت های تحقیقاتی

- تولید گزارش از مواد منبع مختلف

- ساخت گردش کار انتشار

این سرور برای توسعه دهندگان کار با قالب های متنوع مستندات بسیار ارزشمند است.

برای افزودن سرور Excel MCP به پیکربندی مکان نما ، این را به خود اضافه کنید .cursor/mcp.json پرونده:

7 سرور اکسل MCP

Excel MCP سرور صفحات گسترده شما را به منابع داده در دسترس برای هوش مصنوعی تبدیل می کند. این دستیار هوش مصنوعی شما را قادر می سازد تا در زمان واقعی ، پرونده های اکسل را بخواند ، پرس و جو کند و حتی به شما کمک کند تا به طور خودکار تولید گزارش ، تحول داده ها و اجرای منطق را مستقیماً در کد انجام دهید.

ویژگی های کلیدی:

- ورق ها ، ردیف ها و فرمول ها را بخوانید و تجزیه کنید

- تجسم یا خلاصه ای از داده های صفحه گسترده ایجاد کنید

- سلولها و فرمولها را به صورت برنامه ای تغییر دهید

- صادرات داده های پردازش شده به اکسل

- عالی برای خودکار سازی وظایف گزارشگری تکراری

این سرور به ویژه برای پردازش داده های ذخیره شده در صفحه گسترده اکسل و تولید گزارش ها مفید است.

برای افزودن سرور Excel MCP به پیکربندی مکان نما ، این را به خود اضافه کنید .cursor/mcp.json پرونده:

8 سرور MindMap MCP

سرور MindMap MCP به دستیار هوش مصنوعی شما دسترسی به نقشه های تفکر ساختاری می دهد. این امر به ویژه هنگامی مفید است که ویژگی های طوفان مغزی ، برنامه ریزی معماری یا تشریح اسناد. دستیار می تواند تغییراتی را در نقشه های ذهن بخواند ، تفسیر و حتی پیشنهاد کند ، و ایده های خام را به مراحل عملی تبدیل کند.

ویژگی های کلیدی:

- مأموریت های ساخت یافته را وارد و تفسیر کنید

- گره های بصری را به طرح ها یا وظایف ساختاری تبدیل کنید

- سلسله مراتب منطقی را برای برنامه ریزی و مستندات حفظ کنید

- با پشتیبانی هوش مصنوعی در مورد مفاهیم در حال تحول همکاری کنید

- به عنوان ابزاری برای برنامه ریزی خلاقانه یا Scoping محصول استفاده کنید

این ابزار به توسعه دهندگان کمک می کند تا ایده ها را سازماندهی کنند و ویژگی های خود را به طور مؤثر برنامه ریزی کنند.

موارد زیر را به خود اضافه کنید .cursor/mcp.json پرونده:

9 Markdownify سرور MCP

MarkDownify Server MCP تبدیل فرمت های مختلف محتوا را به علامت گذاری به صورت تمیز و ساخت یافته امکان پذیر می کند. برای:

- تبدیل محتوای HTML به Markdown

- تمیز کردن مستندات

- استاندارد سازی قالبهای محتوا

- تهیه محتوا برای سیستم عامل های مبتنی بر Markdown

این سرور روند تهیه محتوا برای سیستم عامل هایی مانند GitHub یا وبلاگ های فنی را ساده تر می کند.

برای ادغام این سرور با یک برنامه دسک تاپ ، موارد زیر را به پیکربندی سرور برنامه خود اضافه کنید:

10. سرور Tavily MCP

سرور Tavily MCP بر ارائه دانش با کیفیت بالا و سرپرستی برای دستیار هوش مصنوعی شما تمرکز دارد. این منابع مختلف دانش را ترکیب می کند و از فیلتر هوشمند استفاده می کند تا به دستیار شما اطلاعات مرتبط تری بدهد – آن را برای تحقیقات عمیق ، منابع کد یا نوشتن فنی ایده آل می کند.

ویژگی های کلیدی:

- بازیابی دانش غنی از متن

- خلاصه های دوستانه AI از موضوعات پیچیده

- اقتدار منبع و قابلیت اطمینان را در نظر می گیرد

- تجمع چند منبع (اسناد ، وبلاگ ها ، مقالات)

- قدرتمند برای کارهای سنگین تحقیق

پرونده پیکربندی را به شرح زیر ویرایش کنید:

نحوه انتخاب سرور MCP مناسب برای مکان نما

با وجود تعداد زیادی از سرورهای MCP ، انتخاب مناسب برای گردش کار توسعه شما می تواند احساس غرق شدن کند. در اینجا چند عامل برای در نظر گرفتن بهترین انتخاب وجود دارد:

1 مورد استفاده شما

سرورهای مختلف MCP در کارهای مختلف برتری دارند:

- چوستوگ اگر با API و اسناد OpenAPI کار می کنید بهتر است.

- تیلکرول درخشش در ضایعات وب ، اتوماسیون مرورگر و عوامل چند مدلی.

- شکل مناسب برای گردش کار طراحی به کد است.

سرور را با متداول ترین نیازهای برنامه نویسی خود مطابقت دهید.

2 منبع باز در مقابل میزبان

اگر حریم خصوصی یک نگرانی است یا به کنترل بیشتری نیاز دارید:

- رفتن منبع باز سرورهای MCP مانند Firecrawl ، Apidog و AnyMCP.

- گزینه های میزبان راحت هستند اما ممکن است شفافیت کامل یا حافظه پنهان محلی را ارائه ندهند.

نتیجه گیری: گردش کار توسعه خود را ساده کنید

ادغام این سرورهای MCP در محیط مکان نما شما می تواند گردش کار توسعه شما را به میزان قابل توجهی افزایش دهد. با کاهش سوئیچینگ زمینه و وارد کردن ابزارهای قدرتمند به طور مستقیم به IDE ، می توانید بیشتر روی برنامه نویسی تمرکز کنید و کمتر روی مدیریت ابزارهای متفاوت.

شروع با استفاده از سرور MCP Firecawl یک انتخاب عملی به دلیل قابلیت های قوی در زمینه خراش وب و پشتیبانی قوی از جامعه است. هرچه راحت تر می شوید ، کاوش در سرورهای دیگر مانند مرورگر برای اتوماسیون مرورگر یا MCP جادویی برای برنامه های تولید هوش مصنوعی می تواند تجربه توسعه شما را بیشتر کند.