نحوه پیدا کردن آهنگ برای حلقه ها با استفاده از تب صوتی اینستاگرام

قرقره ها یک ویژگی در داخل است اینستاگرام برنامه ای که به کاربران امکان می دهد ویدیوهای کوتاه و عمودی تا 60 ثانیه ایجاد کنند. همچنین به کاربران خود این امکان را می دهد که حلقه ها را با موسیقی یا سایر محتوای صوتی ایجاد کنند. حلقههای اینستاگرام طیف وسیعی از ابزارها و جلوههای خلاقانه را برای ویرایش و بهبود ویدیوها از جمله متن، استیکر، فیلترها و تنظیمات سرعت ارائه میدهند.

با Reels، کاربران می توانند ویدیوهای خود را در فید اینستاگرام خود یا به عنوان یک تب Reel در نمایه خود به اشتراک بگذارند. علاوه بر این، آنها همچنین می توانند آنها را در سایت به اشتراک بگذارند صفحه کاوش، جایی که مخاطبان بیشتری می توانند آنها را کشف کنند. حلقهها همچنین به کاربران اجازه میدهند در روندها و چالشهای محبوب شرکت کنند، با سایر کاربران همکاری کنند و با دنبالکنندگان خود به شیوهای پویاتر و تعاملیتر تعامل داشته باشند.

همچنین بخوانید

اینستاگرام Reels را چه زمانی معرفی کرد؟

حلقه های اینستاگرام در آگوست 2020 معرفی شد و به یکی از ویژگی های محبوب در بین اینستاگرامرها تبدیل شده است. این یک راه جایگزین برای ایجاد محتوا در پلتفرم ارائه می دهد، و توسط سازندگان، تأثیرگذاران و کسب و کارها به عنوان راهی برای دستیابی به مخاطبان جدید و افزایش تعامل پذیرفته شده است.

پیش نیازها:

- یک اکانت اینستاگرام

- اتصال به اینترنت پایدار

- آخرین نسخه اینستاگرام بر روی گوشی هوشمند نصب و اجرا می شود

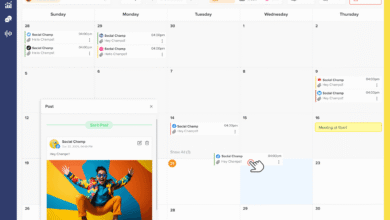

برای شروع استفاده از تب Audio برای یافتن صدا در اینستاگرام مراحل زیر را دنبال کنید:

- برنامه اینستاگرام را باز کنید.

- روی نماد جستجو واقع در سمت چپ پایین صفحه ضربه بزنید.

- اکنون نام یک آهنگ یا هنرمند را تایپ کرده و روی نتیجه جستجوی ظاهر شده ضربه بزنید. با این کار صفحه جستجو با برگه های مختلف باز می شود و برگه Top به طور خودکار انتخاب می شود. نتایج جستجو در زیر لیست خواهد شد.

- تب Audio را بین تب Accounts و Tags انتخاب کنید.

- در نهایت، آهنگ یا هنرمند مورد نظر خود را از لیست ارائه شده انتخاب کنید.

اینستاگرام ویژگی های جدیدی را برای نوجوانان به ارمغان می آورد

در همین حال، اینستاگرام ویژگی های جدیدی را برای کاربران نوجوان خود اعلام کرد که به آنها کنترل بیشتری بر زمان صرف شده در برنامه و آنچه می بینند می دهد. ویژگیهای جدید عبارتند از حالت بیصدا که اعلانها را خاموش میکند، دکمه «علاقهمند نیستم» که اکنون برای کاربران بیشتری گسترش یافته است، به کاربران اجازه میدهد کلمه خاصی را از فید خود پنهان کنند و کنترلهای والدین بهروزرسانی شده است.

فیس بوکتوییترلینکدین