کجا می توان همه سلول های داده را در Sword Art Online Fractured Daydream پیدا کرد

در داستان طولانی و جذاب از شمشیر هنر آنلاین: رویای شکسته، با نقشه های وسیعی روبرو خواهید شد. در این نقشهها، گنجینههای زیادی را میتوانید بیابید که حاوی مدهایی برای تقویت شخصیتهای شما و حوزههای شفابخش برای بازگرداندن سلامتی هستند. با این حال، یکی از مواردی که به عنوان صندوقچه در نظر گرفته می شود، سلول های داده است.

مرتبط

برخی از نقشه ها فقط یکی از اینها را دارند و فقط یک بار می توان آنها را دریافت کرد. وقتی آنها را جمع آوری می کنید، قفل Player Card Illustrations را باز می کنید. این به شما امکان میدهد تا شخصیتهای درون بازی کارت پخش خود را با تصاویر chibi جایگزین کنید و به شما امکان میدهد با این نقاشیهای زیبا در حالت چندنفره خود را بیان کنید.

همه مکان های سلول داده در فصل اول

در فصل اول، در مجموع نه کوئست در انتظار شماست. این ماموریت ها در نقشه هایی مانند Wind Fairy Grasslands و Dusk Wastes که بسیار بزرگ هستند انجام می شود. در زیر، فهرستی از تمام مکانهای سلول داده را خواهید دید.

تلاش دوم: مدیر

|

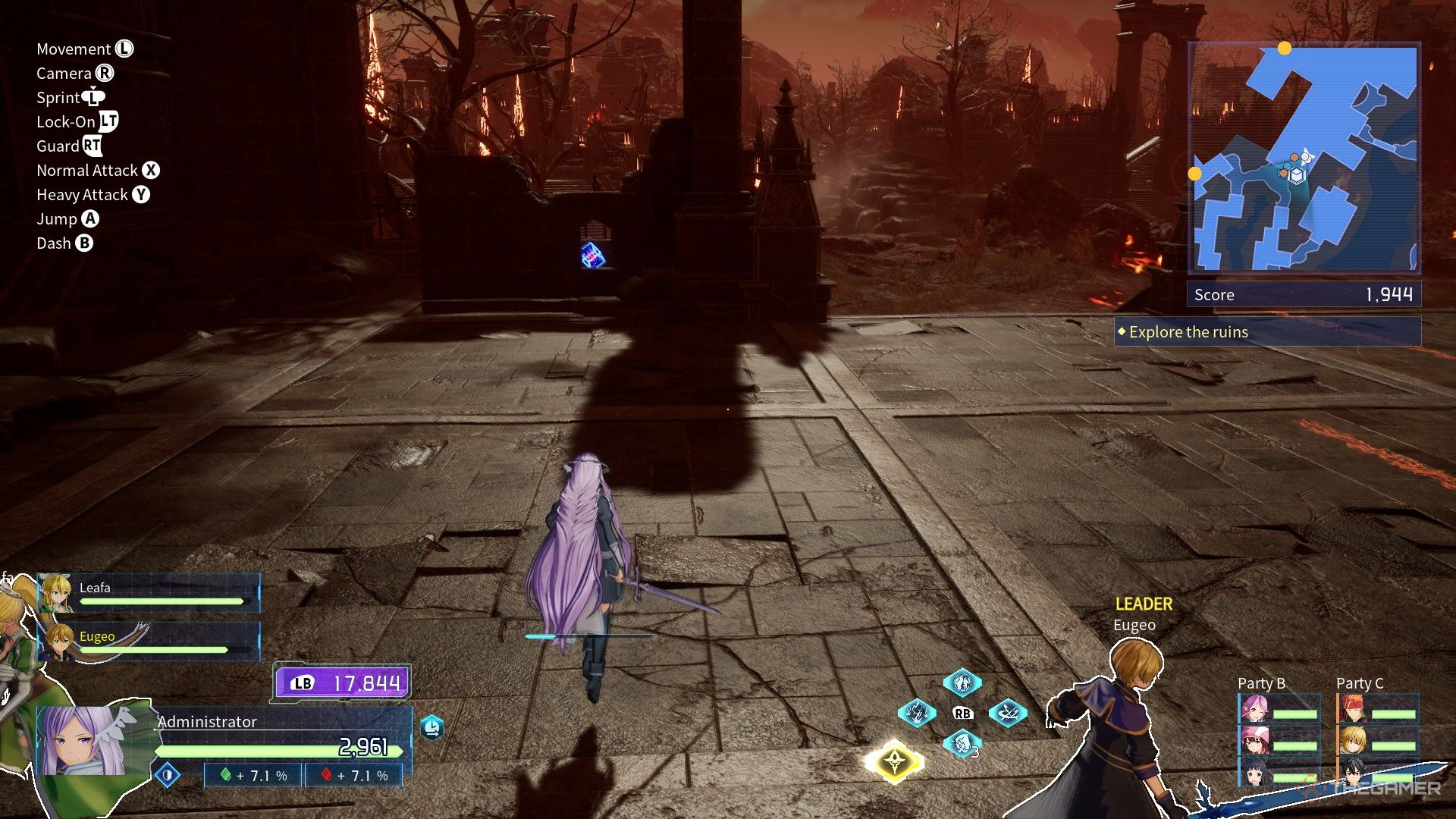

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

شمال محل گرانیت المنتال، در منطقه خرابه. به خاطر مانع نمی توانید خیلی دورتر از شمال بروید. |

Quest Four: A Familiar Assailar

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

در طول مسیر کمی جلوتر قرار دارد شمال منطقه عنصر ماگما. |

تلاش پنجم: پرده

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

واقع در پایه تپه سنگی در لبه شمال شرقی نقشه. همچنین یک Remnant و یک کنسول را در اینجا خواهید یافت. |

Quest Six: Eugeo And LLENN

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

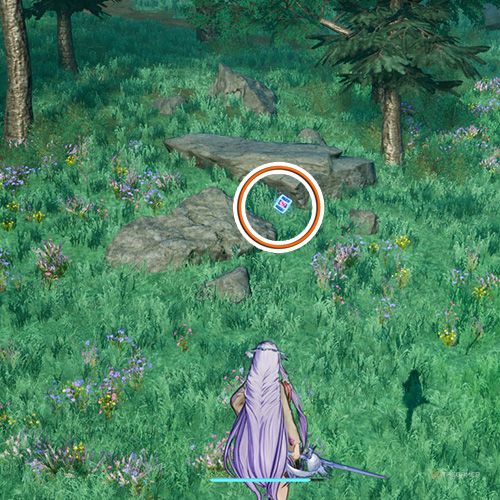

|

|

از ناحیه ظرف با سینه طلایی در لبه شمال شرقی، به سمت جنوب بروید. در میان بوته ها در پایه صخره، این سلول داده را خواهید یافت. |

تلاش هفت: تقویتها

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

واقع شده است جنوب شرقی ترین کشتی پس از یافتن دو صندوق، به سمت جنوب ادامه دهید و این سلول داده را در پایه صخره خواهید یافت. |

Quest Nine: Galaxia's Door

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

شرق جنوبی ترین موقعیت دشمن، نزدیک سد مرزی. |

همه مکان های سلول داده در فصل دوم

در فصل دوم، در مجموع پنج ماموریت وجود دارد که هر کدام شامل یک سلول داده است. علاوه بر این، دو مورد از سه ماموریت جانبی در این فصل نیز حاوی یک سلول داده هستند.

تلاش اول: شوالیه های سوگند خون

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

در درختان در بالای تپه در شرق محوطه باز غربی. |

تلاش دوم: ناراحتی

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

در منطقه قابل دسترسی از پل جنوبی، در جنوب جزیره ای که در آن با رئیس ارابه قدرتمند جنگیدید. |

تلاش سوم: یک بازیکن پنهان؟

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

روی پشت بام یک ساختمان کم ارتفاع شمال شرقی ساختمان مدور بزرگ در قسمت جنوبی نقشه شما می توانید آن را با پرواز با سیلیس جمع آوری کنید. |

Quest Four: نشانگرهای “مرده”.

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

به خیابان شمال شرقی بروید روی نقشه، سپس به سمت جنوب بروید پس از عبور از دروازه بزرگ، آن را پیدا خواهید کرد در پشت بام ساختمان به سمت راستتی، در گوشه. |

تلاش پنجم: کاردینال

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

پس از حرکت به سمت جنوب از نقطه شروع، به شرق بروید یک استخر آتشفشانی در شمال پیدا خواهید کرد. این واقع شده است در یکی از جزایر سنگی شمال استخر. |

تلاش جانبی اول: یک اتحاد موقت

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

شمال ساختمان مدور در جنوب غربی، در کنار مخزن استوانه ای شکل. |

جستجوی جانبی سوم: نظم آلیس

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

بایستید در وسط شمالی ترین خیابان و به سمت جنوب حرکت کنید. ساختمانی با ستون ها را خواهید دید. آن داخل است |

همه مکان های سلول داده در فصل سوم

اگرچه هفت ماموریت در فصل سوم وجود دارد، اما همه آنها حاوی سلول داده نیستند. علاوه بر این، یکی از دو کوئست جانبی در این فصل حاوی یک سلول داده است.

تلاش اول: اتحاد غیرمنتظره

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

واقع شده است شمال شمالی ترین کشتی غرق شده مدفون در ماسه |

تلاش سوم: جنگل سرگردانی

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

پس از تله پورت برای اولین بار، به سمت شمال بروید، سپس مسیر جنوبی را دنبال کنید به بن بست خود برای پیدا کردن این مورد. |

تلاش چهار: ماز

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

پس از حرکت به سمت شمال از اتاقی با چالههای بی انتها، میرویدهر کدام یک راهرو با نگهبانان. این واقع شده است در اتاقی در شرق این راهرو. مراقب باشید، زیرا دشمنان زیادی پس از ورود به این اتاق تخم ریزی می کنند. |

تلاش پنجم: قرار ملاقات

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

واقع شده است در اتاق غربی منطقه با چاله های بی انتها و سکوهای متحرک دیوار زرد درخشان سمت جنوبی را بشکنید تا آن را پیدا کنید. |

تلاش جانبی یک: رابطه این دو

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

دور پیدا شد در جنوب Grand Paladin، در نزدیکی سد مرزی در یک منطقه گلدار. |

همه مکان های سلول داده در فصل چهارم

پنج ماموریت در فصل چهارم وجود دارد و تنها دو مورد از آنها حاوی سلول های داده هستند. علاوه بر این، در این فصل تعداد زیادی ماموریت جانبی وجود دارد، بنابراین مطمئن شوید که آنها را برای به دست آوردن سلول های داده بازی کنید.

تلاش اول: تراژدی در خرابه ها

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

شرق نشانگر زرد جنوبی روی نقشه شما |

تلاش چهار: مقصر بالقوه

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

به شمال شرقی ترین قسمت بروید از نقشه منطقه جنوب شرقی را بررسی کنید برای پیدا کردن یک جزیره آتشفشانی قابل دسترسی از طریق یک پل. سلول داده وجود دارد. |

تلاش جانبی دوم: روح مهربان

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

به سمت جاده بروید جنوب دشمن نامدار وقتی جاده شکافته شد، این را روی صخره ای در غرب جستجو کنید. |

Side Quest Four: Alice's Tea Party One

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

در شمال شرقی ترین منطقه جنگل. |

Side Quest Five: Alice's Tea Party Two

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

عبور به ضلع شرقی پل شمالی، و شما آن را خواهید دید. |

همه مکان های سلول داده در فصل پنجم

در فصل آخر بازی، فصل پنجم، ماموریتهای زیادی در انتظار شما هستند، اما اکثر آنها حاوی Data Cells نیستند، زیرا بسیاری از کوئستها جنگ رئیس هستند. علاوه بر این، دو مورد از ماموریت های جانبی حاوی سلول های داده هستند.

تلاش اول: دشمنان در دشت

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

بالای سد غربی، نزدیک خرابه هایی که رئیس قلعه خشمگین در آن قرار دارد. |

تلاش دوم: تعقیب کننده فوکا

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

واقع شده است در شمال شرقی ترین اتاق. اگر جمع آوری نشود، یک جعبه و کنسول نیز در این نزدیکی وجود دارد. |

تلاش سوم: رکورد فوکا

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

در منطقه تاریک بین ساختمان های خیابان شرق سازه مدور در جنوب غربی نقشه. |

Quest Five: Junk Data

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

در اتاق در شرق یکی قبل از تلهپورتر دوم، در کنار یک سینه محتاط باشید زیرا یک دشمن نامی در این اتاق است. |

تلاش جانبی دو: شماره یک!

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

در نزدیکی رودخانه، کاملاً پیدا شده است در شرق غربی ترین پل. |

Side Quest Five: Alice's Tea Party Four

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

غرب منطقه رئیس، نزدیک سد مرزی. |

همه مکان های سلول داده در ماموریت های اضافی

پس از اتمام داستان بازی، می توانید ماموریت های اضافی را انجام دهید. دو مورد از این ماموریتهای اضافی حاوی سلولهای داده هستند. برای تکمیل مجموعه خود باید آنها را جمع آوری کنید.

تلاش اول: دشمنان چگونه این کار را انجام می دهیم

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

واقع شده است در ضلع شرقی نقشه، نزدیک درختان کنار اسکله. |

تلاش دوم: شوالیه طلا، شوالیه سپر

|

تصویر نقشه |

تصویر موقعیت مکانی |

توضیحات |

|---|---|---|

|

|

|

شرق پل شمالی، در کنار ستونی در کنار جاده. |

بعدی

هر بازی آنلاین هنر شمشیر، رتبه بندی شده است

همه چیز را در مورد بهترین بازی های ویدیویی Sword Art آنلاین بیاموزید!