– تعیین مدیر فایروال AWS که برای حسابرسی گروه های امنیتی در حساب های سازمان AWS استفاده می شود.

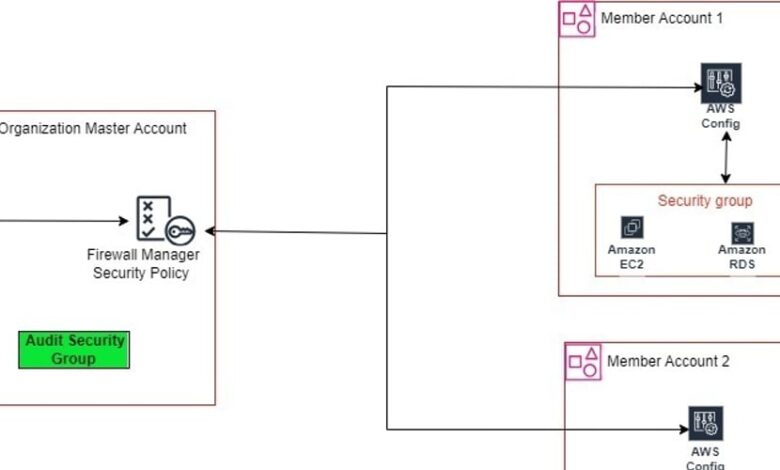

مدیریت امنیت در مقیاس در یک محیط AWS چند حساب می تواند چالش برانگیز باشد. یکی از نگرانی های متداول اطمینان از پیکربندی گروه های امنیتی مطابق با سیاست های امنیتی سازمان شما است. مدیر فایروال AWS با فعال کردن مدیریت متمرکز و حسابرسی گروه های امنیتی در حسابهای سازمان AWS ، این کار را ساده می کند.

در این پست ، ما روند راه اندازی AWS Firewall Manager را برای حسابرسی گروه های امنیتی در یک سازمان AWS طی خواهیم کرد.

❓ مدیر فایروال AWS چیست؟

AWS Firewall Manager یک سرویس مدیریت امنیتی است که پیکربندی و مدیریت قوانین فایروال را در حسابها و برنامه های شما در سازمان های AWS آسانتر می کند. شما می توانید برای مدیریت AWS WAF ، AWS Shield Advanced ، VPC ، گروه های امنیتی ، فایروال شبکه AWS و موارد دیگر از مدیر فایروال استفاده کنید.

یکی از ویژگی های قدرتمند سیاست های گروه امنیتی است که به شما امکان می دهد قوانین گروه امنیتی را در مقیاس حسابرسی و اجرای کنید.

✍🏾 چرا گروه های امنیتی حسابرسی؟

گروه های امنیتی به طور نادرست پیکربندی شده می توانند منابع را در معرض خطر غیر ضروری قرار دهند. حسابرسی تضمین می کند:

بدون قانون بیش از حد مجاز (به عنوان مثال ، اجازه 0.0.0.0/0 برای SSH یا RDP)

قوانین مداوم در حساب ها و VPC ها. شناسایی و تصحیح گروه های امنیتی غیر سازگار.

این نسخه ی نمایشی به طور خاص برای حسابرسی گروه های امنیتی در حساب های سازمان های AWS است.

⚗ پیش نیاز

من) در این نسخه ی نمایشی ما سازمان AWS را راه اندازی نمی کنیم و همه حساب ها باید بخشی از یک سازمان AWS باشند.

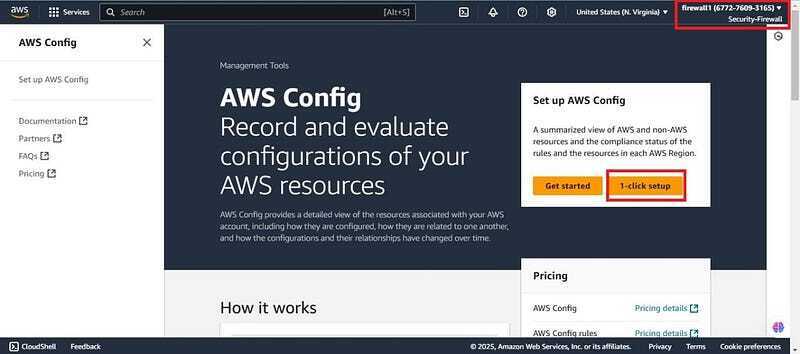

ب) پیکربندی AWS باید در کلیه حساب های عضو فعال شود (مدیر فایروال برای دید منابع به پیکربندی AWS متکی است).

- حساب مدیر مدیر فایروال

i) شما باید یک حساب مدیر را برای مدیر فایروال در سازمان های AWS تعیین کنید. این حساب سیاست ها را در سراسر ارگ مدیریت و مستقر می کند.

i) حساب Administrator برای مدیریت خط مشی های مدیر فایروال و خواندن داده های پیکربندی AWS به مجوزهای لازم IAM نیاز دارد.

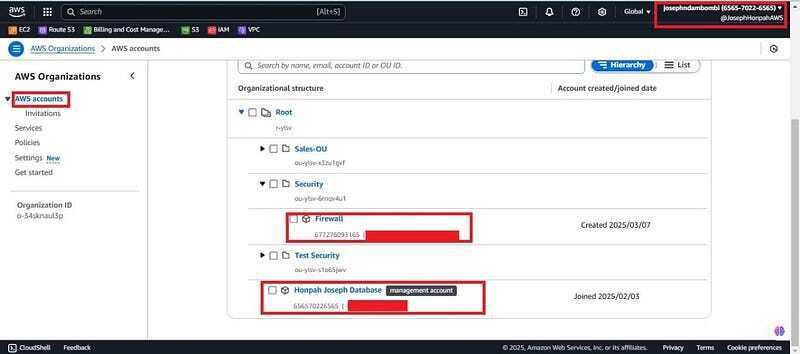

با تمام موارد فوق در خوب خود برای رفتن. من سازمانهای AWS را در حال حاضر با حساب مدیریت “Josephndambombi” با × 6565 و حساب عضو “Firewall1” که با × 3165 پایان یافته است ، تنظیم کرده ام ، که برای این نسخه ی نمایشی استفاده شده است.

1⃣ مرحله 1: تنظیم مدیر فایروال از حساب مدیریت سازمان AWS و منابعی مانند SG ، EC2 و AWS پیکربندی از حساب عضو.

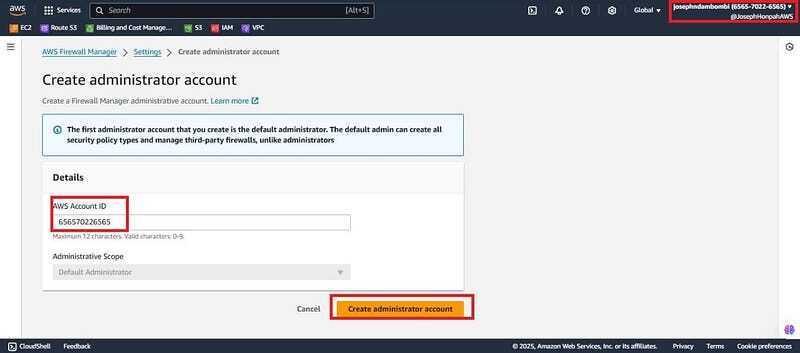

- در مرحله اول ، شما باید وارد حساب مدیریت شوید (Josephndambombi “AccountID xxxxxxxxx6565”). به نوار جستجو کنسول مدیریت بروید و مدیر Firewall AWS را جستجو کنید ، روی Get Start کلیک کنید.

- شناسه حساب حساب مدیریت خود (xxxxxxxx6565) را در حساب حساب قرار دهید و بر روی حساب Create Administrator کلیک کنید.

- ورود به حساب عضو خود (FIREWALL1 “شناسه حساب xxxxxxxx3165”) و اولین پیش نیاز برای مدیر فایروال پیکربندی AWS در حساب های عضو است. پیکربندی AWS را در نوار جستجو جستجو کنید و اگر اولین بار است که می توانید پیکربندی را بر روی تنظیم 1 کلیک کنید. اگر اولین بار نیست ، باید روی تنظیمات کلیک کنید و فعال کنید. همه چیز را به صورت پیش فرض نگه دارید ، روی ایجاد یک سطل کلیک کنید و ایجاد کنید.

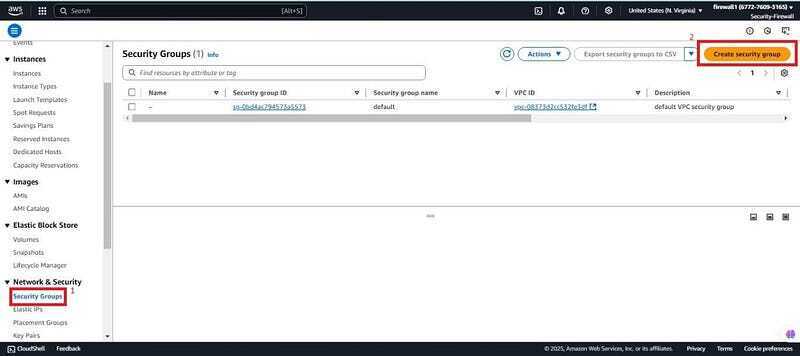

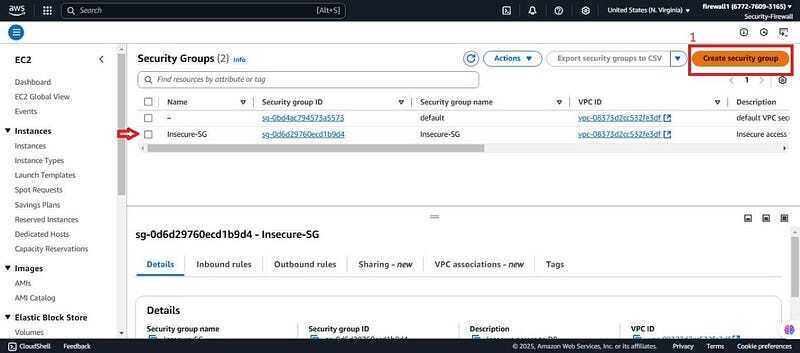

ایجاد گروه امنیتی

- پس از ایجاد پیکربندی AWS ، ما به دو SG نیاز خواهیم داشت. یکی از مواردی که به عنوان SG ناامن برای فایروال عمل می کند ، می تواند به عنوان غیر صلاحیت تشخیص دهد و یکی از آنها امن باشد که آیا مدیر فایروال شکایت SG را تشخیص می دهد. به کنسول EC2 بروید. به پایین بروید ، روی گروه امنیتی کلیک کنید و یک گروه امنیتی ایجاد کنید.

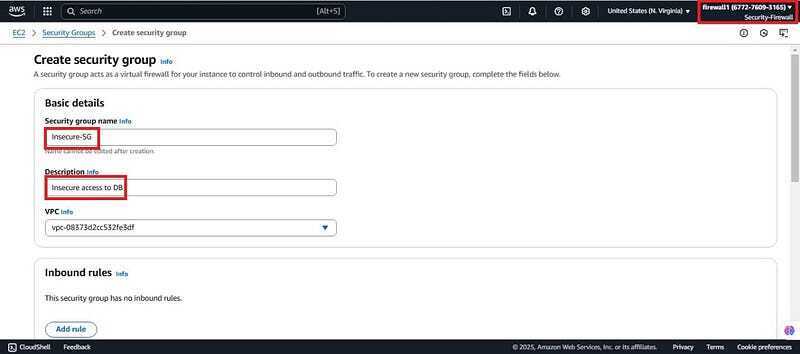

- به آن یک نام (ناامن-SG) بدهید ، توضیحات و به قوانین ورودی بروید.

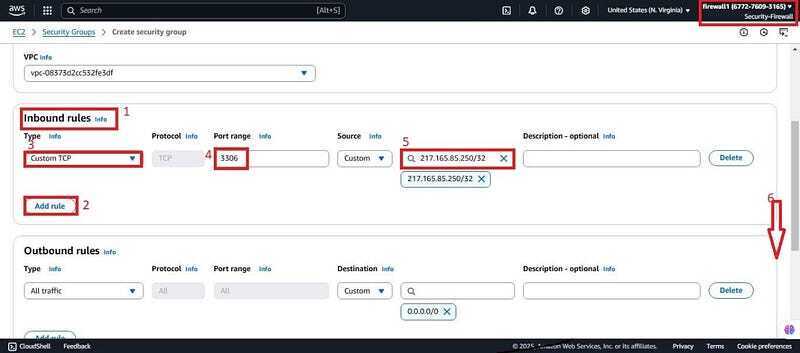

- برای قوانین ورودی ، روی Add Rule کلیک کرده و پورت 3306 را برای MySQL DB اضافه کنید. برای آدرس IP هر IP عمومی را قرار دهید (215.165.85.250/32). از آنجا که پایگاه داده ها مجاز به دسترسی به آدرس های عمومی نیستند ، این SG ناامن خواهد بود و می خواهید FWM این دسترسی ناامن را تشخیص دهد. به پایین بروید و برای ایجاد SG کلیک کنید.

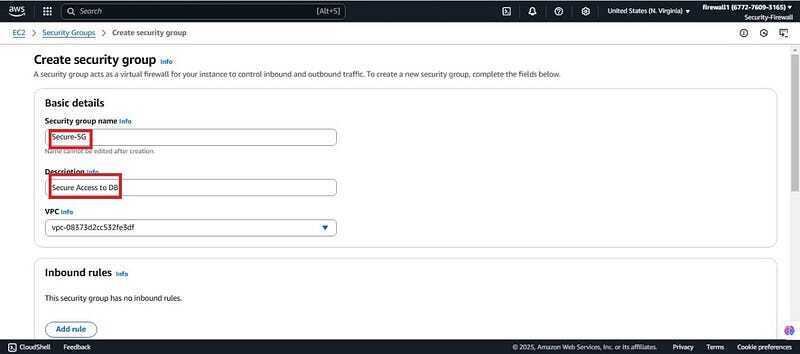

- نیاز به ایجاد یک گروه امنیتی دیگر که SG امن برای این نسخه ی نمایشی (Secure-SG) است. بر روی ایجاد امنیت SG کلیک کنید.

- به آن یک نام (Secure-SG) بدهید ، توضیحات دهید و به قوانین ورودی بروید.

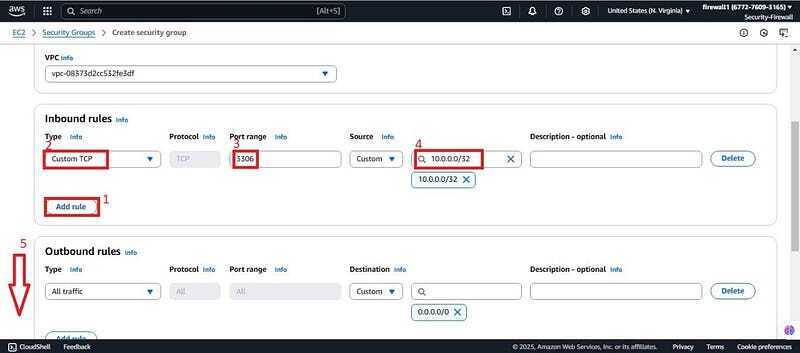

- بر روی Add Rule کلیک کنید ، “3306” را برای پورت و یک آدرس IP خصوصی “10.0.0.0/32” تایپ کنید ، که SGE SEF است. به پایین بروید و روی ایجاد SG کلیک کنید

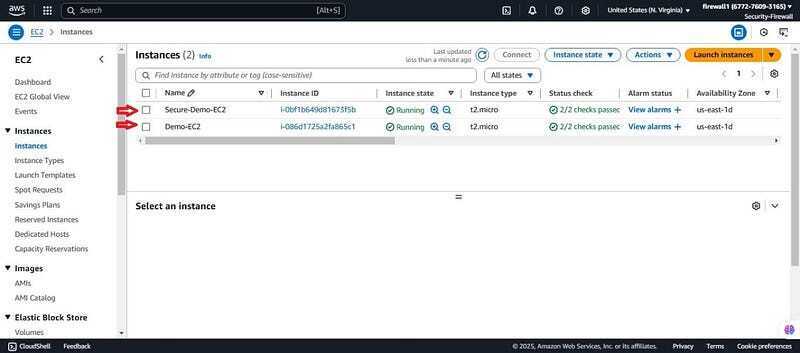

ایجاد نمونه EC2.

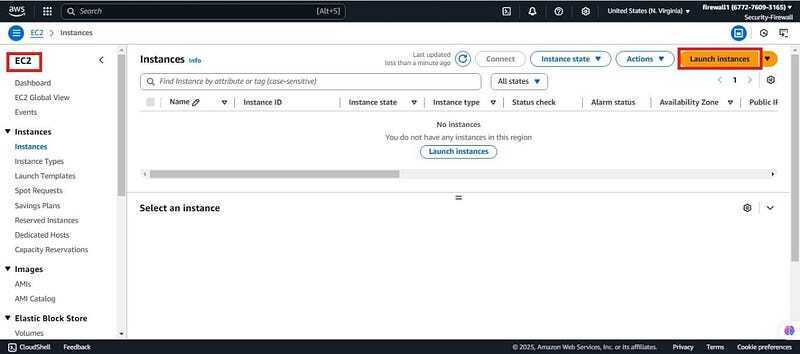

- ما به دو نمونه EC2 نیاز داریم تا به SG ناامن و ایمن متصل شویم تا آزمایش کند که آیا مدیر فایروال قصد دارد آنها را تشخیص دهد. به کنسول EC2 بروید و روی نمونه های پرتاب کلیک کنید.

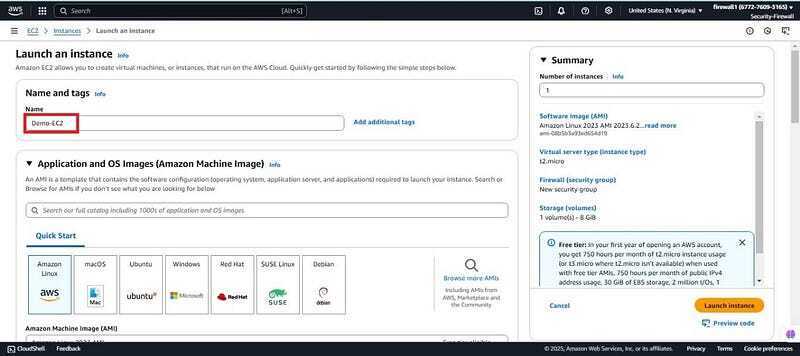

- به آن یک نام (Demo-EC2) بدهید و همه چیز را به صورت پیش فرض نگه دارید.

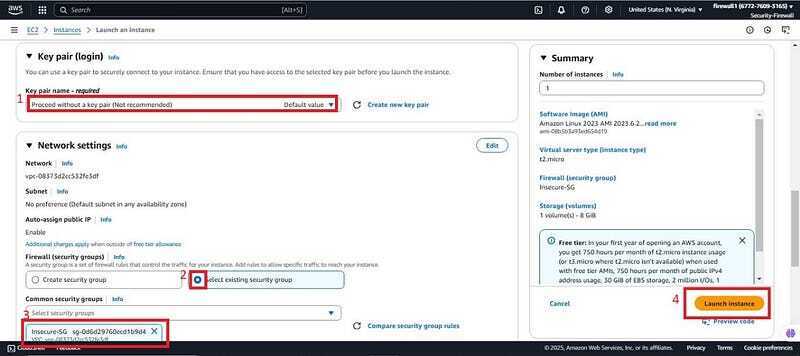

- بدون یک جفت کلید ادامه دهید ، ✅ را در گروه امنیتی موجود انتخاب کنید و SG ناامن ایجاد شده در بالا (ناامن-SG) را وصل کنید. به پایین بروید و روی نمونه راه اندازی کلیک کنید.

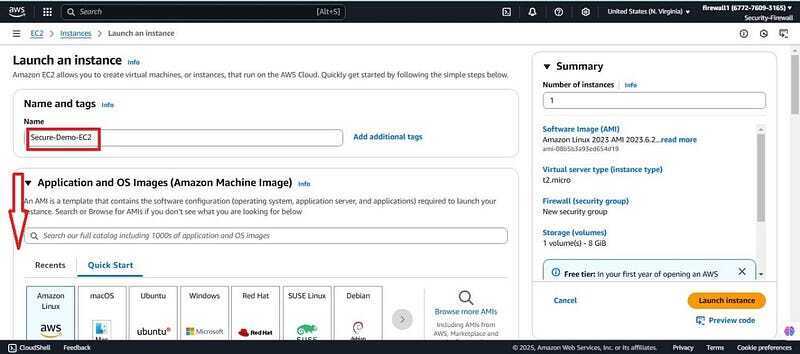

- نمونه دوم را ایجاد کنید که EC2 امن خواهد بود. روی نمونه پرتاب کلیک کنید.

- به آن یک نام (Secure-Demo-EC2) بدهید و به پایین بروید.

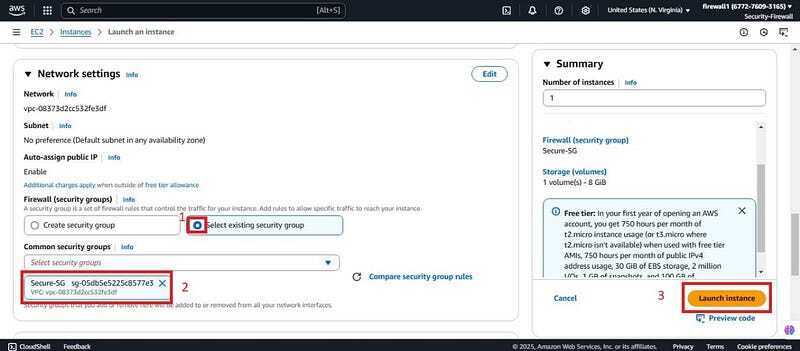

- بدون یک جفت کلید ادامه دهید ، بر روی Select Security Group موجود کلیک کنید و گروه امنیتی امن (Secure-SG) را وصل کنید. به پایین بروید و روی نمونه پرتاب کلیک کنید.

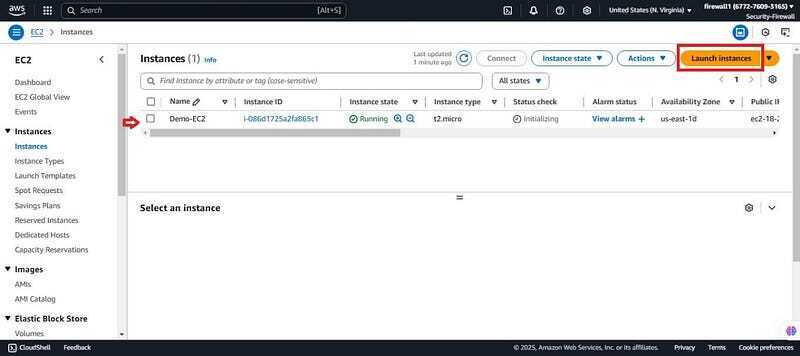

- اکنون باید دو نمونه EC2 داشته باشید. یکی که ایمن است و یک نمونه ناامن.

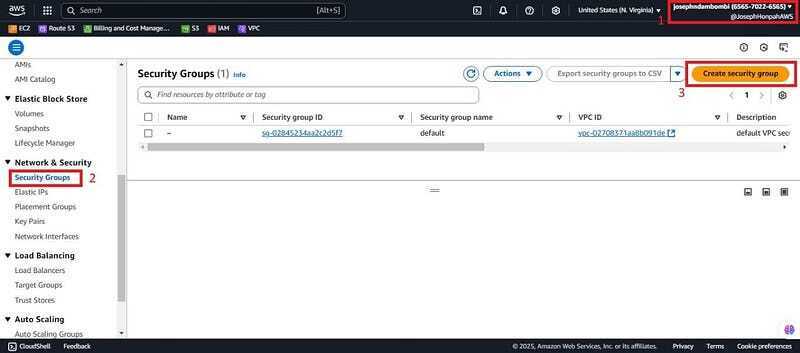

با راه اندازی یک گروه امنیتی ایده آل (امن ترین برای دنبال کردن) در حساب مدیریت (Josephndambombi) ، مدیر فایروال گروه های امنیتی را در حساب های عضو (Firewall1) بر اساس SG ایده آل ارزیابی می کند.

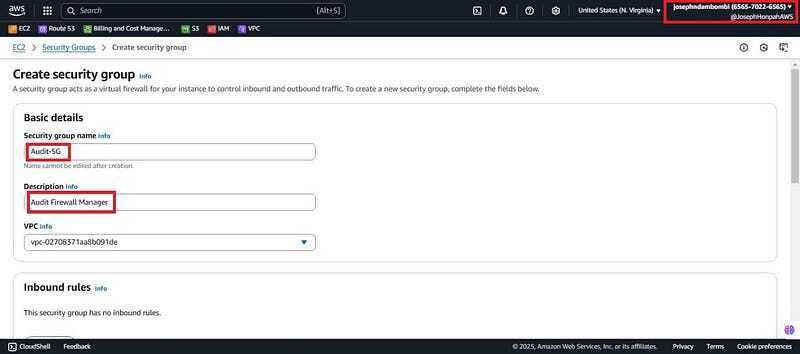

- بازگشت به حساب مدیریت (Josephndambombi “AccountID: xxxxxxxx6565”) به EC2 بروید ، به گروه امنیتی بروید و روی ایجاد گروه امنیتی کلیک کنید.

- به آن یک نام (حسابرسی SG) بدهید ، توضیحات و به قوانین ورودی بروید.

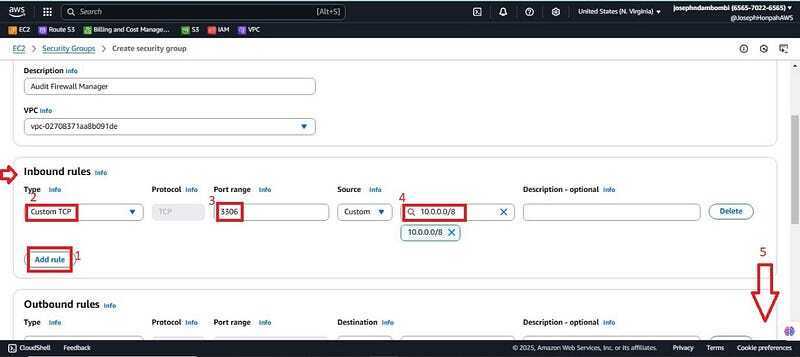

- بر روی Add Rule ، Port 3306 و در منبع IP کل محدوده CIDR را برای محدوده IP خصوصی (10.0.0.0/8) وصل کنید ، که هیچ محدوده IP عمومی را مجاز نمی کند. به پایین بروید و روی ایجاد گروه امنیتی کلیک کنید.

- در حساب مدیریت (Josephndambombi) به مدیر فایروال بروید ، روی خط مشی های امنیتی کلیک کرده و بر روی خط مشی ایجاد کلیک کنید.

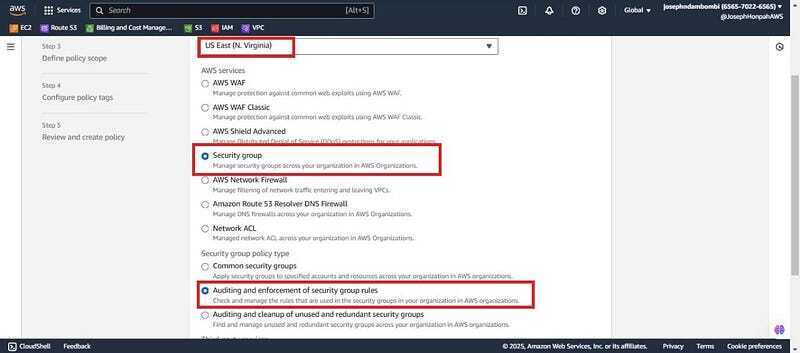

- منطقه خود را برای ایجاد این منابع در حساب مدیریت و در حساب عضو (Firewall1) در نظر داشته باشید. منطقه را انتخاب کنید “شرق ایالات متحده (N.Virginia)” ، تحت جزئیات سیاست از آنجا که ما در حال حسابرسی SG هستیم که در گروه امنیتی بررسی می کنید. ✅ ✅ را در مورد حسابرسی و اجرای قوانین گروه امنیتی بررسی کنید ، روی Next کلیک کنید.

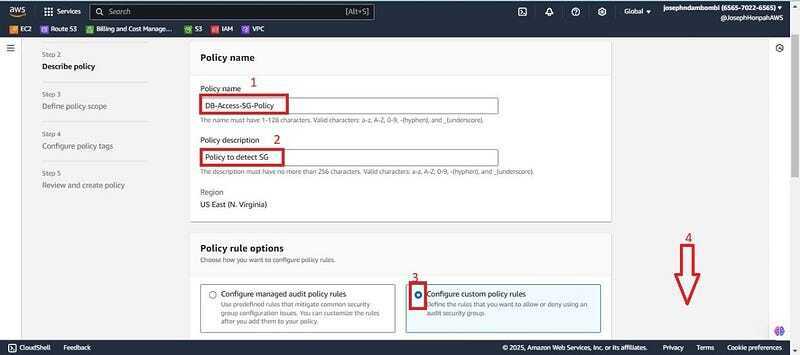

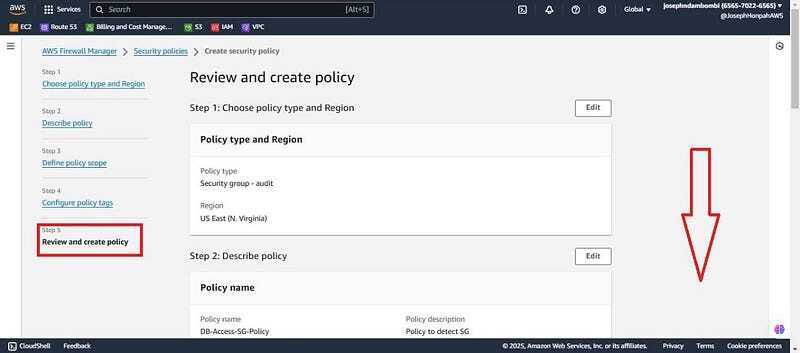

- یک نام خط مشی (DB-Access-SG-Policy) بدهید ، توضیحی بدهید. قوانین خط مشی سفارشی را پیکربندی کنید و به پایین بروید.

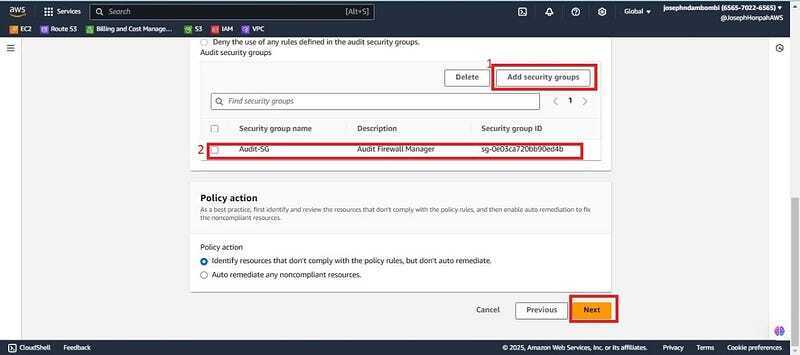

- در قانون سفارشی ، روی Add Security Groups کلیک کرده و SG IDEAL (AUDIT-SG) را انتخاب کنید که برای استفاده از Firewall Manager ایجاد کرده اید ، روی Next کلیک کنید.

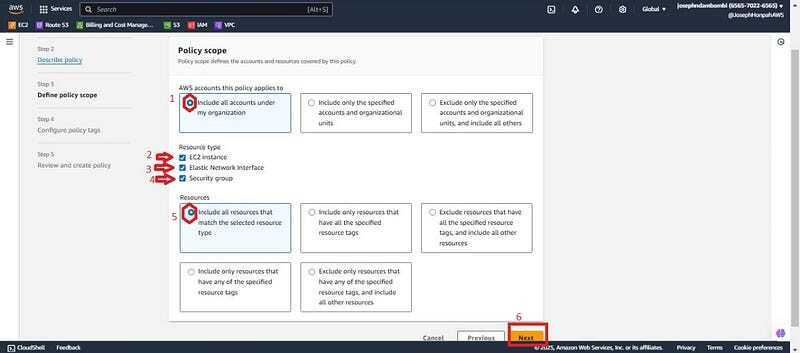

- بررسی کنید ✅ کلیه حسابهای موجود در سازمان من را درج کنید ، همه نوع منابع و منابع را انتخاب کنید ✅ کلیه منابعی را که مطابق با نوع منابع انتخاب شده است ، درج کنید. روی Next کلیک کنید

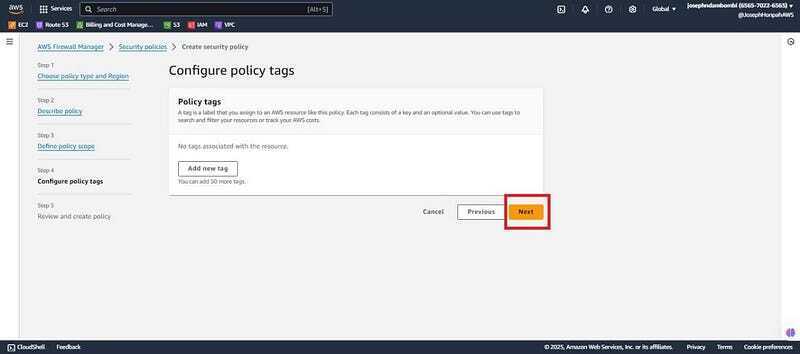

- برچسب های خط مشی را به صورت پیش فرض نگه دارید و روی Next کلیک کنید

- جزئیات را مرور کنید ، به پایین بروید و روی ایجاد خط مشی کلیک کنید.

2 ⃣step 2: آزمایش اگر مدیر فایروال بتواند این SG ایمن و ناامن را تشخیص دهد ، موارد و ENI که پس از ایجاد به موارد وصل شده اند.

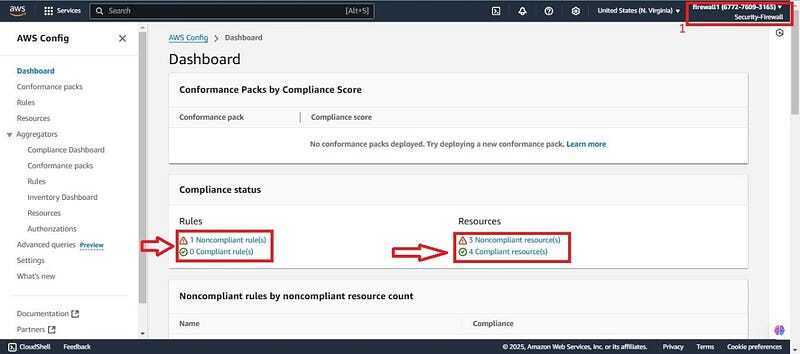

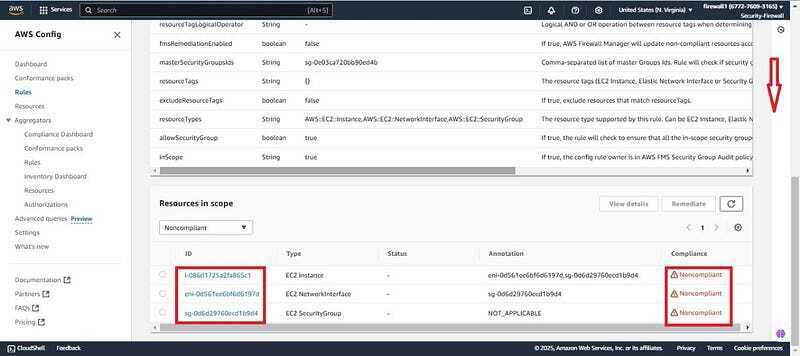

- اولین جابجایی به حساب عضو (Firewall1) ، به پیکربندی AWS بروید ، باید 3 شکایت و 3 منبع غیرقانونی را ببینید. که منابع امن و ناامن ایجاد شده در ابتدای این نسخه ی نمایشی هستند.

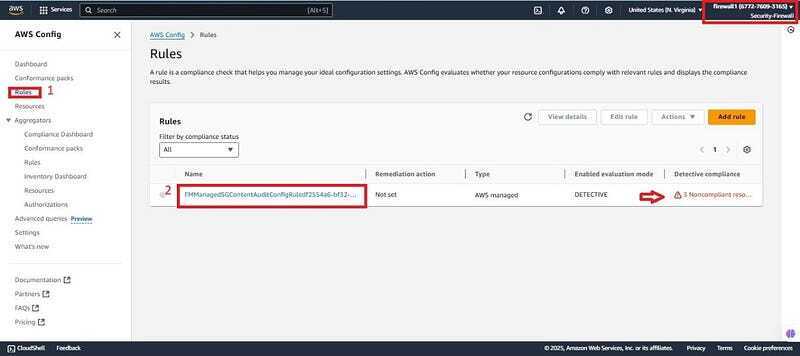

- روی قوانین کلیک کنید و باید ببینید که Firewall Manager پیکربندی را برای تشخیص منابع غیر سازگار ایجاد کرده است.

- بر روی قانون ایجاد شده کلیک کنید و سه منبع را که در اوایل این نسخه ی نمایشی ایجاد شده اند برای تشخیص منابع ناامن مشاهده خواهید کرد. این ناامن-SG ، Demo-EC2 و ENI است که به عنوان غیر سازگار به نمونه EC2 متصل است. نشان می دهد که به درستی کار می کند.

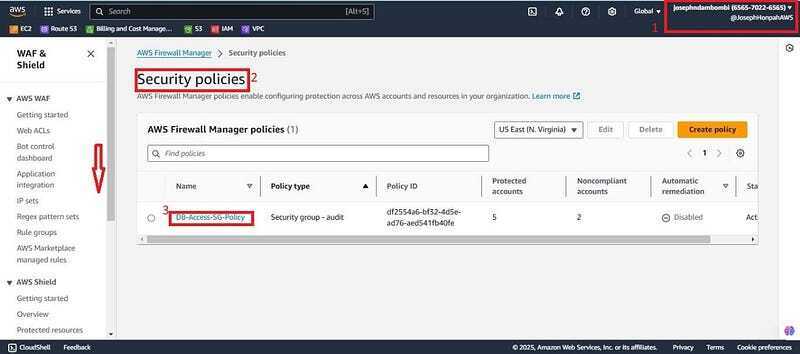

- برای بررسی آنچه مدیر فایروال به عنوان شکایت و عدم سازگار در سازمان AWS پیدا کرده است ، به حساب مدیریت (Josephndambombi) وارد شوید. بر روی خط مشی های امنیتی (DB-ACCESS-SG-POLICY) کلیک کنید.

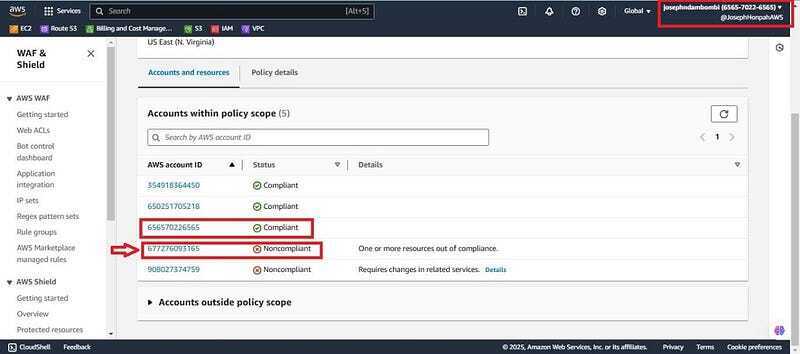

- شما می توانید حساب مدیریت (josephndambombi “xxxxxxxx6565”) را شکایت کنید و حساب عضو (فایروال 1 “xxxxxxxx3165”) به دلیل 3 منبع ناامن در حساب عضو ، سازگار نیست. روی حساب عضو کلیک کنید.

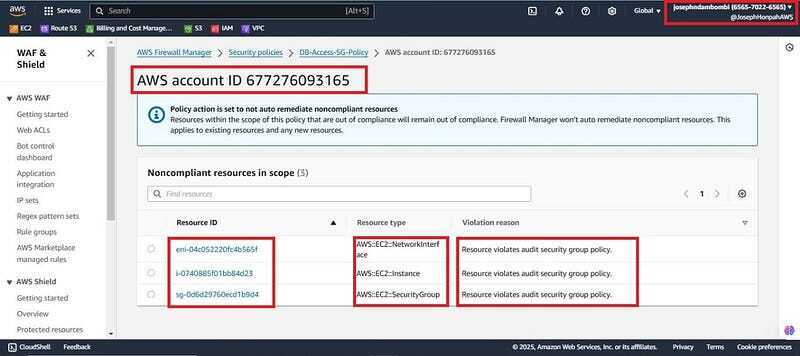

- شما همان منابع ناامن را که در بالا ایجاد شده است (Demo-EC2 ، ناامن-SG و ENI نمونه) پیدا خواهید کرد. و به دلیل اعتبار سنجی ، خواهید دید که این خط مشی گروه امنیتی حسابرسی را که قبلاً ایجاد شده است نقض می کند.

برای حل این مسئله فقط امکان تنظیم خودکار در مدیر فایروال را فعال کنید یا به حساب عضو وارد شوید و قوانین ورودی ناامن-SG را ویرایش کنید تا از محدوده IP منبع خصوصی برخوردار باشد.

فراموش نکنید که ابتدا با خاتمه دادن به موارد EC2 ، حذف SGS و حذف سیاست فایروال ، منابع را پاک کنید

Hurray.

بهترین روشها

- قبل از فعال کردن اصلاح ، در حالت حسابرسی شروع کنید تا تأثیر را درک کنید.

- منابع خود را برای ساده کردن خط مشی خط مشی برچسب بزنید.

- جمع کننده های پیکربندی AWS را فعال کنید تا یک دیدگاه یکپارچه در مناطق و حساب ها داشته باشند.

- برای جمع آوری و اولویت بندی یافته های امنیتی از Hub Security AWS استفاده کنید.

پایان

AWS Firewall Manager مدیریت و حسابرسی گروه های امنیتی را در چندین حساب در سازمان های AWS آسانتر می کند. با دنبال کردن این راهنما ، می توانید اطمینان حاصل کنید که گروه های امنیتی خود به بهترین روشها پایبند هستند و خطر پیکربندی غلط را کاهش می دهند.

اگر این پست را مفید پیدا کردید یا در مورد مدیریت امنیت AWS سؤالی دارید ، در زیر اظهار نظر کنید! 👇🏾 و لطفاً برای مطالب بیشتر مانند این دوست داشته باشید و به اشتراک بگذارید

توسط جوزف ندممبومبی هونپا در 20 مارس ،

پیوند متعارف

در 21 مارس 2025 از Medium صادر شد.