Witchcraft Fiora Set 12 Comp Build In TFT

در حالی که همه تاکتیک های مبارزه تیمی مجموعه 12 صفت تا حدی به جادو وابستگی دارد، به سختی میتوان یکی از ویژگیهای همگام با آن را نسبت به Witchcraft پیدا کرد. این ویژگی به شما اجازه می دهد تا دشمنان را نفرین کنید، و هر چه ویژگی شما فعال باشد، لعنت ها برای هر دشمنی که با آن روبرو می شوید بدتر می شود.

ساختن Witchcraft می تواند سخت باشد، با توجه به اهمیت به دست آوردن واحدهای چهار هزینه ای مورد نیاز برای ساخت بهترین نسخه این تیم. با این حال، پرتاب حریفانی که با شما در مبارزه برای واحدهای جادوگری مبارزه نخواهند کرد، میتواند یک بازی سرگرمکننده باشد، که تنها به تلاش شما برای کسب چهار نفر برتر کمک میکند.

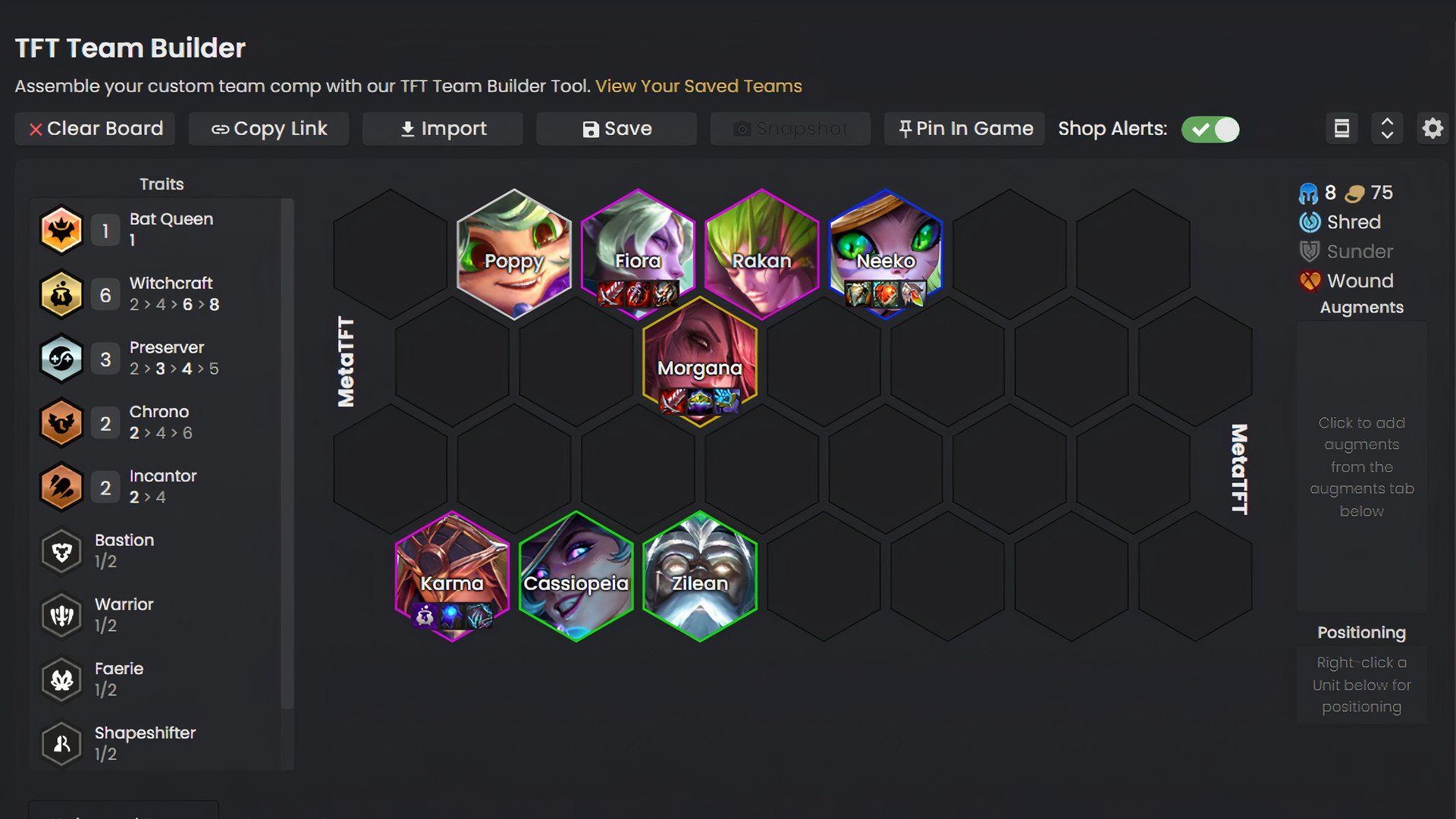

همه واحدها در ترکیب تیم جادوگری فیورا

اینجا هستند تمام واحدهای ترکیب تیم Witchcraft Fiora در Teamfight Tactics Set 12.

- خشخاش (جادوگری/سنگر)

- Zilean (Frost/Chrono/Preserver)

- کاسیوپیا (سحر/جادوگر)

- Neeko (جادوگری/Shapeshifter)

- فیورا (جادوگری/جنگجو)

- کارما (Chrono/Incantor)

- دوست (پری/نگهدار)

- مورگانا (جادوگری / ملکه خفاش / نگهدارنده)

مانند اکثر ترکیبهای تیمی خاص، این بیلد میشود زمانی که نشان مناسب را بدست آورید بسیار قدرتمندتر می شود.

در این مورد، آن است نشان جادوگری که بهترین تناسب با کارما. هدف این تیم این است که سطح فیورا و کارما به دو ستاره با آیتمهای ایدهآل، زیرا به لطف ویژگی Witchcraft و آسیب فیزیکی و جادویی آنها میتوانند دشمنان را از بین ببرند.

Neeko مخزن اصلی است برای این تیم، در حالی که مورگانا می تواند هم مخزن و هم فروشنده خسارت باشد در اواخر بازی

چگونه با ترکیب تیم Witchcraft Fiora به سطح بالا برسیم

با توجه به این تیم نیاز به واحدهای چهار قیمتی، هدف این است که به سرعت به سطح هشت برسید (در 4-2) و از سکه ای که ذخیره کرده اید برای پایین آمدن استفاده کنید. وجود دارد هیچ نیازی به واحدهای سه ستاره نیست در ترکیب این تیم، بازی دیرهنگام در اولویت است.

این به این معنی است که شما باید سطح چهار در 2-1، پنج در 2-5، شش در 3-2، هفت در 3-6، و هشت در 4-2.

به لطف ماهیت دیربازی این تیم، وجود دارند برخی از واحدها به عنوان جایگزین نیاز خواهید داشت برای رسیدن به سطح هشت بدون از دست دادن سلامتی بیش از حد.

زوئی، لیلیا و سیندرا به لطف همپوشانی ویژگی آنها با ترکیب و در عین حال نقش های مورد نیاز تانک و فروشنده آسیب را فراهم می کنند.

بهترین آیتم ها برای ترکیب تیم جادوگری فیورا

فیورا، نیکو و کارما همگی به آیتم های قوی نیاز دارند برای این که این ساخت کار کند، به خصوص وقتی که این تیم را وارد بازی های رتبه بندی می کنید.

|

شخصیت |

موارد |

توضیحات |

|---|---|---|

|

فیورا |

|

فیورا، به عنوان یک جنگنده غوغا، نیاز دارد اقلام درمانی و ماندگاریو هیچ کدام بهتر از سه نفر سمت چپ نیست. |

|

کارما |

|

به لطف این، کارما با Blue Buff و Morello's بهترین کار را می کند توانایی آسیب در طول زمان او. |

|

Neeko |

|

Neeko نیاز به یک Gargoyle Stoneplate به عنوان مخزن اصلی دارد، اما Steadfast Heart و Redemption به خوبی با توانایی او کار می کنند. |

اگر دارید اقلام اضافی تانک، آنها نیز می توانند بروند روی خشخاش یا راکان. همانطور که برای موارد آسیب اضافی، آیتم های جادویی می تواند به Zilean ادامه دهد.

مورگانا

به عنوان یک واحد پنج هزینه ای افسانه ای سخت است، اما اگر این کار را بکنید، او

بهترین عملکرد را با Bloodthirster، Crownguard و Ionic Spark دارد

.

بقیه واحدها نیازی به اقلام ندارند، زیرا ویژگی ها باید به آنها اجازه دهد تا واحدهای حمل را پشتیبانی کنند. در مورد موقعیت یابی، فیورا و نیکو در خط مقدم بهترین هستند. در حالی که کارما می تواند در گوشه ای در کنار زیلین و کاسیوپیا بنشیند برای حمایت