چگونه در Tales Of Graces F Remastered بدون مرگ خز Rockagong بدست آوریم

با حل شدن وضعیت راکاگونگ در Strahta، همه چیز رو به راه شد Tales Of Graces F Remastered به حالت عادی برگشته اند… کمی. هنوز هم تعداد زیادی از مسائل در حال تحول در جهان وجود دارد، اما حداقل Rockagong به حالت صلح آمیز همیشگی خود بازگشته و آزادانه در بیابان های Strahta پرسه می زند.

6:01

مرتبط

با این حال، شما هنوز با آن تمام نشده اید. یک محقق خاص از Zahvert ارائهای درباره Rockagong دارد که زودتر از موعد مقرر میشود، و او هیچ آیتم فیزیکی برای نشان دادن به دانشمندان دیگر ندارد. او خودش نمی تواند چیزی بدست آورد، اما شاید آسبل و دوستانش بتوانند به او کمک کنند.

چگونه خز راکاگونگ را بدست آوریم

این کوئست جانبی به محض رسیدن شما در دسترس می شود در فصل نفوذ فندل، و شما به آن رسیده اید منطقه فندل هایلندز، درست بعد از گذر کوه فندل.

به محض اینکه آنجا هستید، می توانید با یک محقق صحبت کنید چه کسی از شما می پرسد که آیا می توانید برای آنها خز راکاگونگ تهیه کنید، بنابراین شما نیاز دارید به Strahta برگردید، به طور خاص منطقه کویر Strahta (شرق)..

وقتی آنجا هستی، از قسمت مرکزی به سمت شمال بروید با کلبه صحرا و فروشنده حمل و نقل Turtlez تا زمانی که به یک منطقه جدید برسید، صخره های صحرای Strahta.

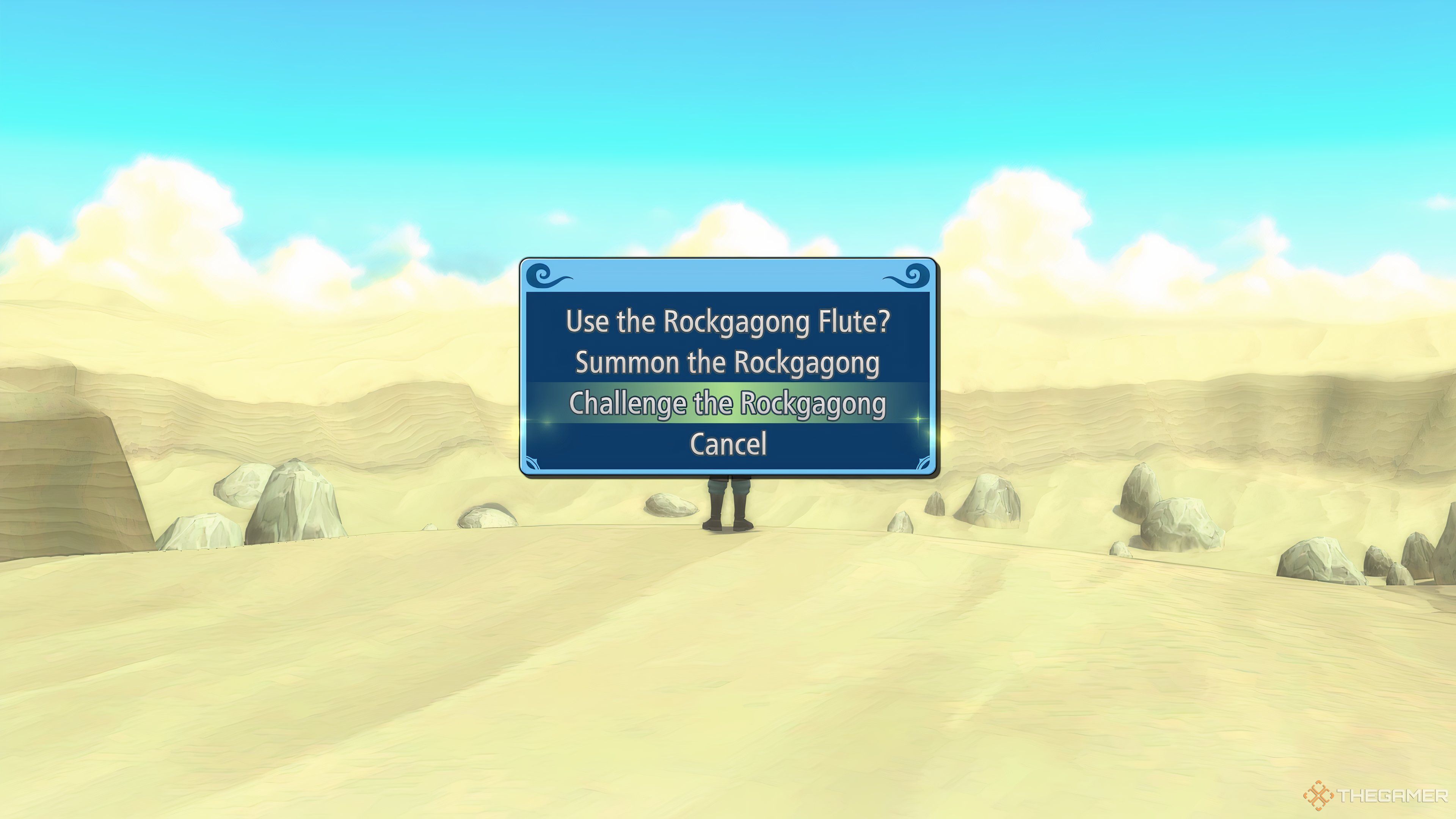

برو به لبه و از چک استفاده کنید برای دیدن دو گزینه: راکاگونگ را احضار کنید یا راکاگونگ را به چالش بکشید.

احضار Rockagong شما را به Inside The Rockagong بازگرداند، جایی که می توانید دوباره آن منطقه را کاوش کنید و کشف جدید لبخند طلایی را در گوشه جنوب غربی آن پیدا کنید.

Rockagong یک مبارزه ویژه است و در نقطهای از بازی که این کوئست را به دست میآورید، خواهد بود برای شما خیلی قوی است در واقع مبارزه کردن، و الف حمله تکی حتی شخصیت های تانکر را یک شلیک می کند مثل سوفی و آسبل

تنها گزینه شما این خواهد بود خز راکاگونگ را بدزدیدو شما خواهید کرد به سوفی یا آسبل نیاز دارم برای انجام این کار

چگونه قفل سرقت اقلام را از دشمنان باز کنیم

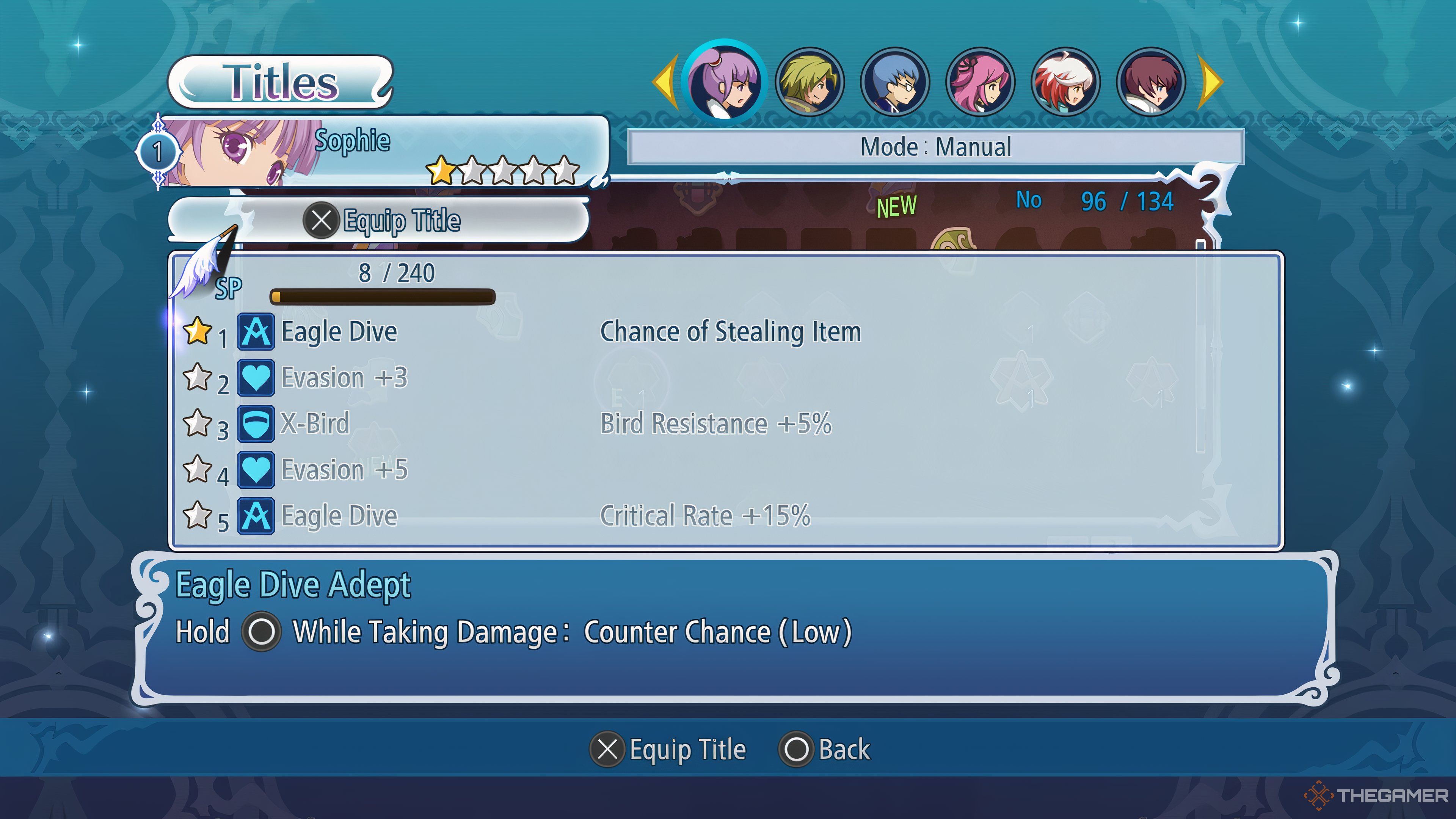

اول، شما باید سوفی را داشته باشید او A-Arte، Eagle Dive را یاد گرفت، از عنوانی مانند Amnesiac یا Initiate Of The Fist که احتمالا قبلاً قفل آن را باز کرده است، و برای آسبل، او باید داشته باشد Wolfwind Fang را یاد گرفت از شوالیه مشتاق، هنرآموزی، یا آغاز شمشیر.

بعد، شما نیاز دارید یکی از عناوین Adept را برای Eagle Dive یا Wolfwind Fang دریافت کنید با استفاده از آن A-Arte حداقل 100 بار در نبرد، به صورت دستی یا اگر سوفی یا اسبل شخصیت فعال شما نیستند، به طور خودکار از آنها استفاده کنند.

شما می توانید استراتژی خود را تغییر دهید تا هوش مصنوعی آنها را برای استفاده بیشتر از Eagle Dive و Wolfwing Fang تشویق کنید.; Balance را روی A Heavy، Style را روی Offensive و Defend را روی Rarely قرار دهید.

تجهیز هر یک از عنوان قابل اجرا به محض باز شدن قفل، و Eagle Dive یا Wolfwind را از سطح اول یاد بگیرید. این قفل A-Arte را باز می کند توانایی سرقت اقلام از دشمناناز جمله Rockagong، و آن است سریعترین راه برای دادن این ویژگی به آن.

شما می توانید تلاش برای سرقت خز Rockagong از Rockagong در حال حاضر، اما شما می توانید شانس خود را بیشتر افزایش دهید از بدست آوردن آن یادگیری Elegant Flash با سوفی، گرفتن آن عنوان Elegant Flash Adept، و یادگیری فلش زیبا از سطح اول آن.

این نیز به Elegant Flash می دهد شانس سرقت اقلام، به شما می دهد سه شانس برای بدست آوردن خز در طول نبرد

چگونه خز راکاگونگ را بدزدیم

وقتی آماده شدید، در نقطه ذخیره در کویر Strahta (شرق) یا در داخل راکگونگ، سپس به صخره های صحرای Strahta، و مطمئن شوید سوفی رهبر مهمانی شما از فلوت برای راکاگونگ را به چالش بکشیدو به محض شروع نبرد، نزدیک لبه با سوفی صبر کنید.

شما مجبور خواهید بود صبر کنید تا سر راکاگونگ پایین تر از زمین باشد در غیر این صورت حملات شما به درستی به آن متصل نخواهد شد.

اجازه دهید Rockagong انگشت خود را بکشید و هر کسی را که سعی می کند اول به آن نزدیک شود بکشید، سپس با سوفی یا اسبل به جلو بدوید. شروع کنید متناوب بین فقط Eagle Dive و Elegant Flash، یا فقط استفاده کنید Wolfwind Fang در نقش Asbel.

هر کسی که هنوز زنده است می تواند از شما حمایت کند و در صورت نیاز شفا دهد، و شما هم می خواهید سی سی خود را حفظ کنید بنابراین شما می توانید تا حد امکان از این حملات استفاده کنید قبل از حمله بعدی

این را تا زمانی که شما ادامه دهید خز راکاگونگ را از آن بدزدید، درصورتی که یکی یا هر دوی آنها کشته شوند یا به زودی آن را دریافت نکنید، فرآیند را در صورت نیاز دوباره انجام دهید. هنگامی که آن را دریافت کردید، به لبه میدان نبرد بدوید تا فرار کنید.

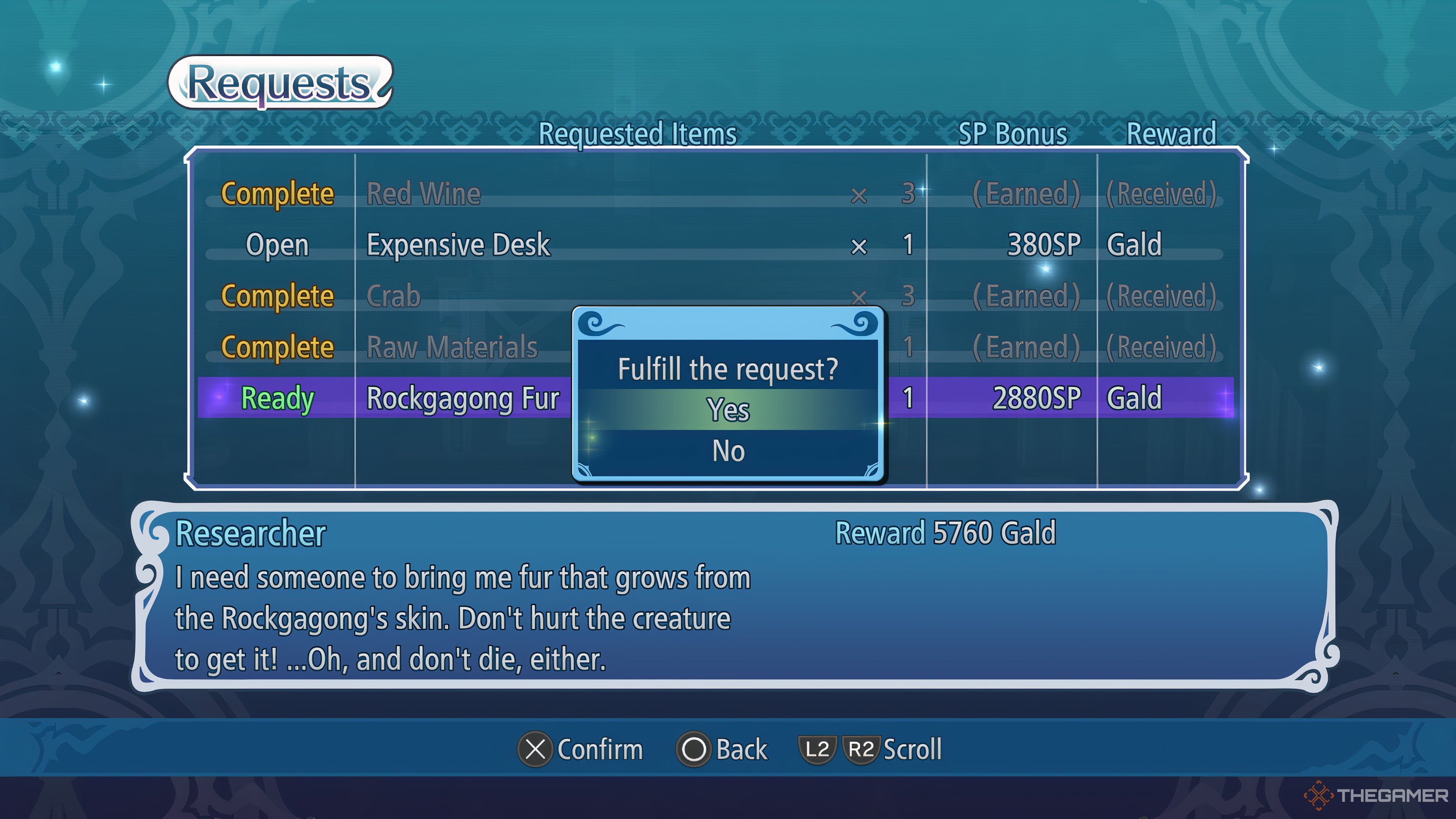

عنوانی را که میخواهید به آن مسلط شوید یا به SP زیادی نیاز دارد تا قبل از تکمیل درخواست Rockang Fur تجهیز کنید. تا از پاداش SP که دریافت می کنید بهترین استفاده را ببرید.

به زهورت برگرد و به مسافرخانه زهورت نزدیک ورودی شهر بروید، و با آن صحبت کنید شخصی روی میز سمت چپ، با علامت زرد با a هلال ماه معکوس روی آن.

درخواست ها را بررسی کنید و در انتهای لیست، خواهید دید یکی برای خز راکاگونگ. مورد را بفرستید، و شما یک چیز جالب دریافت خواهید کرد 5760 گالد به عنوان پاداش، در کنار یک عظیم پاداش SP حدود 2800 SP.

شما یکی از آخرین برش صحنه با محقق، و پس از پایان آن، عنوان چهره ی تاثیرگذار برای مالیک باز می شود.

بعدی

10 بهترین بازی RPG سال 2024

سال 2024 سالی پر از بازی های RPG خارق العاده بود.