جداسازی کانتینر پیشرفته (ECI) در مقابل Docker بدون ریشه: ایمن کردن گردش کار دسکتاپ Docker شما

Docker Desktop یک ابزار محبوب برای توسعه دهندگانی است که با کانتینرها در ویندوز، لینوکس و macOS کار می کنند. اما با رایج شدن برنامه های کاربردی کانتینری، نیاز به امنیت قوی نیز افزایش می یابد. اینجاست که Enhanced Container Isolation (ECI) و Rootless Docker وارد عمل می شوند. هر دو مزایای امنیتی را ارائه می دهند، اما به روش های مختلفی کار می کنند. بیایید تفاوت های اصلی را بشکنیم:

Rootless Docker: Running Lean روی لینوکس

سناریویی را تصور کنید که در آن میخواهید از Docker بر روی یک ماشین لینوکس بدون فلز استفاده کنید. Rootless Docker به شما این امکان را می دهد که این کار را انجام دهید. اساساً Docker Engine را از امتیازات ریشه خود محروم می کند و به کاربران عادی امکان می دهد بدون نیاز به دسترسی مدیریتی کانتینرها را نصب و مدیریت کنند. این امر با به حداقل رساندن سطح حمله، امنیت را افزایش می دهد.

با این حال، Rootless Docker محدودیت هایی دارد. در حال حاضر در Docker Desktop پشتیبانی نمیشود، زیرا Docker Desktop قبلاً موتور Docker را مجازی میکند و لایهای از انزوا را فراهم میکند. علاوه بر این، Rootless Docker ممکن است با محدودیتهایی بر روی عملکردهای خاصی که به امتیازات بالاتری نیاز دارند، مواجه شود.

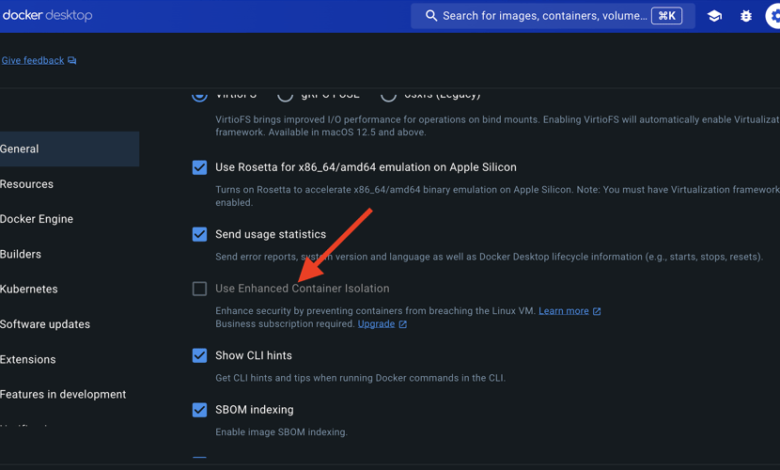

جداسازی کانتینر پیشرفته: تقویت دسکتاپ Docker

ECI رویکرد متفاوتی دارد. تمرکز آن بر جداسازی خود کانتینرها است، نه Docker Engine. هنگامی که در Docker Desktop فعال می شود، ECI تضمین می کند که کانتینرها در فضای نام کاربری لینوکس اجرا می شوند. این یک مانع قویتر بین کانتینرها و Docker Desktop Linux VM ایجاد میکند.

اینطور فکر کنید: ECI از دسترسی یک برنامه کانتینری به خارج از فضای تعیین شده و به طور بالقوه دستکاری تنظیمات امنیتی ماشین مجازی جلوگیری می کند. این به ویژه برای توسعه دهندگانی که برای گردش کار توسعه به Docker Desktop متکی هستند و خواهان یک لایه حفاظتی اضافی هستند بسیار ارزشمند است.

اکنون، بیایید عمیقتر به عملکرد درونی ECI بپردازیم و فناوری را کشف کنیم که انرژی آن را تامین میکند: Sysbox.

Sysbox: یک زمان اجرا مناسب برای جداسازی پیشرفته

در حالی که Docker به طور سنتی به زمان اجرای OCI برای مدیریت کانتینرها متکی است، ECI از نسخه سفارشی Sysbox استفاده می کند. Sysbox خود مشتقی از runc است، اما با تغییرات کلیدی طراحی شده برای ارتقای استانداردهای جداسازی کانتینر و بهینه سازی اجرای حجم کار. این نسخه سفارشی که از نسخه 4.13 در Docker Desktop گنجانده شده است، به عنوان ستون فقرات پیشرفت های امنیتی ECI عمل می کند.

انتقال بدون درز برای کاربران: Sysbox زیر سرپوش اجرا می شود

زیبایی ECI در کاربرپسند بودن آن نهفته است. وقتی فعال باشد، کانتینرهایی که از طریق دستورات آشنا مانند docker run یا docker create راه اندازی می شوند، به طور خودکار از Sysbox به جای runc استاندارد استفاده می کنند. این در پشت صحنه اتفاق می افتد و نیازی به پیکربندی اضافی از جانب کاربر ندارد. توسعهدهندگان میتوانند طبق معمول به کار با کانتینرها ادامه دهند، در حالی که ECI بیصدا وضعیت امنیتی را تقویت میکند.

رام کردن جانور ممتاز: اعدام ایمن حتی با “–ممتاز”

ظروف با مخاطرات قبلی راه اندازی شد --privileged اکنون می توان پرچم را به طور ایمن با ECI مهار کرد. این پرچم معمولاً امتیازات بالایی را اعطا می کند که یک تهدید امنیتی بالقوه است. با این حال، ECI با اطمینان از اینکه چنین کانتینرهایی نمی توانند ماشین مجازی Docker Desktop (VM) را نقض کنند یا سایر کانتینرها را در معرض خطر قرار دهند، به طور موثر این خطر را کاهش می دهد.

نکته ای در مورد سازگاری و تمایز

مهم است که به یاد داشته باشید که ECI از حالت userns-remap موتور Docker و Docker بدون ریشه متمایز است. در حالی که آنها در هدف بهبود امنیت مشترک هستند، اما عملکرد متفاوتی دارند. در پست آینده این تمایزات را با جزئیات بیشتری بررسی خواهیم کرد.

Sysbox به عنوان نیروی نامرئی پشت جداسازی کانتینر پیشرفته ECI عمل می کند. این یکپارچه با Docker Desktop ادغام می شود و امنیت قوی را بدون به خطر انداختن تجربه کاربر ارائه می دهد. منتظر بررسی بیشتر رویکرد منحصر به فرد ECI در مقایسه با سایر مکانیسم های امنیتی باشید.

نکات کلیدی:

- Rootless Docker: ایدهآل برای استفاده از Docker بومی در لینوکس، با اجرای کانتینرهای بدون حقوق ریشه، امنیت بهتری را ارائه میدهد.

- جداسازی کانتینر پیشرفته: به طور خاص برای Docker Desktop طراحی شده است و جداسازی بین کانتینرها و Docker Desktop Linux VM را تقویت می کند.

انتخاب رویکرد مناسب

بهترین گزینه به محیط شما بستگی دارد. اگر از Docker به صورت بومی در لینوکس استفاده میکنید و میخواهید یک راهحل سبک وزن با امنیت بهبود یافته داشته باشید، Rootless Docker ممکن است راه حلی باشد. اما برای توسعهدهندگانی که از Docker Desktop استفاده میکنند و به دنبال جداسازی کانتینر پیشرفته در محیط مجازی هستند، ECI برنده واضح است.

به یاد داشته باشید، امنیت یک فرآیند مداوم است. هر دو ECI و Rootless Docker ویژگیهای امنیتی ارزشمندی را ارائه میدهند، اما باید در کنار سایر بهترین روشهای امنیتی استفاده شوند تا اطمینان حاصل شود که گردشهای کاری کانتینری شما سالم و سالم باقی میمانند.