چگونه می توان به تعطیلات در سیمز رفت

پیوندهای سریع

-

سیمز می تواند به تعطیلات برود؟

-

چگونه می توان امتیازات و جوایز تعطیلات را به دست آورد

در سال 2002 ، سیمز با افزودن ویژگی ای که اکنون ممکن است از آن استفاده کنیم ، یک قدم بزرگ برداشت: تعطیلات. The Sims: تعطیلات (یا در تعطیلات ، بسته به جایی که آن را بازی کرده اید) SIMS را به تعطیلات خانوادگی که در هتل ها ، چادرها یا ایگلوها سپری شده اند ، معرفی کرد.

مربوط

نسخه های Sims 1 و 2 میراث: همه تقلب های کار

این تقلب ها در نسخه های سالگرد انتشار مجدد SIMS 1 و 2 مورد آزمایش و آزمایش قرار می گیرند.

با تشکر از Sims: Legacy Edition ، یک سالگرد انتشار مجدد عناوین قدیمی بازی ، آسانتر از همیشه برای Simmers است که همه چیزهایی را که سری اصلی حق رای دادن ارائه می دهد ، کشف کند. خوشبختانه برای سیم های شما ، که شامل ضربه زدن به دامنه ها ، بازی در ماسه و قرار گرفتن در یک طبیعت است. بیایید شیرجه بزنیم.

چگونه به تعطیلات برویم

اگر Sims شما صاحب یک تلفن خانگی باشد ، به تعطیلات آسان است. تلفن را انتخاب کنید ، سپس Call Cab را انتخاب کنیدبشر سپس ، Go on Ondation را انتخاب کنیدبشر بوها پاپ آپ ظاهر می شود از شما سؤال می کنید که آیا می خواهید بسته فعلی Getaway Island را مرور کنید یا خیر. بله را انتخاب کنیدوت منتظر کابین خود باشید برای رسیدن

شما باید از خانه خود به تعطیلات بروید. شما نمی توانید از رده های تاکسی در تعداد زیادی جامعه استفاده کنید.

خیلی زیاد کل خانه خواهد رفت، از جمله هر گربه یا سگ. تنها اعضایی که نمی تواند بیاید هستند نوزادان و حیوانات کوچکبشر

هزینه رفتن به تعطیلات چقدر است؟

رزرو تعطیلات خود را به شما بازگرداند 500 Simoleons ، قبل از پرداخت هزینه اقامت یا اجاره هر چیزی تا سفر خود را راحت تر کنید.

علاوه بر این ، چند افزودنی وجود دارد که می توانید خریداری کنید:

- چادرها و ایگلو، که می توان در هر دو اردوگاه یا در ساحل غروب آفتاب یافت ، هزینه 79 Simoleons یک شب و دو سیم سیم را بخوابید در یک زمان

- Sims اجاره یک اتاق در یک هتل یا اقامتگاه در هر شب 40 سیمولون را پرداخت می کندبشر به هر سیم کارت یک کلید داده می شود که می تواند در هر اتاق در ساختمان استفاده شود.

خوشبختانه برای دوستان خزدار سیم خود ، حیوانات خانگی به صورت رایگان باقی می مانند. این هزینه هر بار که هر یک از یک کاسه عمومی است ، پنج سیمولئون هزینه دارد.

چادرها و اجاره ایگلو به طور خودکار ساعت 11 صبح منقضی می شوند هر روز صبح ، به این معنی که سیمز نمی تواند دوباره وارد شود تا دوباره استخدام شود. سیمز ماندن در هتل ها یا اقامتگاه ها همچنین نیاز دارد ساعت 11 صبح بررسی کنید برای جلوگیری از شارژ برای یک شب اضافی ، اما آنها باید این کار را به صورت دستی انجام دهند در میز جلوبشر

در هنگام دور شدن ، سیم کارتهای شما نیز نیاز به بودجه برای غذا دارند. صفحات مواد غذایی از میزهای بوفه 25 سیمولئون هزینه دارند و نوشیدنی ها در محدوده نوار تا 15 سیمولئون هزینه دارند.

چه مدت می تواند سیمز به تعطیلات برود؟

سیم کارتهای شما می توانند برای تعطیلات تا زمانی که آنها می خواهندبشر تا زمانی که پول کافی برای پرداخت هزینه های اقامتگاه داشته باشید ، محدودیت واقعی وجود ندارد. وقتی سیم کارت شما آماده است به خانه برو، شما فقط می توانید رتبه تاکسی را انتخاب کنید در هر قطعه و انتخاب کنید به خانه برو در زیر منوی Call Cab.

آیا رفتن به تعطیلات بر حرفه سیم من تأثیر می گذارد؟

SIMS کار وقت شخصی ، تعطیلات آخر هفته یا تعطیلات در Sims را دریافت نمی کند. تعطیلات تنها راهی است که سیمز شما می تواند بدون ترک کار خود به یک استراحت واقعی انجام دهد. خوشبختانه هر چند ، عملکرد شغلی Sims شما تحت تأثیر زمان آنها قرار نمی گیردبشر

در واقع ، حتی می تواند به آنها کامل بدهد فرصتی برای صرف وقت در ساختن مهارت ها آنها به شبکه نیاز دارند و دوست داشتن به طوری که آنها آماده صعود سریعتر از نردبان هنگام رفتن به خانه هستند.

سیمز می تواند به تعطیلات برود؟

Sims شما می تواند یک استراحت به نام مناسب رزرو کند جزیره تعطیلات: محله ای با سه منطقه کاملاً مجزا برای انتخاب.

هنگامی که در جزیره تعطیلات هستید ، شما می توانید آزادانه بین هر منطقه بدون هیچ هزینه اضافی سفر کنیدبشر با این حال ، شما می توانید هر آنچه را که در آخرین جایی که بازدید کرده اید بپوشید ، بپوشید ، بنابراین حتماً از چادر در حال تغییر برای لباس مناسب استفاده کنید. شما نمی خواهید لباس شنا را در برف بپوشید.

هر چیز زیادی در جزیره تعطیلات یک جامعه است، به این معنی که سایر سیم کارتها علاوه بر خانواده شما نیز در آنجا خواهند بود.

منطقه ساحلی

ضلع جنوبی ویژگی های جزیره تعطیلات زمین های والیبالبا اسکله ماهیگیری، ماسه های طلایی ، و یک دریای پیکسل.

سه تعداد زیادی از سیم کارتهای شما می توانند در اینجا بازدید کنند:

|

نام |

شرح |

تسهیلات |

محل |

|

ساحل عمومی پس گرفته شده |

این یک قطعه ساحل شنی است که ایده آل برای سفرهای روزانه به دور از اقامتگاه های سیم خود. |

|

46 جاده تالاب ماه |

|

ساحل غروب |

به عنوان اردوگاه جاده تالاب ماه ، سیم کارتهای شما می توانند برای اجاره چادرهای از پیش ساخته ، استراحت در یک وان داغ ، به اینجا بیایید. یا چند دور استخر را بگیرید. |

|

47 جاده تالاب ماه |

|

هتل Palazzo Palms |

این توچال ساحلی اقامت خصوصی بیشتر برای سیمز که ترجیح می دهد توسط مارکی شاکی از خواب بیدار نشود مهمانی در خارج از چادر آنها. |

|

48 جاده ماه تالاب |

در قطعه ساحل عمومی بازپس گیری تنها مکانی است که سیمز نمی تواند در تعطیلات خود بخوابدبشر درعوض ، باید به محض اتمام کار در آنجا ، به هتل Palazzo Palms مراجعه کنید یا چادر را در ساحل Sunset بگیرید.

منطقه جنگلی

مرکز جزیره تعطیلات دارای یک منطقه جنگلی تا حدودی یادآور آبشارهای گرانیتی Sims 4 است. فعالیت در منطقه شامل می شود تیراندازی وت مبارزات بالون آببشر

به طور مشابه با منطقه ساحل جزیره ، این تعداد زیادی در امتداد جاده ماه تالاب یافت می شود:

|

نام |

شرح |

تسهیلات |

محل |

|---|---|---|---|

|

پارک ملی Wren's Fens |

پارک ملی جزیره تعطیلات به سختی فقط ضروریات را ارائه می دهد، اما سیمز می تواند سعی کند از فضای بیرون از منزل لذت بخشد. |

|

45 جاده ماه تالاب |

|

محل اردوگاه رانچر |

این اردوگاه کوچک کمی بیشتر به تعطیلات ارائه می دهد و به سیمز فرصت بیشتری می دهد از بازدید از دلقک غم انگیز خودداری کنید. |

|

44 جاده تالاب ماه |

|

Lodge Essentials Bear |

این کابین های ورود به سیستم شما را به شما می دهند تجربه glamping جایی که آنها می توانند از تیراندازی با کمان ، ماهیگیری و خوابیدن در یک تخت واقعی لذت ببرند. |

|

43 جاده تالاب ماه |

منطقه قله کوهستانی

آخرین توقف در جزیره تعطیلات کوههای برفی در شمالی ترین منطقه نقشه. این منطقه سه مورد دیگر را معرفی می کند ، این بار در طول آتشفشان قدیمی:

|

نام |

شرح |

تسهیلات |

محل |

|---|---|---|---|

|

حفظ |

سیمز می تواند فرار برفی داشته باشد اردو زدن در ایگلوس وت لذت بردن از دعوا های گلوله برفی. |

|

40 راه آتشفشان قدیمی |

|

محل اردوگاه پنگوئن |

سیمز فعال و بازیگوش همانطور که این اردوگاه سرد ارائه می دهد خوشحال می شوند ایگلو ، سرگرمی کارناوال و اسنوبورد. |

|

41 راه آتشفشان قدیمی |

|

سرزمین عجایب زمستانی آل پین |

برای سیمهایی که نمی خواهند شجاع آن را در سرما بکشند ، این تعداد به آنها می دهد فرصتی برای نزدیک شدن به برف قبل از عقب نشینی به گرمای الج. |

|

42 راه آتشفشان قدیمی |

Igloos تقریباً مشابه چادرها عمل می کند و به سیمز فضایی برای خوابیدن می دهد.

چگونه انتخاب کنیم که کجا بمانیم

هنگامی که سیم کارت شما برای اولین بار تعطیلات خود را رزرو می کند ، یک نقشه کلی از جزیره تعطیلات را مشاهده خواهید کرد ، شبیه به آنچه هنگام سفر به چیزهای دیگری می بینید. تقریباً هر تعداد زیادی در جزیره تعطیلات در دسترس است، صرفه جویی در ساحل عمومی بازپس گیری شده فوق ، بنابراین شما از انتخاب کوتاه نیستید. شما می توانید نمای نقشه را فیلتر کنید تا فقط تعداد زیادی از آنها را با اقامتگاه نشان دهیدبشر فقط روی کلیک کنید دکمه در نوار ابزار با نماد کتاببشر

نکته اصلی برای تصمیم گیری این است که آیا سیم کارتهای شما می خواهند اردوگاه یا در یک بمانید ساختمان آجر و ملات (یا چوب)بشر بودجه شما نیز ممکن است این موضوع را برای شما تصمیم بگیرد ، بنابراین این را در خاطر داشته باشید.

اگر با حیوانات خانگی در حال مسافرت هستید ، حتماً در صورت خرابی این امکانات برای آنها پیشاهنگی کنید. گربه ها می توانند به خصوص برای سفر با آنها مشکل ساز باشند ، زیرا در خانه های سگ نمی خوابند ، که به جای تختخواب حیوان خانگی در چند مکان استفاده می شوند.

ممکن است بخواهید مقصد خود را بر اساس شخصیت سیم کارت خود انتخاب کنید. به عنوان مثال SIMS فعال تر ممکن است تعداد زیادی با استخرها یا امکانات ورزشی زمستانی را ترجیح دهد.

اگر با چندین خانوار مختلف در پرونده ذخیره خود بازی می کنید ، قادر نخواهید بود خانوارهای مختلفی را که از همان مکان بازدید می کنند ، داشته باشید. شما باید مطمئن شوید که Sims دیگر را از تعطیلات به خانه ارسال کرده یا قبل از کار کردن آنها را به یک قطعه دیگر منتقل کنید.

چگونه می توان امتیازات و جوایز تعطیلات را به دست آورد

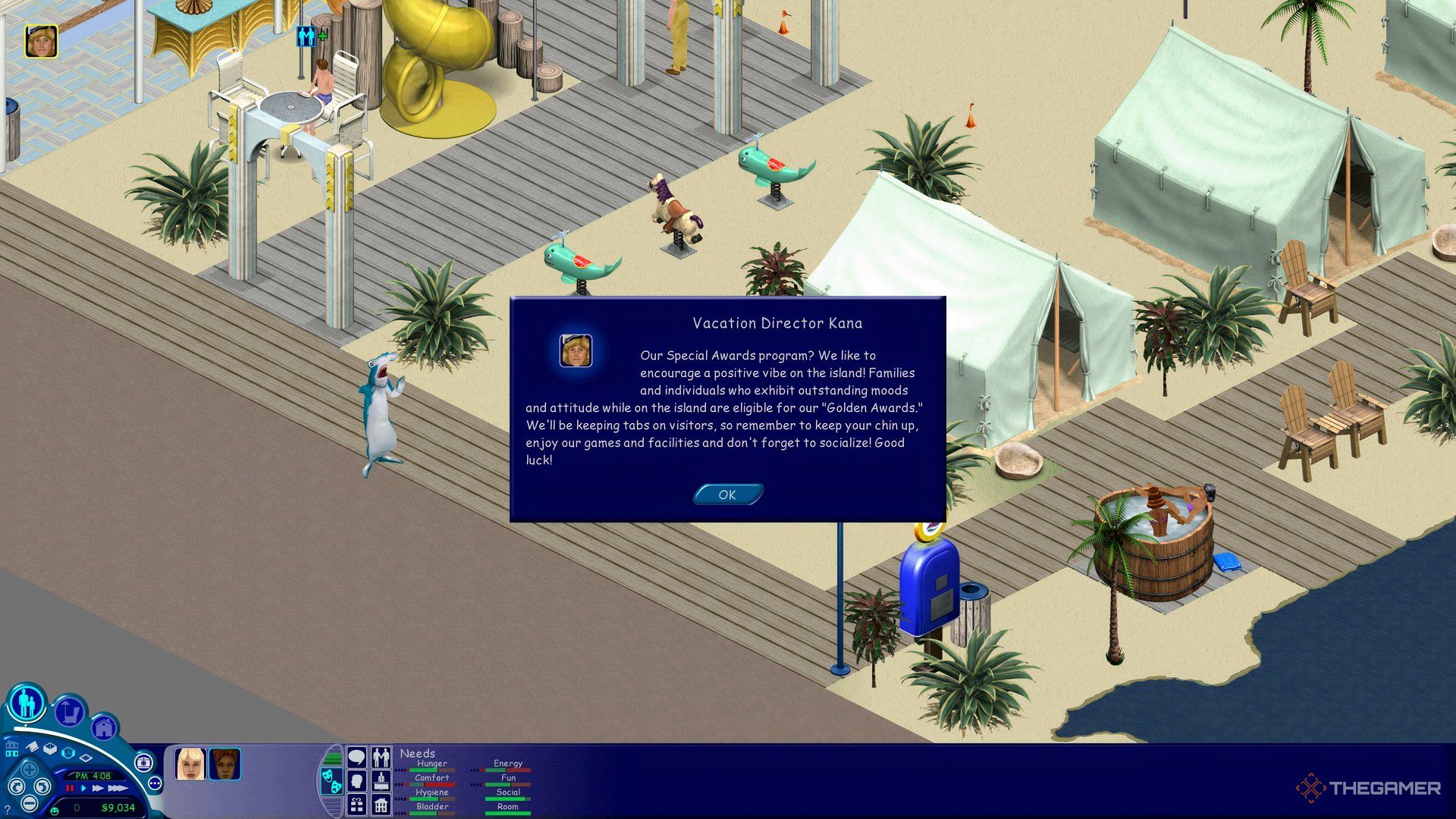

در حین تعطیلات ، سیم کارتهای شما ممکن است ملاقات کرده باشند مدیر تعطیلات یا، یک NPC که کلاه کاپیتان را پوشیده است. او در تعطیلات به تعطیل است به س questions الات پاسخ دهید و مشاوره دهیدبشر چیز دیگر او جوایز تعطیلات استبشر سیمهایی که از جزیره تعطیلات بازدید می کنند مخفیانه امتیاز تعطیلات را بدست آورید برای اینکه به طور کلی حال و هوای خوبی داشته باشید و فعالیتهای جشن را انجام دهید.

اگر a خانواده به اندازه کافی تعطیلات تولید می کنند ، می توان به آنها یکی از سه جایزه اهدا کرد، بسته به منطقه ای که از آنها بازدید می کنند:

-

جایزه طلایی خورشید (ساحل)

-

جایزه مخروط گلدن کاج (جنگل)

-

Alpine Antiquity Snow Globe (اجلاس آلپ)

اگر می خواهید سیم کارتهای شما با بیش از یک آفتاب (یا سوزاندن برف) به خانه بیایند ، سعی کنید سیم کارت های خود را خوشحال کنید و فعالیت هایی مانند تیراندازی با کمان ، اسنوبورد یا ساخت ماسه سنگ را انجام دهیدبشر

این ممکن است سخت تر از آن باشد که به نظر می رسد ، تا حدی به منحنی شیب دار سخت سیمز 1 داده می شود ، و بخشی از آن به دلیل اینکه چند مورد در برخی از اقامتگاه ها گنجانده شده است.

طرف دیگر

Sims 1: چگونه یک کودک داشته باشیم

چگونه یا فرزند خود را در سیمز 1 فرزند داشته یا فرزندخواندگی کنید.