بهترین انیمه ها با یک multiverse نشان می دهد

انیمه همیشه مبتنی بر تخیل و خلاقیت منبع سرگرمی بوده است. این تخیل مستقیماً از هنر سنتی ژاپنی که بعداً به مانگا ترجمه شد ، سرچشمه گرفته است ، این همان چیزی است که هر انیمه بر اساس آن بنا شده است. این داستان ها داستان اوج هستند و هیچ چیز بهتر از داستانهایی که دنیاهای متناوب یا چندگانه دارند ، منعکس نمی شود.

مربوط

از زمان های تغییر دهنده ذهن گرفته تا واقعیت های موازی ، انیمه های چندگانه به سمت امکانات بی حد و حصر آنچه می تواند اتفاق بیفتد یا چه چیزی می تواند در دنیای دیگری باشد ، پرش می کند. چنین سریال ها اغلب باعث می شوند که طرفداران واقعیت را زیر سوال ببرند ، در حالی که می بینند روایت های خارق العاده ای که در مقابل آنها قرار دارد ، می بینند.

10

Tenchi Muyo!

کلاسیک که روند Multiverse را آغاز کرد

Tenchi Muyo! یکی از پیشگامان انیمه است که عناصر Multiverse را کاوش می کند وقتی که حتی در اوایل دهه 90 منتشر نمی شد. این سریال انیمه کلاسیک همه چیز را در آن دارد ، از موضوع اپرا فضایی گرفته تا کمدی گرفته تا ابعاد موازی ، همانطور که شخصیت هایی را می بینید که از یک جهان به جهان دیگر سفر می کنند.

این انیمه از زندگی تنشی ماساکی ، یک نوجوان به ظاهر معمولی که می آموزد بخشی از میراث باستانی باستانی بین قاره ای است که خود را در بین درگیری های بیگانگان گیر کرده است ، دنبال می کند. شما ماجراهای او را دنبال می کنید و بلافاصله از طریق فضا و واقعیت های متناوب سوار وحشی می شوید.

9

Glundia: 3pmit of Gurses

یک اسپین آف چند نفره خنده دار

طرفداران Gintama از قبل می دانند که این سریال چگونه می تواند وحشی شود ، اما اسپین آف آن ، کلاس 3 سال Z Ginpachi-sensei ، این پوچی را به ارتفاعات جدید سوق می دهد. در این واقعیت متناوب ، شخصیت های سری اصلی خود را در یک دبیرستان می یابند که جینپاچی به عنوان معلم خود فعالیت می کند.

اگرچه در درجه اول یک تقلید است ، این سریال با همان لحن کمدی سری اصلی انتخاب می شود. و در حالی که هرگز تأیید نشده است ، این سریال با هوشمندی دنیای گینتاما ، موضوع چندگانه را ارائه می دهد. Hijinks دبیرستان اغراق آمیز فقط یک شخصیت خنده دار در مورد شخصیت های آشنا بود که به طرفداران فقط عشق را نشان می داد.

8

نئون پیدایش انجیلیون

اگزیستانسیالیسم در چندین واقعیت

نئون پیدایش Evangelion فقط مربوط به مکانیک های غول پیکر و مبارزه با شر نیست ، اما همچنین یک تفسیر زیبا در مورد اگزیستانسیالیسم و روان انسان است. جنبه Multiverse Franchise از طریق بازخوانی های آن زنده می شود ، مانند پایان Evangelion و The Rebuild Series ، که داستان را متفاوت می کند.

هر اقتباس از Evangelion دیدگاه متفاوتی را ارائه می دهد ، همه در یک جدول زمانی متفاوت قرار می گیرند که شخصیت های پیچیده آن را جدا می کند و حتی بیشتر ترسیم می کند. چنین داستان پردازی این نمایش را به یک شاهکار بی انتها تبدیل می کند ، یکی که همه می خواهند دوباره تجدید نظر کنند تا با هر ساعت تعبیه های مختلفی را ارائه دهند.

7

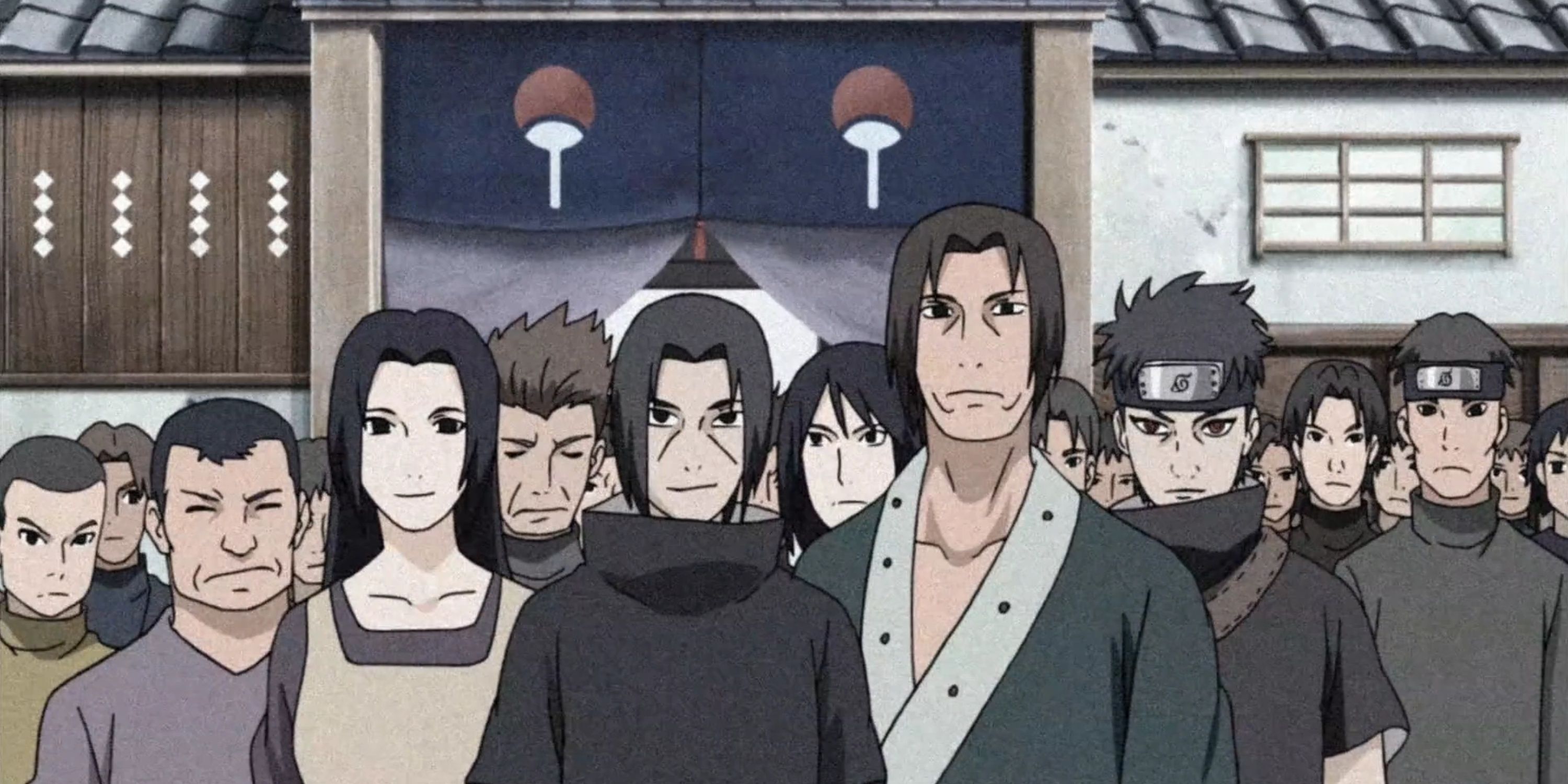

ناروتو

دنیای رویایی Tsukuyomi بی نهایت

در طول قوس نامحدود Tsukuyomi ، ما می بینیم که مادارا اوچیا در حال فعال شدن یک Genjutsu قدرتمند است ، همه را در حالت رویایی به دام می اندازد و واقعیت های متناوب را به شکل مشابه با عمیق ترین خواسته های خود ایجاد می کند.

در حالی که این جهان به عنوان توهم وجود دارد ، آنها به ما نشان می دهند که چه چیزی می توانست در جهان ناروتو متفاوت اتفاق بیفتد. در این دنیاهای رویایی ، هیناتای شیرین با ناروتو رابطه خوبی دارد ، در حالی که گارا فقط کودکی داشت که والدینش او را دوست داشتند. مادارا با به دام انداختن همه آنها در رویاهای خود ، می خواست دنیایی را ایجاد کند که عاری از درگیری و اندوه باشد.

6

سریال سرنوشت

سریال سرنوشت متناوب ترین جدول زمانی است

سریال سرنوشت همه چیز در مورد Multiverse است ، جایی که هر تکرار یک جدول زمانی متناوب با سناریوهای بی نهایت و امکاناتی که فقط می تواند اتفاق بیفتد ارائه می دهد. با این کار ، این سریال خود را به عنوان یکی از بهترین انیمه های Multiverse تا کنون نشان می دهد.

این که آیا این اقتباس های رمان بصری یا اسپین آف مانند سرنوشت/Grand Order است ، هر داستان داستانی مجدداً از شخصیت های مورد علاقه ما ، روابط آنها و از همه مهمتر سرنوشت آنها به ما ارائه می دهد. با تشکر از انیمیشن خیره کننده توسط استودیو ufotable ، این نمایش باعث می شود سر خود را خراش دهید و بپرسید ، اگر زندگی شما در جایی نسخه متفاوتی داشته باشد ، چه می شود؟

5

باکورانو

دنیای موازی دلخراش

اولین بار در مجله Seinen Shogakukan منتشر شد ، Bokurano یک واقعیت بسیار جالب در مورد واقعیت های متناوب است. این داستان حول گروهی از کودکانی است که در حال خلبانی یک ربات غول پیکر هستند و فکر می کنند که آنها جهان را نجات می دهند ، فقط برای این که دریابند که آنها در حال مبارزه با همتایان از جهان موازی هستند.

این سریال در مواقعی نگران کننده است که می بینید زندگی این کودکان از آنجا که باید با یکدیگر روبرو شوند ، خراب می شوند و با استفاده از نیروی زندگی خود ، آنها باید در نبردها پیروز شوند. معضلات اخلاقی که نمایش ارائه می دهد ، آن را برای افرادی که یک نمایش جدی علمی تخیلی را ترجیح می دهند ، ضروری می کند.

4

نام شما

یک داستان عاشقانه که جدول زمانی مختلف را شامل می شود

نام شما Makoto Shinkai فیلمی است که حتی به دلیل تصویری نفس گیر و داستان عاطفی از نظر عاطفی از طرف مخاطبان غربی نیز از آن لذت می برد و آن را به یک فیلم عاشقانه فراموش نشدنی تبدیل می کند.

این فیلم در مورد دو نوجوان ، تاکی و میتسوها است که وقتی میتسوها آرزو می کند پسری خوش تیپ باشد و رویاهایی داشته باشد که به خارج از شهر او می رود ، به طرز مرموزی اجساد را در جدول زمانی مختلف مبادله می کنند. درست همانطور که آنها سعی می کنند یکدیگر را درک کنند ، این فیلم مضامین سرنوشت ، عشق و تأثیر انتخاب های کوچک ما بر زندگی شخص دیگری را بررسی می کند.

3

استینز ؛ دروازه

گشت و گذار در زمان می تواند باعث ایجاد مشکلات چندانی شود

Anime Steins Anime Time Time ژاپن ؛ گیت یک نقشه نبوغ دارد ، و سازندگان نمایش در واقع این سریال را از یک بازی با همان عنوان منتشر شده در سال 2009 اقتباس کردند.

در شهر آکیهابارا ، که در فرهنگ پاپ ژاپنی بسیار محبوب است ، این نمایش داستان Okabe Rintarou را دنبال می کند ، که ایجاد تصادفی یک ماشین زمان باعث می شود او قوانین فیزیک را برای ارسال پیام به گذشته تغییر دهد. در حالی که او و دوستانش از طریق جدول زمانی گذشته مارپیچ می شوند ، آنها با انتخاب خود همه چیز را خراب می کنند. ناآگاهانه ، آنها وقایع آینده را تغییر می دهند و باعث ایجاد آشفتگی می شوند که غیرممکن است.

2

پاسخ: صفر – شروع زندگی در دنیای دیگری

سوبارو می تواند از مرگ برگردد و جدول زمانی متناوب ایجاد کند

چرخه زندگی و مرگ سوبارو ناتسوکی باعث می شود: صفر یکی از شدیدترین انیمه با مضمون چند نفره تا کنون. هربار که سوبارو می میرد ، او به یک نقطه خاص از زمان بازگشت ، جایی که می تواند دوباره تغییراتی ایجاد کند و زندگی جدیدی را آغاز کند ، اما او می تواند تمام خاطرات قبلی خود را حفظ کند.

با این حال ، او یک شخصیت اصلی Isekai نیست بلکه یک انسان ناقص است که اشتباهات آن مجموعه ای از نتایج متناوب را ایجاد می کند که بر همه افراد اطراف او تأثیر می گذارد. آنچه این انیمه را متفاوت می کند این است که چگونه هر جدول زمانی شخصیت سوبارو را توسعه می دهد و باعث می شود همه منتظر باشند که انتظار بعدی را داشته باشند.

1

حق رای دادن توپ اژدها

کلاسیک که فقط مفهوم multiverse را معرفی کرده است

حق رای دادن Dragon Ball مترادف با اقدامات چندگانه است ، به خصوص هنگامی که سازندگان نمایش مسابقات Power Arc را در Dragon Ball Super معرفی کردند. در طول این قوس ، در حالی که شخصیت های اصلی در جهان 7 زندگی می کنند ، می توانید گوکو و دوستانش را ببینید که در برابر مبارزان از چندین جهان رقابت می کنند.

ممکن است خیلی زیاد به نظر برسد ، اما Toriyama می تواند شخصیت های جالب و جالب ایجاد کند تا داستان حتی یک دهه بعد هیجان انگیز را حفظ کند. خواه Goku در مقابل Jiren باشد یا لحظات کمدی با Beerus ، ماجراهای Multiverse Dragon Ball همیشه آن را کلاسیک می کند.

طرف دیگر

بهترین انیمه در تمام دوران

اینها بهترین انیمه در تمام دوران برای لذت مشاهده شما هستند!