امنیت صفر اعتماد: فراتر از دیوارهای قلعه

به هفته 1 DevSecOps در 5 خوش آمدید: بلیط شما برای ایمن سازی ابرقدرت های توسعه!

_سلام، قهرمانان امنیتی و جنگجویان کدنویسی!

آیا می خواهید سطح بازی DevSecOps خود را ارتقا دهید و به یک معمار نرم افزارهای سخت تبدیل شوید؟ خوب، شما در جای درست فرود آمدید! این مجموعه وبلاگ 5 هفته ای مسیر سریع شما برای تسلط بر توسعه و استقرار ایمن است.

این هفته، ما پایه و اساس موفقیت شما را تنظیم می کنیم. ما شیرجه خواهیم زد:

انقلاب DevSecOps

Cloud-Native Applications Unmystified

اعتماد صفر روی صحنه می رود

برای کنار گذاشتن درام توسعه و ایجاد اعتماد به نفس تزلزل ناپذیر در شیوه های امنیتی خود آماده شوید. ما در این با هم هستیم، پس دست و پنجه نرم کنید و بیایید این سفر حماسی را آغاز کنیم!_

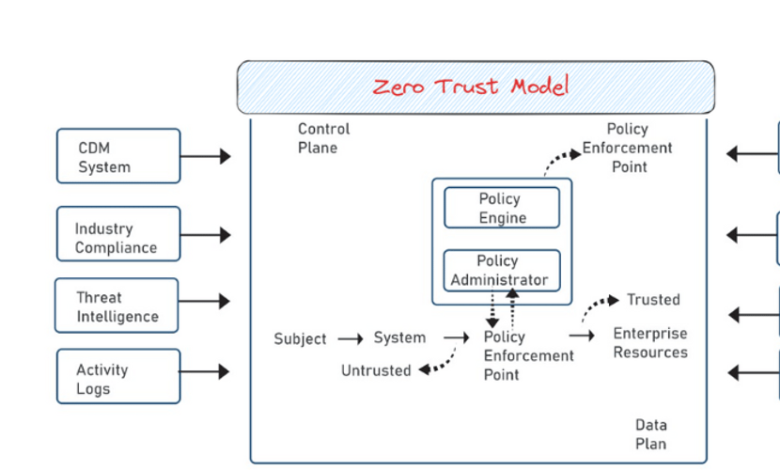

چشم انداز دیجیتال به طور مداوم در حال تغییر است، و همراه با آن، پیچیدگی حملات سایبری. امنیت سنتی مبتنی بر محیط، که در آن ذهنیت «قلعه و خندق» حاکم بود، دیگر کافی نیست. Enter Zero Trust Architecture (ZTA)، یک پارادایم امنیتی که فرض می کند نقض اجتناب ناپذیر است و بر حداقل دسترسی به امتیازات و تأیید مداوم تمرکز دارد. این وبلاگ به مؤلفههای اصلی، چالشهای پیادهسازی و مفاهیم پیشرفته ZTA میپردازد و شما را برای ایجاد یک موقعیت امنیتی قوی در محیط تهدید همیشه در حال تغییر امروزی مجهز میکند.

بستر اعتماد صفر: اجزای اصلی

ZTA یک محصول واحد نیست، بلکه یک رویکرد استراتژیک است که بر چندین مؤلفه کلیدی بنا شده است:

مدیریت هویت و دسترسی (IAM):

احراز هویت و مجوز قوی سنگ بنای Zero Trust است. احراز هویت چند عاملی (MFA) فراتر از رمزهای عبور سنتی است و با نیاز به یک فاکتور تأیید ثانویه، مانند اسکن اثر انگشت یا یک کد یک بار مصرف، یک لایه امنیتی اضافی اضافه می کند. کنترل دسترسی مبتنی بر نقش (RBAC) تضمین می کند که کاربران فقط به منابع خاصی که برای انجام کارهای خود نیاز دارند دسترسی دارند. به عنوان مثال، یک عضو تیم بازاریابی به داده های مالی حساس دسترسی ندارد.

مثال:

Acme Inc. MFA را برای همه ورود به سیستم کاربر پیادهسازی میکند و برای تأیید به رمز عبور و اسکن اثر انگشت نیاز دارد. آنها همچنین از RBAC استفاده می کنند و به پرسنل بازاریابی دسترسی به ابزارهای مدیریت ارتباط با مشتری (CRM) را می دهند اما دسترسی به سیستم های مالی را محدود می کنند.

نظارت مستمر و تقسیمبندی میکرو:

اقدامات Zero Trust مستلزم هوشیاری مداوم است. اطلاعات امنیتی و سیستمهای مدیریت رویداد (SIEM) فعالیت کاربر و ترافیک شبکه را برای ناهنجاریهایی که ممکن است نشاندهنده نقض باشد، نظارت میکنند. تقسیم بندی میکرو با تقسیم شبکه به مناطق کوچکتر و امن تر، دفاع را بیشتر تقویت می کند. اگر رخنه ای در یک منطقه رخ دهد، مهار می شود و از گسترش جانبی آن در کل شبکه جلوگیری می شود.

مثال:

یک بیمارستان از سیستم SIEM برای شناسایی تلاشهای غیرمعمول ورود به سیستم یا درخواستهای دسترسی از مکانهای غیرمجاز استفاده میکند. علاوه بر این، شبکه به صورت ریز قطعه بندی شده است، پایگاه داده بیمار را از سیستم های اداری جدا می کند و آسیب احتمالی را در صورت حمله به حداقل می رساند.

امنیت داده ها:

داده ها رگ حیاتی هر سازمانی هستند و اصول ZTA به ایمن سازی آن در حالت استراحت (ذخیره شده در دستگاه) و در حین انتقال (حرکت در یک شبکه) گسترش می یابد. رمزگذاری داده ها، داده ها را با استفاده از یک کلید مخفی به هم می ریزد و آن ها را بدون مجوز غیرقابل خواندن می کند.

مثال:

یک شرکت حقوقی تمام داده های مشتری را در حالت استراحت روی سرورها و لپ تاپ های خود رمزگذاری می کند. آنها همچنین هنگام انتقال داده ها بین دفاتر از اتصالات رمزگذاری شده (HTTPS) استفاده می کنند و از محرمانه بودن در طول ارتباط اطمینان می دهند.

تسخیر ابر: اعتماد صفر در محیط های چند ابری

از آنجایی که کسبوکارها انعطافپذیری و مقیاسپذیری رایانش ابری را پذیرفتهاند، ایمن کردن بار کاری در چندین ارائهدهنده ابر بسیار مهم است. در اینجا نحوه مقابله ZTA با این چالش آمده است:

پلت فرم حفاظت از بار کاری ابری (CWPP):

یک CWPP به عنوان یک مرکز امنیتی مرکزی برای مدیریت و اجرای سیاستهای امنیتی سازگار در محیطهای ابری مختلف عمل میکند. این امر مدیریت امنیتی را ساده می کند و حفاظت یکنواخت را برای بارهای کاری بدون توجه به مکان آنها تضمین می کند.

مثال:

یک شرکت خردهفروشی از یک CWPP برای اعمال سیاستهای کنترل دسترسی سازگار برای پلتفرم تجارت الکترونیک خود که بر روی AWS میزبانی میشود و سیستم مدیریت ارتباط با مشتری (CRM) خود که روی Azure اجرا میشود، استفاده میکند. این امر نیاز به تنظیمات امنیتی جداگانه برای هر ارائه دهنده ابر را از بین می برد.

دسترسی به شبکه اعتماد صفر (ZTNA):

راه حل های ZTNA دسترسی ایمن از راه دور به برنامه های ابری را بدون قرار دادن کل شبکه در معرض اینترنت عمومی فراهم می کند. کاربران مستقیماً از طریق یک تونل امن به برنامه متصل می شوند و از محیط سنتی شبکه عبور می کنند.

مثال:

یک شرکت مهندسی به کارمندان این امکان را می دهد که به نرم افزار طراحی که در یک ابر خصوصی میزبانی شده است از دفاتر خانگی خود دسترسی داشته باشند. ZTNA اتصال مستقیم و ایمن به برنامه را بدون اجازه دسترسی به کل شبکه شرکت تضمین می کند.

امنیت API:

APIها به عنوان چسب اتصال سرویس های ابری مختلف عمل می کنند. ایمن سازی API ها برای جلوگیری از دسترسی های غیرمجاز و نقض داده ها بسیار مهم است. اصول Zero Trust را می توان با پیاده سازی مکانیزم های احراز هویت و مجوز قوی برای API ها اعمال کرد.

مثال:

یک پلت فرم رزرو سفر از امنیت API برای کنترل دسترسی بین موتور رزرو خود و یک سرویس پردازش پرداخت استفاده می کند. فقط APIهای مجاز با اعتبار مناسب می توانند با سیستم پرداخت تعامل داشته باشند و از داده های مالی محافظت کنند.

مقیاس بندی دیوارها: چالش ها و راه حل های پیاده سازی

انتقال به معماری بدون اعتماد مجموعه ای از موانع خود را ارائه می دهد:

تغییر فرهنگی:

Zero Trust مستلزم تغییر ذهنیت از اعتماد ضمنی به تأیید مستمر است. سازمان ها باید به کارکنان در مورد اهمیت رمزهای عبور قوی، استفاده از MFA و گزارش فعالیت های مشکوک آموزش دهند.

راه حل:

یک برنامه آموزشی جامع ایجاد کنید که مزایای Zero Trust را توضیح میدهد و دستورالعملهای روشنی برای اقدامات ایمن ارائه میدهد. ارتباطات باز را تشویق کنید و به نگرانی های کارکنان در مورد پروتکل های امنیتی رسیدگی کنید.

یکپارچه سازی زیرساخت های قدیمی:

ادغام امنیت Zero Trust با زیرساخت های موجود در محل می تواند پیچیده باشد. سازمان ها باید سازگاری را ارزیابی کنند و شکاف های بالقوه ای را که باید برطرف شوند شناسایی کنند.

راه حل:

از ابزارهایی استفاده کنید که شکاف بین سیستم های قدیمی و محیط های ابری را پر می کند. یک رویکرد مرحلهای را در نظر بگیرید، ابتدا اصول ZTA را در فضای ابری پیادهسازی کنید و به تدریج آنها را با زیرساختهای داخلی ادغام کنید.

کمبود پرسنل ماهر:

یافتن متخصصان امنیتی واجد شرایط با تخصص در اجرای ZTA می تواند چالش برانگیز باشد.

راه حل:

در آموزش کارکنان موجود فناوری اطلاعات در مورد اصول و بهترین شیوه های ZTA سرمایه گذاری کنید. بسیاری از ارائه دهندگان ابر برنامه های آموزشی و گواهینامه های جامعی را برای امنیت ZTA ارائه می دهند. علاوه بر این، استفاده از ارائه دهندگان خدمات امنیتی مدیریت شده (MSSP) را در نظر بگیرید که می توانند تخصص و منابع را برای مدیریت و حفظ معماری Zero Trust فراهم کنند.

فراتر از اصول اولیه: مفاهیم پیشرفته صفر اعتماد

ZTA یک چارچوب امنیتی در حال تکامل با چندین مفهوم پیشرفته است که وضعیت امنیتی را بیشتر تقویت می کند:

معماری شبکه اعتماد صفر (ZTNA):

ما قبلاً به طور خلاصه به ZTNA پرداختیم، اما یک شیرجه عمیق تر ضروری است. ZTNA کنترل دسترسی گرانول را برای برنامهها فراهم میکند و به کاربران این امکان را میدهد که مستقیماً به برنامه خاصی که نیاز دارند بدون افشای کل شبکه متصل شوند. دو رویکرد اصلی برای اجرای ZTNA وجود دارد:

پروکسی معکوس:

یک پروکسی معکوس به عنوان یک واسطه بین کاربران و برنامه ها عمل می کند. کاربر به پروکسی معکوس متصل می شود، که کاربر را احراز هویت می کند و سپس به طور ایمن درخواست را به برنامه مناسب هدایت می کند.

کارگزار امنیتی Cloud Access (CASB):

یک CASB بین کاربران و سرویس های ابری قرار دارد و سیاست های امنیتی و نظارت بر دسترسی را اعمال می کند. عملکرد ZTNA را می توان با CASB ادغام کرد تا یک راه حل دسترسی ایمن جامع ارائه دهد.

پیشگیری از از دست دادن داده ها (DLP):

DLP به طور یکپارچه با ZTA ادغام می شود تا از استخراج داده های حساس، تصادفی یا مخرب جلوگیری کند. راه حل های DLP می توانند داده های حساس را شناسایی و طبقه بندی کنند و سپس سیاست هایی را برای کنترل حرکت و دسترسی به آن اعمال کنند. به عنوان مثال، یک راه حل DLP ممکن است انتقال اطلاعات کارت اعتباری مشتری به دستگاه های غیرمجاز را مسدود کند.

حداقل دسترسی به امتیاز (LPA):

اصل LPA حکم می کند که کاربران فقط باید حداقل سطح دسترسی لازم برای انجام کارهای خود را داشته باشند. ZTA LPA را از طریق تکنیک هایی مانند RBAC و کنترل دسترسی مبتنی بر ویژگی (ABAC) اعمال می کند. ABAC با در نظر گرفتن ویژگیهای کاربر اضافی، مانند مکان، نوع دستگاه، و زمان روز، هنگام اعطای دسترسی، فراتر از نقشها است.

مثال:

یک شرکت حسابداری ABAC را برای محدود کردن دسترسی به گزارشهای مالی پیادهسازی میکند. فقط به کاربران مجاز با نقش های مناسب (به عنوان مثال، حسابداران) و افرادی که در ساعات کاری از یک دستگاه مدیریت شده به گزارش ها دسترسی دارند، اجازه دسترسی داده می شود.

اعتماد صفر برای اینترنت اشیا (اینترنت اشیا):

تعداد فزاینده دستگاه های متصل در چشم انداز اینترنت اشیا (IoT) چالش های امنیتی منحصر به فردی را ارائه می دهد. اصول Zero Trust را می توان با پیاده سازی مکانیسم های احراز هویت قوی، رمزگذاری ارتباطات داده ها و بخش بندی شبکه برای جداسازی دستگاه های اینترنت اشیا از سیستم های حیاتی، برای ایمن کردن دستگاه های اینترنت اشیا اعمال کرد.

جعل اتحادها: موارد استفاده از اعتماد صفر

سازگاری ZTA به سناریوهای امنیتی مختلف گسترش می یابد:

اعتماد صفر برای مهاجرت ابری:

مهاجرت به ابر نگرانی های امنیتی را به همراه دارد. ZTA با تمرکز بر هویت و کنترل دسترسی به جای محیط های سنتی شبکه، انتقال ایمن را تسهیل می کند. سازمانها میتوانند از اصول ZTA استفاده کنند تا اطمینان حاصل کنند که فقط کاربران و دستگاههای مجاز میتوانند به منابع ابری دسترسی داشته باشند.

اعتماد صفر برای نیروی کار از راه دور:

ظهور کار از راه دور مستلزم اقدامات امنیتی قوی است. ZTA با ایجاد دسترسی ایمن به برنامه ها از طریق راه حل های ZTNA، دسترسی نیروی کار از راه دور را ایمن می کند. این کار نیاز به دسترسی کارمندان به کل شبکه شرکت را از بین می برد و سطح حمله را کاهش می دهد.

اعتماد صفر برای محیط های ابر عمومی:

ارائه دهندگان ابر عمومی مانند AWS، Azure و GCP ویژگی های امنیتی زیادی را ارائه می دهند. با این حال، پیاده سازی ZTA در این محیط ها یک لایه امنیتی اضافی را اضافه می کند. سازمانها میتوانند از راهحلهای IAM بومی ابری استفاده کنند و آنها را با چارچوب ZTA موجود خود برای کنترل دسترسی جامع ادغام کنند.

ساختن آینده: چشم انداز در حال تحول اعتماد صفر

ZTA یک مدل امنیتی دائما در حال تکامل با پیشرفت های هیجان انگیز در افق است:

صرافی اعتماد صفر (ZTEX):

ZTEX یک استاندارد نوظهور است که هدف آن ساده سازی تبادل امن داده بین سازمان هایی است که اصول Zero Trust را اتخاذ کرده اند. ZTEX چارچوبی را برای کانالهای ارتباطی قابل اعتماد ایجاد میکند و نیاز به پیکربندیهای پیچیده برای اشتراکگذاری امن دادهها را از بین میبرد.

فناوری های نوظهور صفر اعتماد:

چندین فناوری پیشرفته نویدبخش بهبود بیشتر ZTA هستند. بیومتریک میتواند روشی امنتر و راحتتر برای احراز هویت کاربران فراهم کند. بلاک چین می تواند منشأ داده های ضد دستکاری را تضمین کند. هوش مصنوعی (AI) می تواند برای تشخیص تهدید و تجزیه و تحلیل ناهنجاری، شناسایی فعال و کاهش خطرات امنیتی استفاده شود.

ارزش تجاری اعتماد صفر:

مزایای ZTA فراتر از امنیت است. یک معماری ZTA به خوبی پیادهسازی شده میتواند وضعیت انطباق را با اطمینان از رعایت مقررات حفظ حریم خصوصی دادهها بهبود بخشد. همچنین میتواند کارایی عملیاتی را با سادهسازی مدیریت دسترسی افزایش دهد. ZTA چابکی را با توانمندسازی سازمانها برای انطباق با فناوریهای جدید و مدلهای تجاری بدون به خطر انداختن امنیت، تقویت میکند. علاوه بر این، می تواند هزینه های مربوط به نقض داده ها و حوادث امنیتی را کاهش دهد.

مثال:

یک شرکت خدمات مالی از ZTA برای دستیابی به انطباق با مقررات PCI-DSS (استاندارد امنیت داده صنعت کارت پرداخت) استفاده می کند. کنترل های دسترسی دقیق و قابلیت های نظارت مستمر ZTA تضمین می کند که فقط پرسنل مجاز به داده های مالی حساس مشتری دسترسی دارند.

مزایای اصلی کسب و کار Zero Trust:

وضعیت امنیتی پیشرفته:

ZTA با به حداقل رساندن اعتماد و اجرای تأیید مداوم سطح حمله را کاهش می دهد. این کار را برای مهاجمان دشوارتر میکند تا بتوانند جای پای خود را در شبکه به دست آورند و دادههای حساس را به خطر بیندازند.

سازگاری بهبود یافته:

ZTA به سازمان ها کمک می کند تا الزامات نظارتی را برای حفظ حریم خصوصی و امنیت داده ها برآورده کنند. تمرکز بر دسترسی به حداقل امتیاز و حفاظت از داده ها به خوبی با الزامات انطباق مانند GDPR (مقررات عمومی حفاظت از داده ها) و HIPAA (قانون قابل حمل و مسئولیت پذیری بیمه سلامت) هماهنگ است.

افزایش چابکی:

ZTA دسترسی ایمن به منابع را از هر کجا و در هر زمان تسهیل می کند. این به نیروی کار سیار قدرت میدهد و سازمانها را قادر میسازد تا فناوریهای جدید و راهحلهای مبتنی بر ابر را بدون به خطر انداختن امنیت اتخاذ کنند.

کاهش هزینه ها:

پیاده سازی ZTA می تواند به روش های مختلفی منجر به صرفه جویی در هزینه شود. شناسایی پیشگیرانه تهدید، خطر نقض پرهزینه داده ها را به حداقل می رساند. مدیریت دسترسی ساده، هزینه های اداری را کاهش می دهد. علاوه بر این، ZTA میتواند به سازمانها کمک کند تا از جریمههای انطباق مرتبط با نقص امنیت داده اجتناب کنند.

بهره وری عملیاتی:

ZTA بسیاری از وظایف امنیتی را خودکار می کند و منابع IT را برای تمرکز بر ابتکارات استراتژیک بیشتر آزاد می کند. مدیریت متمرکز کنترلهای دسترسی، تهیه و عدم تدارک کاربر را ساده میکند.

رویکردهای پیاده سازی معماری شبکه اعتماد صفر (ZTNA).

پروکسی معکوس:

ما اصول اولیه پراکسی های معکوس را بررسی کردیم، اما در اینجا توضیح دقیق تری ارائه شده است. یک پروکسی معکوس در پشت فایروال قرار دارد و به عنوان یک نقطه ورود برای کاربرانی که سعی در دسترسی به برنامه ها را دارند عمل می کند. کاربر به پروکسی معکوس متصل می شود، که با استفاده از MFA یا روش های دیگر، کاربر را احراز هویت می کند. پس از احراز هویت، پروکسی معکوس به طور ایمن درخواست کاربر را به سرور برنامه مناسب هدایت می کند. این رویکرد کنترل دسترسی را متمرکز کرده و سطح حمله را با پنهان کردن مکان واقعی سرورهای برنامه از اینترنت کاهش می دهد.

ل

کارگزار امنیتی Cloud Access (CASB):

CASB ها یک راه حل امنیتی جامع برای محیط های ابری ارائه می دهند. آنها به عنوان یک واسطه بین کاربران و سرویس های ابری عمل می کنند، سیاست های امنیتی را اعمال می کنند، ترافیک را فیلتر می کنند و فعالیت ها را نظارت می کنند. عملکرد ZTNA را می توان با CASB ادغام کرد تا یک رویکرد امنیتی لایه ای ارائه دهد. به عنوان مثال، یک CASB ممکن است کنترل های دسترسی را بر اساس نقش و مکان کاربر اعمال کند، در حالی که ZTNA یک تونل امن برای ارتباط بین کاربر و برنامه ایجاد می کند.

تکنیک های پیشگیری از از دست دادن داده ها (DLP):

راه حل های DLP از روش های مختلفی برای شناسایی و محافظت از داده های حساس استفاده می کنند. در اینجا چند تکنیک رایج وجود دارد:

کشف محتوا:

DLP از روشهای اثر انگشت و تطبیق الگو برای شناسایی انواع دادههای حساس مانند شماره کارت اعتباری، شماره تامین اجتماعی و مالکیت معنوی استفاده میکند.

طبقه بندی داده ها:

DLP به سازمان ها اجازه می دهد تا داده ها را بر اساس سطح حساسیت آن طبقه بندی کنند. این طبقه بندی سطح حفاظت اعمال شده بر داده ها را تعیین می کند.

نظارت بر داده ها:

DLP حرکت داده ها را در شبکه و در سراسر نقاط پایانی نظارت می کند. فعالیت مشکوک، مانند تلاش برای استخراج داده های حساس، می تواند برای بررسی علامت گذاری شود.

رمزگذاری داده ها:

DLP میتواند دادههای حساس را در حالت استراحت و در حال انتقال رمزگذاری کند و حتی در صورت رهگیری توسط مهاجمان، آنها را غیرقابل خواندن کند.

کنترل دسترسی مبتنی بر ویژگی (ABAC):

ABAC فراتر از کنترل دسترسی مبتنی بر نقش سنتی (RBAC) است. علاوه بر نقش های کاربر، ABAC هنگام اعطای دسترسی، ویژگی های مختلفی را در نظر می گیرد. این ویژگی ها می تواند شامل موارد زیر باشد:

نوع وسیله:

دسترسی ممکن است فقط از دستگاه های مدیریت شده اعطا شود.

محل:

دسترسی ممکن است به مکان های جغرافیایی خاص محدود شود.

زمان روز:

دسترسی ممکن است محدود به ساعات کاری باشد.

کاربرد:

دسترسی ممکن است فقط به برنامه های خاص داده شود.

با در نظر گرفتن این ویژگیهای اضافی، ABAC رویکردی دقیقتر و آگاهانهتر برای کنترل دسترسی ارائه میکند و امنیت را بیشتر میکند.

مطالعات موردی: ZTA در عمل

تامین امنیت نیروی کار از راه دور:

یک سازمان مراقبت های بهداشتی با نیروی کار بزرگ از راه دور از ZTA برای اطمینان از دسترسی ایمن به داده های بیمار استفاده می کند. راه حل های ZTNA دسترسی از راه دور ایمن به سیستم های پرونده الکترونیک سلامت (EHR) را فراهم می کند، در حالی که MFA و RBAC اطمینان حاصل می کنند که فقط پرسنل مجاز دسترسی دارند.

محافظت از برنامه های مبتنی بر ابر:

یک شرکت خردهفروشی پلتفرم تجارت الکترونیک خود را به فضای ابری منتقل میکند. یک CWPP سیاست های امنیتی ثابتی را در سراسر محیط ابری اعمال می کند، در حالی که ZTNA دسترسی ایمن را برای مشتریان به فروشگاه آنلاین بدون افشای سیستم های داخلی فراهم می کند.

اطمینان از رعایت مقررات:

یک شرکت خدمات مالی ZTA را برای مطابقت با مقررات PCI-DSS پیاده سازی می کند. رمزگذاری داده ها، نظارت مستمر، و کنترل های دسترسی کمترین امتیاز، از داده های مالی حساس مشتری محافظت می کند.

این نمونه های دنیای واقعی، تطبیق پذیری ZTA را در رسیدگی به چالش های امنیتی مختلف در صنایع مختلف نشان می دهد.

نتیجه:

ساختن آینده ای مطمئن با اعتماد صفر

معماری Zero Trust یک مقصد نیست، بلکه یک سفر مداوم است. با اتخاذ یک ذهنیت اعتماد صفر و اجرای اصول اصلی، سازمان ها می توانند یک وضعیت امنیتی قوی ایجاد کنند که با چشم انداز تهدید در حال تغییر سازگار باشد. ارزش تجاری پیشنهادی ZTA غیرقابل انکار است و امنیت افزایش یافته، انطباق بهبود یافته، افزایش چابکی و کاهش هزینه ها را ارائه می دهد. با تکامل فناوری ها و ظهور تهدیدهای جدید، Zero Trust در خط مقدم امنیت فضای دیجیتال باقی خواهد ماند.

من از فرصتی که امروز با شما به Zero Trust Security: Beyond the Castle Walls دادم سپاسگزارم. این یک منطقه جذاب با پتانسیل بسیار برای بهبود چشم انداز امنیتی است.

از اینکه در این کاوش Zero Trust Security: Beyond the Castle Walls به من پیوستید متشکریم. علاقه و مشارکت مداوم شما به این سفر دامن می زند!

اگر این بحث در مورد Zero Trust Security: Beyond the Castle Walls مفید بود، آن را با شبکه خود به اشتراک بگذارید! دانش قدرت است، به خصوص در مورد امنیت.

بیایید گفتگو را ادامه دهیم! افکار، سوالات یا تجربیات خود را در نظرات زیر به اشتراک بگذارید. Zero Trust Security: Beyond the Castle Walls.

مایل هستید درباره بهترین شیوه های DevSecOps بیشتر بدانید؟ منتظر پست بعدی باشید!

با همکاری و اتخاذ شیوه های توسعه ایمن، می توانیم اکوسیستم نرم افزاری انعطاف پذیرتر و قابل اعتمادتری بسازیم.

به یاد داشته باشید، سفر به سمت توسعه ایمن یک فرآیند یادگیری مداوم است. اینجا به بهبود مستمر است!🥂