Oasis Walkthrough کامل برای Phoenix Springs

Summarize this content to 400 words in Persian Lang

اولین سوالی که آیریس به دنبال پاسخ به آن است فونیکس اسپرینگز جایی که برادرش لئو دورمر است. او در نهایت او را پیدا می کند، اما همه چیز کمی متفاوت از آن چیزی است که او انتظار داشت – برادرش بسیار بزرگتر است. لئو به او هشدار می دهد که به فونیکس اسپرینگز نرود، اما آیریس گوش نمی دهد و به هر حال می رود. اگرچه همه چیز برای آیریس تغییر می کند، اما به نظر نمی رسد شخصیت اصلی از این اتفاقات شگفت زده شود.

مرتبط بررسی فونیکس اسپرینگز – اختراع مجدد پر جنب و جوش نقطه و کلیک فونیکس اسپرینگز یک ژانر ژانر به سمت سورئال است.

آیا آیریس قبلاً این مکان را می شناسد؟ یا قبلا اینجا بوده؟ مهمتر از آن، چرا لئو دورمر اینقدر پیر شده است؟ علت این امر چیست؟ علیرغم هشدارهای لئو، به نظر میرسد آیریس در فونیکس اسپرینگز پاسخها یا شاید حتی سوالات بیشتری را بیابد.

چگونه گریان را پیدا کنیم

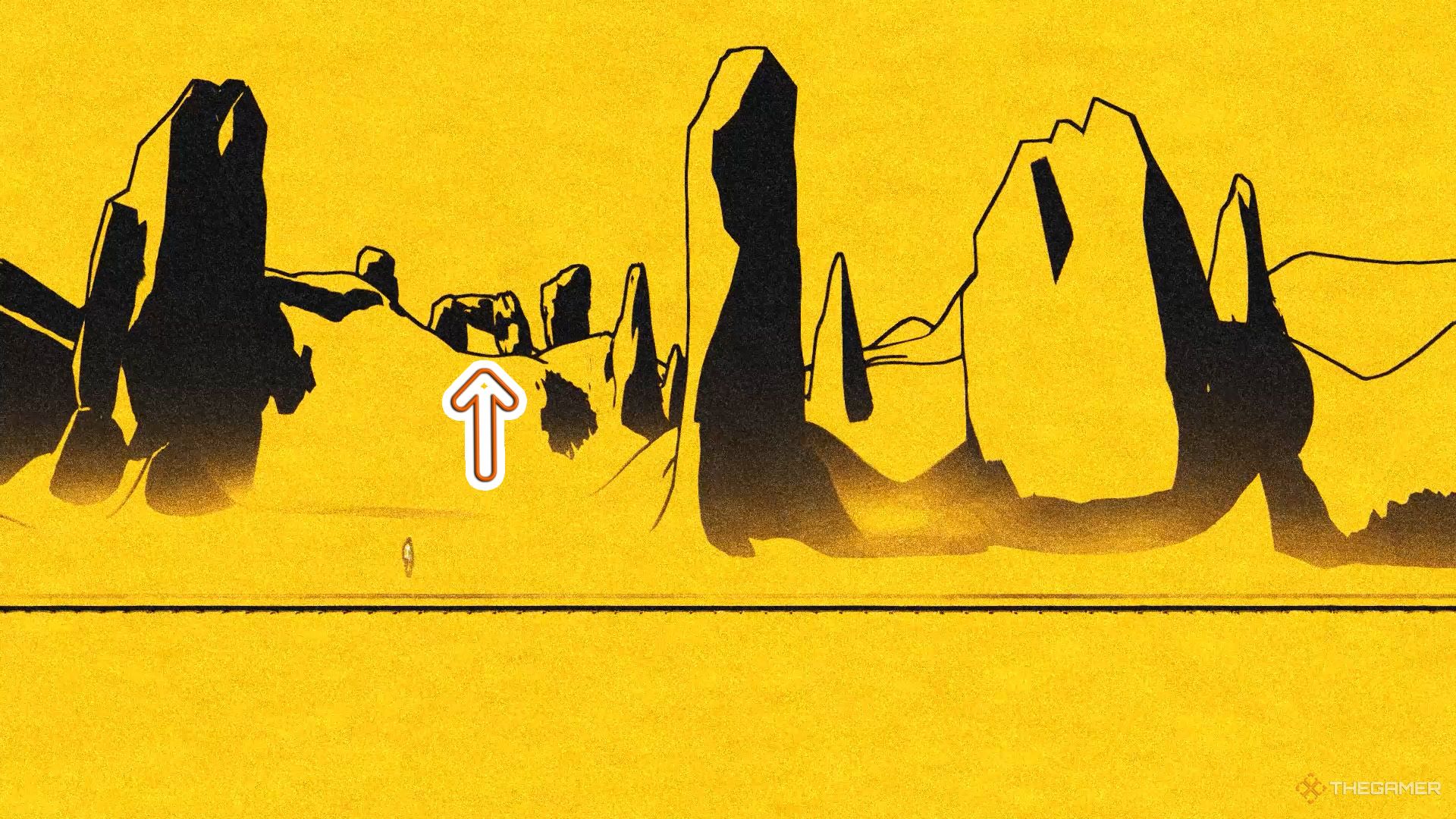

آیریس به طور غیرمنتظره ای برادرش لئو را در 341 ارتفاعات بلودر پیدا کرد. اگرچه لئو دورمر به آیریس گفت که به فونیکس اسپرینگز نرود، اما او به آنجا رفت و از میان سازه های سنگی عجیب و غریب در بیابان عبور کرد تا به واحه، فونیکس اسپرینگز برسد. هدف فعلی شما این است که فردی را پیدا کنید که به عنوان گریه کننده شناخته می شود.

ابتدا با سنگ ها تعامل کنید و سپس به سمت منطقه جنگلی، Oasis حرکت کنید. از طریق راهرو درختی به سمت جنوب ادامه دهید تا به Oasis برسید. وقتی رسیدید، خواهید کرد دختری را ببینید که روی کنده درخت نشسته است. از اینجا، به سمت پل بروید عبور از پل و به سمت راست بروید تا به درخت قدیمی برسید.

وقتی به منطقه ای می رسید که مرد کششی در آن قرار دارد، به سمت چپ بپیچید تا به ساحل رودخانه برسید. اینجا، به سمت خانه قرمز دوردست بروید، که دهکده است. وقتی به دهکده رسیدید، دوباره به چپ بپیچید تا به قسمت دیگری از روستا برسید. در اینجا، سه کابین را خواهید دید. وارد کابین سمت راست کوره شوید، و دختر گریان را در داخل پیدا خواهید کرد.

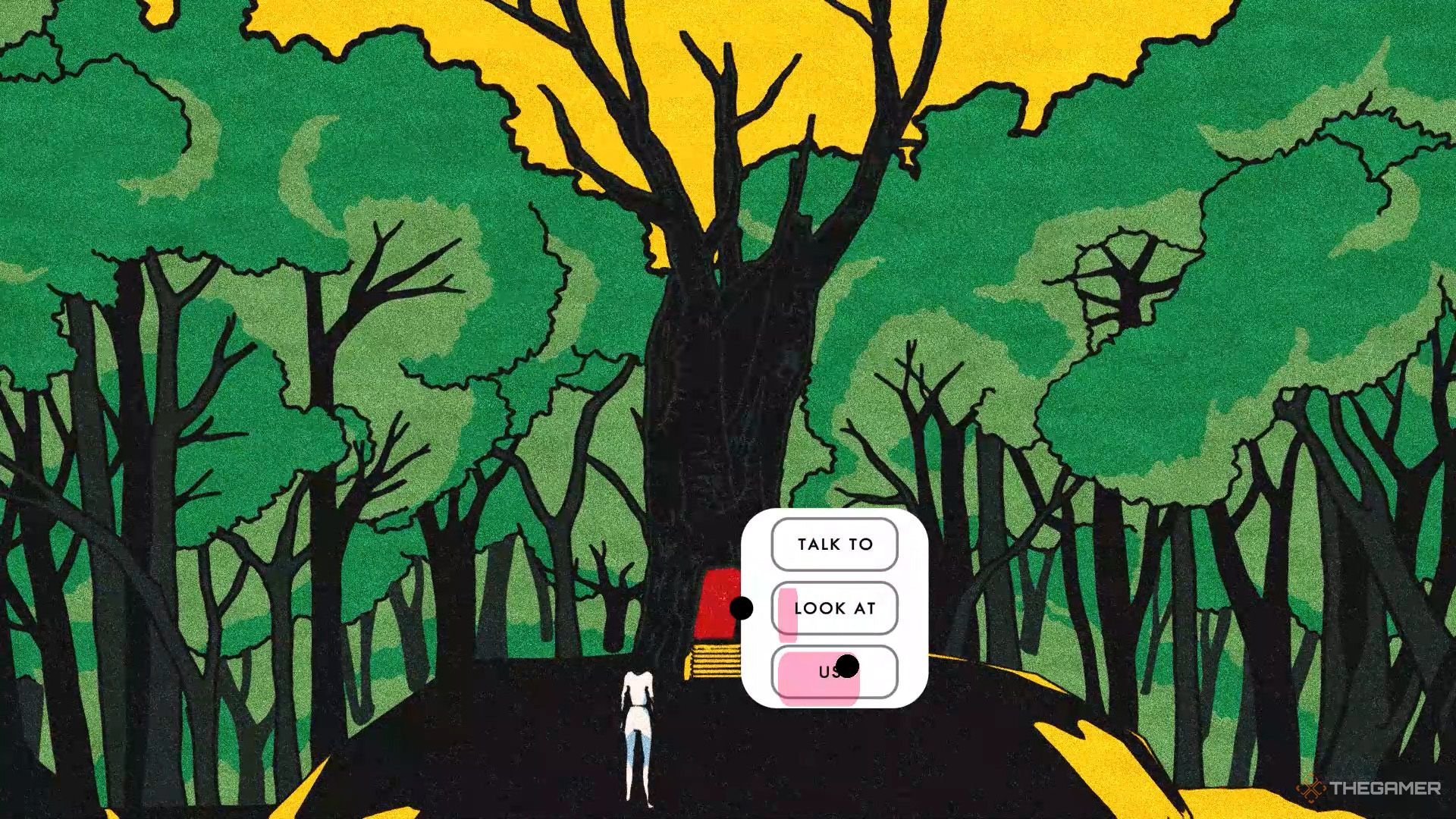

دختر گریان را انتخاب کنید و عمل “Talk To” را با او انجام دهید. اول، انتخاب کنید “لئو دورمر” از صفحه نمایش اصلی شما این به شما سه سرنخ می دهد:

گریه یک نام گریه یک ظاهر گریه یک کرافت

در ادامه گفتگو با او انتخاب کنید “گریه یک کاردستی”. این به شما اعطا می کند “دستورالعمل های سوخته” منجر شود.

چگونه می توان کاردستی گریه کردن را پیدا کرد

برای یافتن دستورالعمل های سوخته، از کابینی که دختر گریان در آن قرار دارد خارج شوید. به پل شکسته در سمت چپ بروید سمت دهکده سپس به شمال بروید به ساحل رودخانه وارد کابین قرمز شوید اینجا در داخل، سمت چپ مرد سبک سر، یک شومینه خواهید دید. انتخاب کنید “دستورالعمل های سوخته” از صفحه نمایش شما و روی شومینه کلیک کنید

در داخل شومینه، کاغذی پیدا می کنید که روی آن نوشته شده «اردناخ» که به سرنخ های شما اضافه می شود. حالا باید بفهمید اردناخ یعنی چه. کابینی که مرد سبک سر در آن قرار دارد را ترک کنید. سر راست به سمت پل شکسته سپس دوباره به راست بروید تا به کوره برسید در دهکده از اینجا، دوباره سر راست برای رسیدن به قسمت دیگر روستا

برو شمال برای رسیدن به ساحل رودخانه سپس به سمت راست بروید تا به درخت قدیمی برسید. هنگامی که با مرد کششی به منطقه رسیدید، به سمت جنوب بروید تا به منطقه ای با پل برسید. از آنجا به سمت چپ بروید و به دختر تنهایی که روی کنده درخت نشسته است بروید. از اینجا، دوباره به سمت چپ بروید تا به پاکسازی برسید. در این زمینه، شما یک کابین قرمز انفرادی را ببینید; وقتی وارد شوید، نویسنده ای را در حال کار می بینید.

نویسنده را انتخاب کنید و با او صحبت کنید سپس صفحه اصلی باز می شود و انتخاب کنید “اردناخ”. این نشان می دهد که اردناخ به معنای مستطیل پخته است و به لیدهای شما اضافه می شود. حالا شما نیاز دارید به منطقه ای که دختر گریان در آن قرار دارد برگردید. از کابینی که نویسنده در آن است خارج شوید و به سمت جنوب بروید برو سمت راست به سمت منطقه با پل.

باز هم، به سمت راست بروید تا به منطقه با درخت قدیمی برسید. وقتی با مرد کششی به منطقه رسیدید، به سمت چپ بروید تا به ساحل رودخانه برسید. از اینجا، روی کابین قرمز دوردست کلیک کنید برای رفتن به روستا یک بار در روستا، سر چپ برای رسیدن به منطقه با کابین دختر گریان. در این منطقه، کوره را در وسط خواهید دید.

صفحه نمایش خود را باز کنید و انتخاب کنید “مستطیل پخته”، سپس روی کوره کلیک کنید. این به شما می دهد “آجر” منجر شود. وارد کابین سمت راست کوره شوید تا به دختر گریان برسید. او را انتخاب کنید و صحبت کنید، سپس آخرین سرنخ به دست آمده را انتخاب کنید، “آجر”، از صفحه نمایش این نشان می دهد که دختر مزون است و این کلمه به سرنخ های شما اضافه می شود.

چگونه می توان ظاهر گریه کننده را پیدا کرد

از کابینی که دختر گریان در آن قرار دارد خارج شوید و به سمت چپ به سمت پل شکسته بروید در دهکده او را در آنجا خواهید یافت. با او صحبت کن او از شما در مورد ظاهرش و اینکه او کیست می پرسد.

او را رها کن و به سمت شمال به ساحل رودخانه بروید. از جایی که میرسی، به سمت چپ بپیچید تا به دروازه برسید. سپس، دوباره به سمت چپ بپیچید به سمت درخت کهنسال بروید

هنگامی که با مرد چمباتمه زده به منطقه رسیدید، برو جنوبو شما خواهید کرد منطقه ای با دو مجسمه پیدا کنید. انتخاب کنید “میسون” از صفحه نمایش شما و سپس روی مجسمه سمت راست کلیک کنید. این به شما می دهد “سازنده بی سر” منجر شود. از منطقه مجسمه ها به شمال بروید. شما به منطقه ای با سه مجسمه خواهید رسید. از آنجا، به سمت راست بروید تا به ساحل برسید.

شما خواهد شد مرد ثابت نشسته در ساحل را ببینید. با او صحبت کن را انتخاب کنید “سازنده بی سر” منجر شود از صفحه نمایش اصلی شما او یک پرتره روی شن می کشد و به عنوان Sand Portrait به سرنخ های شما اضافه می شود. هوا تاریک خواهد شد و سپس این مرد مرموز از شما دور خواهد شد. از ساحل به سمت جنوب بروید بازگشت به منطقه مجسمه ها

سپس دوباره برو جنوب تا با مجسمه های دیگر به منطقه برسیم. از منطقه با دو مجسمه، دوباره به جنوب بروید تا به درخت قدیمی برسید. شما شاهد آغاز یک آیین مرموز خواهید بود و مردم در حال حرکت به آنجا هستند. به سمت دروازه بروید. سپس، به منطقه ای که درخت سوخته است بروید واقع شده است. بنابراین، شاهد مراسم مرموز باشید.

چگونه Oasis را دوباره پیدا کنیم

پس از آن، همه سرنخهای شما دوباره ناپدید میشوند و شما فقط آن را خواهید داشت “لئو دورمر” سرب سمت چپ آن را انتخاب کنید از صفحه نمایش و روی سر آیریس کلیک کنید. آیریس به طرز عجیبی خود را در 341 Belvedere Heights، آدرس لئو پیدا می کند. از در وارد شوید و به سمت خانه پیش بروید از طریق سایه ها به داخل حرکت کنید و وارد خانه شوید.

اتاق وحشت را در سمت راست پله ها انتخاب کنید و برو داخل آیریس دوباره با لئو دورمر صحبت خواهد کرد و رویدادهای قبلی به شکل مرموزی تکرار خواهند شد. آیریس دیگر به لئو گوش نمی دهد و با قطار به سمت فونیکس اسپرینگز می رود. شما دوباره سرب فونیکس اسپرینگز را بدست خواهید آورد. از درب قطار استفاده کنید تا خارج شوید و به صحرا برسید.

پس از پیاده شدن از قطار، باید سه بار به سمت راست برو سپس، به تشکیلات سنگی در پس زمینه که شبیه 1-0-1 هستند نگاه کنید. انتخاب کنید “فنیکس اسپرینگز” از صفحه نمایش شما و روی این سنگ ها کلیک کنید

چگونه دوباره درخت سوخته را پیدا کنیم

آخرین باری که آیریس به صحرا آمد، شاهد مراسمی در اطراف درخت سوخته بود. حالا باید برگردی اونجا اول، به سمت واحه بروید، و وقتی به راهروی درخت سبز رسیدی، دوباره به سمت جنوب به سمت واحه حرکت کنید. وقتی با مرد کششی به منطقه رسیدید، برای رسیدن به پل به راست بپیچید. سپس دوباره به سمت راست بروید به درخت کهنسال برسید

از اینجا، به سمت چپ بپیچید تا به ساحل رودخانه برسید. سپس، روی کابین قرمز دوردست کلیک کنید تا به دهکده برسید. برای رسیدن به منطقه دارای کوره، به سمت چپ بروید تا به قسمت دیگر روستا برسید. از منطقه دارای کوره، به سمت چپ بروید تا به پل شکسته برسید. برو شمال از پل شکسته برای رسیدن به ساحل رودخانه. از ساحل رودخانه، به سمت چپ بروید تا به دروازه برسید.

از درهای قرمز وارد شوید از دروازه به با درخت سوخته به منطقه برسید. روی درخت سوخته کلیک کنید تا به درخت نزدیک شوید. یک در قرمز روی درخت خواهید دید. روی آن کلیک کنید و “نگاه کن” را انتخاب کنید. سپس Lift را انتخاب کرده و روی Use کلیک کنید; خواهید دید که آسانسور زیر زمین فرود می آید، اما نمی فهمید که چگونه.

بنابراین، لید Underground به سرنخ های شما اضافه می شود. از آنجایی که روی ردپاهای در آرد وجود دارد، باید نانوا را پیدا کنید.

چگونه بیکر را پیدا کنیم

در قرمز را روی درخت بگذار و به سمت جنوب به سمت واحه بروید. سپس، به سمت جنوب ادامه دهید تا به دروازه ها برسید. بعد، به سمت راست بروید تا به ساحل رودخانه برسید. همینطور ادامه بده رسیدن به پل شکسته با رسیدن به پل شکسته، دوباره به سمت راست بروید تا به منطقه دارای کوره برسید.

یک بار دیگر به سمت راست بروید و خواهید کرد کابینی را ببینید که از دودکش دود می آید در این قسمت از روستا وقتی شما وارد کابین شوید، بیکر را در داخل پیدا خواهید کرد. بیکر در واقع یک چهره آشناست – پسر مرموزی که وقتی برای اولین بار به صحرا آمدید در ایستگاه دیدید. با نانوا صحبت کن انتخاب کنید “زیرزمینی” از صفحه نمایش اصلی شما

او به شما خواهد گفت که او به یاد نمی آورد که چگونه به زیرزمین رفت “حافظه نانوایی” به سرنخ های شما اضافه خواهد شد. هدف فعلی شما بازیابی حافظه اوست.

چگونه حافظه بیکر را بازیابی کنیم

از کابینی که بیکر در آن قرار دارد خارج شوید و به سمت شمال به سمت ساحل رودخانه بروید. سپس، به سمت راست بروید تا به منطقه با درخت قدیمی برسید. از اینجا به سمت راست حرکت کنید و به منطقه باغ ادامه دهید. در میان درختان به سمت راست حرکت کنید از باغبان و به حرکت رو به جلو در باغ باغ ادامه دهید. از پله های سنگی سمت چپ استفاده کنید، سپس از تونل سمت چپ عبور کنید.

از طریق تونل ادامه دهید و خواهید توانست ساختاری به نام High Cabin در شمال را ببینید. به آنجا سر بزن وارد کابین بالای تپه شنی شوید. در داخل، موسیقیدان را خواهید یافت. نوازنده را انتخاب کنید و عمل “Talk To” را انجام دهید. از صفحه اصلی، انتخاب کنید “حافظه نانوایی”، و به این ترتیب شما به دست خواهید آورد “تصنیف بیکر” منجر شود.

حالا، شما باید این را بگیرید “تصنیف بیکر” به بیکر، اما اول، آیریس باید آن را به خاطر بسپارد. در غیر این صورت، او آن را فراموش خواهد کرد، و شما باید به نوازنده برگردید تا این روند را تکرار کنید. صفحه نمایش را باز کنید، را انتخاب کنید “تصنیف بیکر”و روی سر آیریس کلیک کنید. این کار را در مجموع سه بار تکرار کنیدو آیریس خواهد گفت که دیگر آن را فراموش نخواهد کرد.

حالا باید به بیکر برگردید. از خانه نوازنده خارج شوید، از تپه شنی پایین بیایید تا به تونل برسید. به سمت راست بروید و از طریق تونل ادامه دهید. سپس، به سمت جنوب بروید تا به منطقه ای با پله های سنگی برسید. وقتی به زن زمزمه می رسید، به چپ بپیچید و به باغ میوه برسید. برو جنوب از باغ میوه برای رسیدن به منطقه با باغبان.

از آنجا، به چپ بپیچید تا به درخت قدیمی برسید. سپس دوباره به سمت چپ حرکت کنید برای رسیدن به روستا به سمت کابین در فاصله دور بروید. با دود وارد کابین شوید از دودکش آن می آید بعد با بیکر صحبت کن را انتخاب کنید “تصنیف بیکر” از صفحه نمایش بیکر کابین را ترک خواهد کرد و اشاره می کند که قبل از رفتن به یاد داشته است.

چگونه به زیر زمین برسیم

از کابین بیکر حرکت کنید. برو سمت چپ برای رسیدن به منطقه روستا با کوره. از آنجا، دوباره به چپ بپیچید تا به منطقه ای با پل شکسته برسید. به سمت شمال بروید به سمت ساحل رودخانه به سمت چپ ادامه دهید تا به دروازه برسید.

از در قرمز وارد شوید برای دسترسی به منطقه با درخت سوخته. از پله ها بالا برو، به درخت نزدیک شویدو Baker را در مقابل درخت to انتخاب کنید عمل “Talk To” را انجام دهید. به این ترتیب، از طریق آسانسور به زیر زمین می روید.

بعدی 11 بهترین بازی ترسناک روانشناختی این بازی های ترسناک زیر پوست شما می روند و در ذهن شما باقی می مانند.

اولین سوالی که آیریس به دنبال پاسخ به آن است فونیکس اسپرینگز جایی که برادرش لئو دورمر است. او در نهایت او را پیدا می کند، اما همه چیز کمی متفاوت از آن چیزی است که او انتظار داشت – برادرش بسیار بزرگتر است. لئو به او هشدار می دهد که به فونیکس اسپرینگز نرود، اما آیریس گوش نمی دهد و به هر حال می رود. اگرچه همه چیز برای آیریس تغییر می کند، اما به نظر نمی رسد شخصیت اصلی از این اتفاقات شگفت زده شود.

مرتبط

آیا آیریس قبلاً این مکان را می شناسد؟ یا قبلا اینجا بوده؟ مهمتر از آن، چرا لئو دورمر اینقدر پیر شده است؟ علت این امر چیست؟ علیرغم هشدارهای لئو، به نظر میرسد آیریس در فونیکس اسپرینگز پاسخها یا شاید حتی سوالات بیشتری را بیابد.

چگونه گریان را پیدا کنیم

آیریس به طور غیرمنتظره ای برادرش لئو را در 341 ارتفاعات بلودر پیدا کرد. اگرچه لئو دورمر به آیریس گفت که به فونیکس اسپرینگز نرود، اما او به آنجا رفت و از میان سازه های سنگی عجیب و غریب در بیابان عبور کرد تا به واحه، فونیکس اسپرینگز برسد. هدف فعلی شما این است که فردی را پیدا کنید که به عنوان گریه کننده شناخته می شود.

ابتدا با سنگ ها تعامل کنید و سپس به سمت منطقه جنگلی، Oasis حرکت کنید. از طریق راهرو درختی به سمت جنوب ادامه دهید تا به Oasis برسید. وقتی رسیدید، خواهید کرد دختری را ببینید که روی کنده درخت نشسته است. از اینجا، به سمت پل بروید عبور از پل و به سمت راست بروید تا به درخت قدیمی برسید.

وقتی به منطقه ای می رسید که مرد کششی در آن قرار دارد، به سمت چپ بپیچید تا به ساحل رودخانه برسید. اینجا، به سمت خانه قرمز دوردست بروید، که دهکده است. وقتی به دهکده رسیدید، دوباره به چپ بپیچید تا به قسمت دیگری از روستا برسید. در اینجا، سه کابین را خواهید دید. وارد کابین سمت راست کوره شوید، و دختر گریان را در داخل پیدا خواهید کرد.

دختر گریان را انتخاب کنید و عمل “Talk To” را با او انجام دهید. اول، انتخاب کنید “لئو دورمر” از صفحه نمایش اصلی شما این به شما سه سرنخ می دهد:

- گریه یک نام

- گریه یک ظاهر

- گریه یک کرافت

در ادامه گفتگو با او انتخاب کنید “گریه یک کاردستی”. این به شما اعطا می کند “دستورالعمل های سوخته” منجر شود.

چگونه می توان کاردستی گریه کردن را پیدا کرد

برای یافتن دستورالعمل های سوخته، از کابینی که دختر گریان در آن قرار دارد خارج شوید. به پل شکسته در سمت چپ بروید سمت دهکده سپس به شمال بروید به ساحل رودخانه وارد کابین قرمز شوید اینجا در داخل، سمت چپ مرد سبک سر، یک شومینه خواهید دید. انتخاب کنید “دستورالعمل های سوخته” از صفحه نمایش شما و روی شومینه کلیک کنید

در داخل شومینه، کاغذی پیدا می کنید که روی آن نوشته شده «اردناخ» که به سرنخ های شما اضافه می شود. حالا باید بفهمید اردناخ یعنی چه. کابینی که مرد سبک سر در آن قرار دارد را ترک کنید. سر راست به سمت پل شکسته سپس دوباره به راست بروید تا به کوره برسید در دهکده از اینجا، دوباره سر راست برای رسیدن به قسمت دیگر روستا

برو شمال برای رسیدن به ساحل رودخانه سپس به سمت راست بروید تا به درخت قدیمی برسید. هنگامی که با مرد کششی به منطقه رسیدید، به سمت جنوب بروید تا به منطقه ای با پل برسید. از آنجا به سمت چپ بروید و به دختر تنهایی که روی کنده درخت نشسته است بروید. از اینجا، دوباره به سمت چپ بروید تا به پاکسازی برسید. در این زمینه، شما یک کابین قرمز انفرادی را ببینید; وقتی وارد شوید، نویسنده ای را در حال کار می بینید.

نویسنده را انتخاب کنید و با او صحبت کنید سپس صفحه اصلی باز می شود و انتخاب کنید “اردناخ”. این نشان می دهد که اردناخ به معنای مستطیل پخته است و به لیدهای شما اضافه می شود. حالا شما نیاز دارید به منطقه ای که دختر گریان در آن قرار دارد برگردید. از کابینی که نویسنده در آن است خارج شوید و به سمت جنوب بروید برو سمت راست به سمت منطقه با پل.

باز هم، به سمت راست بروید تا به منطقه با درخت قدیمی برسید. وقتی با مرد کششی به منطقه رسیدید، به سمت چپ بروید تا به ساحل رودخانه برسید. از اینجا، روی کابین قرمز دوردست کلیک کنید برای رفتن به روستا یک بار در روستا، سر چپ برای رسیدن به منطقه با کابین دختر گریان. در این منطقه، کوره را در وسط خواهید دید.

صفحه نمایش خود را باز کنید و انتخاب کنید “مستطیل پخته”، سپس روی کوره کلیک کنید. این به شما می دهد “آجر” منجر شود. وارد کابین سمت راست کوره شوید تا به دختر گریان برسید. او را انتخاب کنید و صحبت کنید، سپس آخرین سرنخ به دست آمده را انتخاب کنید، “آجر”، از صفحه نمایش این نشان می دهد که دختر مزون است و این کلمه به سرنخ های شما اضافه می شود.

چگونه می توان ظاهر گریه کننده را پیدا کرد

از کابینی که دختر گریان در آن قرار دارد خارج شوید و به سمت چپ به سمت پل شکسته بروید در دهکده او را در آنجا خواهید یافت. با او صحبت کن او از شما در مورد ظاهرش و اینکه او کیست می پرسد.

او را رها کن و به سمت شمال به ساحل رودخانه بروید. از جایی که میرسی، به سمت چپ بپیچید تا به دروازه برسید. سپس، دوباره به سمت چپ بپیچید به سمت درخت کهنسال بروید

هنگامی که با مرد چمباتمه زده به منطقه رسیدید، برو جنوبو شما خواهید کرد منطقه ای با دو مجسمه پیدا کنید. انتخاب کنید “میسون” از صفحه نمایش شما و سپس روی مجسمه سمت راست کلیک کنید. این به شما می دهد “سازنده بی سر” منجر شود. از منطقه مجسمه ها به شمال بروید. شما به منطقه ای با سه مجسمه خواهید رسید. از آنجا، به سمت راست بروید تا به ساحل برسید.

شما خواهد شد مرد ثابت نشسته در ساحل را ببینید. با او صحبت کن را انتخاب کنید “سازنده بی سر” منجر شود از صفحه نمایش اصلی شما او یک پرتره روی شن می کشد و به عنوان Sand Portrait به سرنخ های شما اضافه می شود. هوا تاریک خواهد شد و سپس این مرد مرموز از شما دور خواهد شد. از ساحل به سمت جنوب بروید بازگشت به منطقه مجسمه ها

سپس دوباره برو جنوب تا با مجسمه های دیگر به منطقه برسیم. از منطقه با دو مجسمه، دوباره به جنوب بروید تا به درخت قدیمی برسید. شما شاهد آغاز یک آیین مرموز خواهید بود و مردم در حال حرکت به آنجا هستند. به سمت دروازه بروید. سپس، به منطقه ای که درخت سوخته است بروید واقع شده است. بنابراین، شاهد مراسم مرموز باشید.

چگونه Oasis را دوباره پیدا کنیم

پس از آن، همه سرنخهای شما دوباره ناپدید میشوند و شما فقط آن را خواهید داشت “لئو دورمر” سرب سمت چپ آن را انتخاب کنید از صفحه نمایش و روی سر آیریس کلیک کنید. آیریس به طرز عجیبی خود را در 341 Belvedere Heights، آدرس لئو پیدا می کند. از در وارد شوید و به سمت خانه پیش بروید از طریق سایه ها به داخل حرکت کنید و وارد خانه شوید.

اتاق وحشت را در سمت راست پله ها انتخاب کنید و برو داخل آیریس دوباره با لئو دورمر صحبت خواهد کرد و رویدادهای قبلی به شکل مرموزی تکرار خواهند شد. آیریس دیگر به لئو گوش نمی دهد و با قطار به سمت فونیکس اسپرینگز می رود. شما دوباره سرب فونیکس اسپرینگز را بدست خواهید آورد. از درب قطار استفاده کنید تا خارج شوید و به صحرا برسید.

پس از پیاده شدن از قطار، باید سه بار به سمت راست برو سپس، به تشکیلات سنگی در پس زمینه که شبیه 1-0-1 هستند نگاه کنید. انتخاب کنید “فنیکس اسپرینگز” از صفحه نمایش شما و روی این سنگ ها کلیک کنید

چگونه دوباره درخت سوخته را پیدا کنیم

آخرین باری که آیریس به صحرا آمد، شاهد مراسمی در اطراف درخت سوخته بود. حالا باید برگردی اونجا اول، به سمت واحه بروید، و وقتی به راهروی درخت سبز رسیدی، دوباره به سمت جنوب به سمت واحه حرکت کنید. وقتی با مرد کششی به منطقه رسیدید، برای رسیدن به پل به راست بپیچید. سپس دوباره به سمت راست بروید به درخت کهنسال برسید

از اینجا، به سمت چپ بپیچید تا به ساحل رودخانه برسید. سپس، روی کابین قرمز دوردست کلیک کنید تا به دهکده برسید. برای رسیدن به منطقه دارای کوره، به سمت چپ بروید تا به قسمت دیگر روستا برسید. از منطقه دارای کوره، به سمت چپ بروید تا به پل شکسته برسید. برو شمال از پل شکسته برای رسیدن به ساحل رودخانه. از ساحل رودخانه، به سمت چپ بروید تا به دروازه برسید.

از درهای قرمز وارد شوید از دروازه به با درخت سوخته به منطقه برسید. روی درخت سوخته کلیک کنید تا به درخت نزدیک شوید. یک در قرمز روی درخت خواهید دید. روی آن کلیک کنید و “نگاه کن” را انتخاب کنید. سپس Lift را انتخاب کرده و روی Use کلیک کنید; خواهید دید که آسانسور زیر زمین فرود می آید، اما نمی فهمید که چگونه.

بنابراین، لید Underground به سرنخ های شما اضافه می شود. از آنجایی که روی ردپاهای در آرد وجود دارد، باید نانوا را پیدا کنید.

چگونه بیکر را پیدا کنیم

در قرمز را روی درخت بگذار و به سمت جنوب به سمت واحه بروید. سپس، به سمت جنوب ادامه دهید تا به دروازه ها برسید. بعد، به سمت راست بروید تا به ساحل رودخانه برسید. همینطور ادامه بده رسیدن به پل شکسته با رسیدن به پل شکسته، دوباره به سمت راست بروید تا به منطقه دارای کوره برسید.

یک بار دیگر به سمت راست بروید و خواهید کرد کابینی را ببینید که از دودکش دود می آید در این قسمت از روستا وقتی شما وارد کابین شوید، بیکر را در داخل پیدا خواهید کرد. بیکر در واقع یک چهره آشناست – پسر مرموزی که وقتی برای اولین بار به صحرا آمدید در ایستگاه دیدید. با نانوا صحبت کن انتخاب کنید “زیرزمینی” از صفحه نمایش اصلی شما

او به شما خواهد گفت که او به یاد نمی آورد که چگونه به زیرزمین رفت “حافظه نانوایی” به سرنخ های شما اضافه خواهد شد. هدف فعلی شما بازیابی حافظه اوست.

چگونه حافظه بیکر را بازیابی کنیم

از کابینی که بیکر در آن قرار دارد خارج شوید و به سمت شمال به سمت ساحل رودخانه بروید. سپس، به سمت راست بروید تا به منطقه با درخت قدیمی برسید. از اینجا به سمت راست حرکت کنید و به منطقه باغ ادامه دهید. در میان درختان به سمت راست حرکت کنید از باغبان و به حرکت رو به جلو در باغ باغ ادامه دهید. از پله های سنگی سمت چپ استفاده کنید، سپس از تونل سمت چپ عبور کنید.

از طریق تونل ادامه دهید و خواهید توانست ساختاری به نام High Cabin در شمال را ببینید. به آنجا سر بزن وارد کابین بالای تپه شنی شوید. در داخل، موسیقیدان را خواهید یافت. نوازنده را انتخاب کنید و عمل “Talk To” را انجام دهید. از صفحه اصلی، انتخاب کنید “حافظه نانوایی”، و به این ترتیب شما به دست خواهید آورد “تصنیف بیکر” منجر شود.

حالا، شما باید این را بگیرید “تصنیف بیکر” به بیکر، اما اول، آیریس باید آن را به خاطر بسپارد. در غیر این صورت، او آن را فراموش خواهد کرد، و شما باید به نوازنده برگردید تا این روند را تکرار کنید. صفحه نمایش را باز کنید، را انتخاب کنید “تصنیف بیکر”و روی سر آیریس کلیک کنید. این کار را در مجموع سه بار تکرار کنیدو آیریس خواهد گفت که دیگر آن را فراموش نخواهد کرد.

حالا باید به بیکر برگردید. از خانه نوازنده خارج شوید، از تپه شنی پایین بیایید تا به تونل برسید. به سمت راست بروید و از طریق تونل ادامه دهید. سپس، به سمت جنوب بروید تا به منطقه ای با پله های سنگی برسید. وقتی به زن زمزمه می رسید، به چپ بپیچید و به باغ میوه برسید. برو جنوب از باغ میوه برای رسیدن به منطقه با باغبان.

از آنجا، به چپ بپیچید تا به درخت قدیمی برسید. سپس دوباره به سمت چپ حرکت کنید برای رسیدن به روستا به سمت کابین در فاصله دور بروید. با دود وارد کابین شوید از دودکش آن می آید بعد با بیکر صحبت کن را انتخاب کنید “تصنیف بیکر” از صفحه نمایش بیکر کابین را ترک خواهد کرد و اشاره می کند که قبل از رفتن به یاد داشته است.

چگونه به زیر زمین برسیم

از کابین بیکر حرکت کنید. برو سمت چپ برای رسیدن به منطقه روستا با کوره. از آنجا، دوباره به چپ بپیچید تا به منطقه ای با پل شکسته برسید. به سمت شمال بروید به سمت ساحل رودخانه به سمت چپ ادامه دهید تا به دروازه برسید.

از در قرمز وارد شوید برای دسترسی به منطقه با درخت سوخته. از پله ها بالا برو، به درخت نزدیک شویدو Baker را در مقابل درخت to انتخاب کنید عمل “Talk To” را انجام دهید. به این ترتیب، از طریق آسانسور به زیر زمین می روید.

بعدی

11 بهترین بازی ترسناک روانشناختی

این بازی های ترسناک زیر پوست شما می روند و در ذهن شما باقی می مانند.